استفاه از Gmail برای تبادل اطلاعات با مهاجمان

گروه Turla نسخه جدیدی از دربپشتی ComRAT را عرضه کرده که مهاجمان را قادر میسازد تا از طریق رابط کاربری Gmail اقدام به تبادل اطلاعات با بدافزار نصب شده بر روی دستگاه قربانی کنند.

Turla گروهی منسوب به مهاجمان روسی است که بیش از یکدهه از ظهور آن میگذرد. این گروه که با نامهای Waterbug،و Snake و VENOMOUS BEAR نیز شناخته میشود اجرای کارزارهای فیشینگ هدفمند (Spear-phishing) برای رخنه به سفارتخانهها و سازمانهای نظامی را در کارنامه دارد.

ComRAT یکی از قدیمیترین بدافزارهای دربپشتی (Backdoor) مورد استفاده گروه Turla است.

بر اساس گزارشی که شرکت ایست آن را منتشر کرده نسخه جدید ComRAT میتواند پس از استقرار بر روی دستگاه، از طریق رابط کاربری تحت وب Gmail فرامین را از مهاجمان دریافت و دادههای استخراج شده را به همین طریق به مهاجمان ارسال کند.

به گزارش شرکت مهندسی شبکه گستر، بدینمنظور، دربپشتی ComRAT با استفاده از کوکیهای ذخیره شده در پیکربندیهای آن به رابط کاربری Gmail متصل شده و در صورت وجود ایمیلی با عناوین خاص، پیوست آن را دریافت و سپس برای عدم پردازش مجدد ایمیل، آن را حذف میکند. پیوست ایمیلهای دریافتی اگر چه docx و xlsx گزارش شده اما در حقیقت فایلهایی رمزگذاری شده حاوی فرامین مهاجمان هستند.

ComRAT نیز نتایج اجرای فرامین را رمزگذاری کرده و در فایلی با پسوند “jpg.bfe.” آن را به یک نشانی ایمیل خاص ارسال میکند.

به گفته ایست، آخرین نسخه ComRAT کاملاً متفاوت از نسخ ابتدایی آن بوده و بر پایه کدی متفاوت و البته پیچیده توسعه داده شده است.

از جمله وظایف ComRAT سرقت دادههای حساسی همچون اطلاعات اصالتسنجی و بانکهای داده سرورهایی نظیر SQL Server و همچنین نصب بدافزارهای دیگر مورد نظر مهاجمان است.

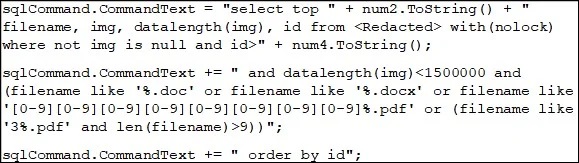

نمونهای از فرامین اجرا شده بر روی سرور یکی از قربانیان برای استخراج اطلاعات از بانک داده SQL در تصویر زیر قابل مشاهده است.

به گفته این شرکت ضدویروس، حداقل سه سازمان مورد حمله این دربپشتی قرار گرفته که از این تعداد دو مورد دستگاههای متعلق به وزارت خارجه کشورهایی در اروپای شرقی و یک مورد نیز مربوط به شبکه یک مجلس ملی در محدوده قفقاز بوده است.

نکته قابل توجه در خصوص این تکنیک جدید گروه Turla (بهرهگیری از Gmail به عنوان سرور فرماندهی)، عدم استفاده از پودمانهایی همچون HTTP و DNS برای برقراری ارتباط با دامنههای مشکوکی است که بهسادگی مورد توجه راهبران امنیتی قرار میگیرند. در حالی که در ترفند جدید آنچه در دیواره آتش ثبت میشود برقراری ارتباط با نشانی mail.google.com است.

لازم به ذکر است که ComRAT به زبان ++C نوشته شده و از طریق بدافزارهایی همچون PowerStallion که یک دربپشتی مبتنی بر PowerShell است به دستگاه راه مییابد. PowerStallion در گروه بدافزارهای “بدون فایل” (Fileless) دستهبندی میشود.

مشروح گزارش ایست در لینک زیر قابل دریافت و مطالعه است:

https://www.welivesecurity.com/2020/05/26/agentbtz-comratv4-ten-year-journey/

علاوه بر ضدویروس بهروز و قدرتمند، فعالسازی قابلیت شناسایی بدافزارهای موسوم به “بدون فایل” در این محصولات – نظیر AMSI و Exploit Prevention در محصولات مکآفی و Fileless Attack Protection در محصولات بیتدیفندر – نقشی اساسی در ایمن ماندن از گزند این نوع تهدیدات پیشرفته دارد.