Cloud Snooper؛ گرگ در لباس میش

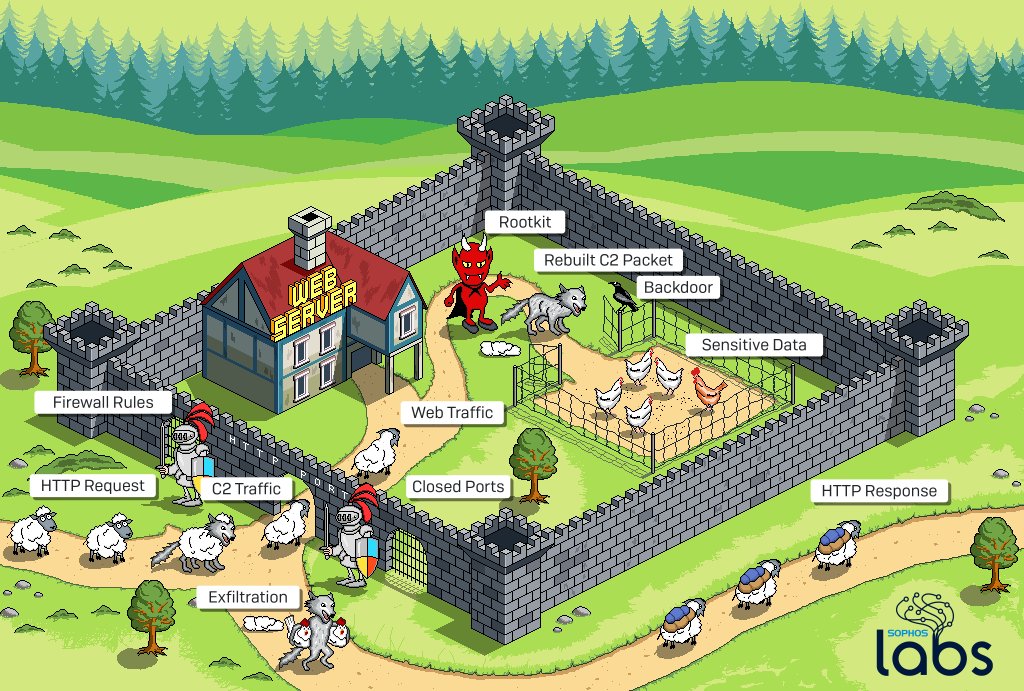

شرکت امنیتی سوفوس از اجرای حملهای هدفمند خبر داده که در جریان آن مهاجمان با استفاده از روتکیت، ترافیک مخرب خود را از سد دیوارههای آتش مستقر در شبکه و دیوارههای آتش مبتنی بر AWS (خدمات وب آمازون) عبود داده و یک اسب تروای دسترسی از راه دور (RAT) را بر روی سرورهای ابری (Cloud-based Server) سازمان نصب میکنند.

محققان سوفوس این حمله را در حین بررسی سرورهای مجازی مبتنی بر AWS، با سیستمهای عامل Linux و Windows که به بدافزار آلوده شده بودند کشف کردهاند. اجرای این حمله توسط گروهی از مهاجمان با حمایت دولتی (Nation-state) محتمل دانسته شده است.

روتکیت مورد استفاده علاوه بر اینکه دسترسی از راه دور مهاجمان به این سرورها را فراهم میکند، مجرایی نیز برای برقراری ارتباط بدافزار با سرورهای فرماندهی (C2) این افراد است. ضمن اینکه این روتکیت، کنترل از راه دور سرورهای فیزیکی سازمان را هم در اختیار مهاجمان قرار میدهد.

تنظیمات دیواره آتش سازمان اگر چه سختگیرانه نبوده اما آسیبپذیر نیز محسوب نمیشده است.

این مهاجمان فعالیتهای خود را در ترافیک HTTP و HTTPS مخفی میکردند. به گفته سوفوس بدافزار به حدی پیچیده است که شناسایی آن حتی با پالیسی امنیتی سختگیرانه بسیار دشوار میبوده است. سوفوس این حمله را مخفی شدن گرگ در لباس میش توصیف کرده است.

شرکت سوفوس بدون اشاره به نام سازمان قربانی، این حمله را کارزاری دانسته که احتمالاً رسیدن به اهداف نهایی آن از طریق زنجیره تأمین (Supply Chain) صورت میگیرد. در این نوع کارزارها، مهاجمان با بهرهجویی از اجزای آسیبپذیر در زنجیره تأمین یک سازمان به آن رخنه و یا آن را دچار اختلال میکنند.

این احتمال مطرح شده که رخنه اولیه به شبکه سازمان از طریق پودمان SSH صورت پذیرفته باشد.

هویت و ملیت گردانندگان این حمله نامشخص اعلام شده است. در عین حال گفته میشود RAT بکار رفته در آن بر مبنای کد Gh0st توسعه یافته است. پیشتر ساخت Gh0st به مهاجمان چینی منتسب شده بود. ضمن اینکه سوفوس چند نمونه پیام موسوم به Debug به زبان چینی را در کد این RAT شناسایی کرده است.

به نظر میرسد که مهاجمان از یک RAT برای هر دو سیستم عامل Linux و Windows استفاده کردهاند. با این توضیح که سرورهای فرماندهی آنها در این دو بستر، متفاوت از یکدیگر گزارش شده است؛ موضوعی که شاید از پیادهسازی زیرساختهای مستقل برای هر یک از سیستمهای عامل توسط گردانندگان این حمله ناشی شده باشد.

یکی از جنبههای نادر این حمله، هدف قرار دادن Linux با روتکیتی با نام Snoopy است که راهاندازی (Driver) با همین عنوان را بر روی سیستم کپی میکند.

به گزارش شرکت مهندسی شبکه گستر، Sophos این حمله را Cloud Snooper نامگذاری کرده است.

Cloud Snooper از محدود مواردی است که یک حمله واقعی چندبستری را به تصویر میکشد.

تکینکهای بکار رفته در Cloud Snooper حداقل تا کنون بینظیر بوده است. اما همانند بسیاری از حملات منحصربهفرد، دیر یا زود به خدمت سایر مهاجمان نیز در خواهد آمد.

سوفوس بهرهگیری از قابلیت دیواره آتش در بسترهای مبتنی بر رایانش ابری AWS، اطمینان از نصب بودن تمامی اصلاحیههای امنیتی بر روی سرورهای قابل دسترس در اینترنت و مقاومسازی پودمان SSH را اصلی ترین راهکارها برای ایمن ماندن از گزند Cloud Snooper اعلام کرده است.

مشروح گزارش سوفوس در اینجا قابل دریافت و مطالعه است.