BIOLOAD ابزار جدید گروه FIN7

محققان شرکت فورتینت از شناسایی بدافزاری خبر دادهاند که گروه FIN7 از آن برای فراخوانی نسخه جدیدی از دربپشتی Carbanak استفاده میکند.

این ابزار که BIOLOAD نامگذاری شده است شباهتهای فراوانی با BOOSTWRITE، دیگر ابزار مورد استفاده گروه FIN7 دارد.

BIOLOAD از تکنیکی موسوم به DLL Search Order Hijacking که در جریان آن از یکی از روشهای بکار گرفته شده توسط سیستم عامل Windows در جستجوی فایلهای DLL مورد نیاز برای اجرا شدن در یک برنامه سوءاستفاده میشود بهره میگیرد. بهرهجویی از این طریق منجر به اجرای اموری همچون ترفیع سطح دسترسی کاربر غیرمجاز و یا ماندگاری برنامهای مخرب بر روی سیستم میشود.

نکته قابل توجه در حملات اخیر مهاجمان FIN7، دستدرازی بدافزار آنها به یکی از فرامین زمانبندیشده (Scheduled Task) پیشفرض در سیستم عامل Windows با نام FODCleanupTask با هدف اجرای خودکار فایل مخرب و ماندگار کردن آن بر روی دستگاه است.

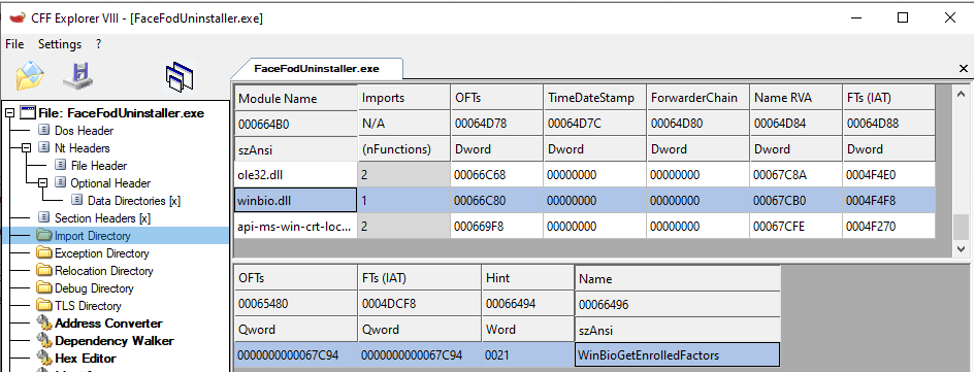

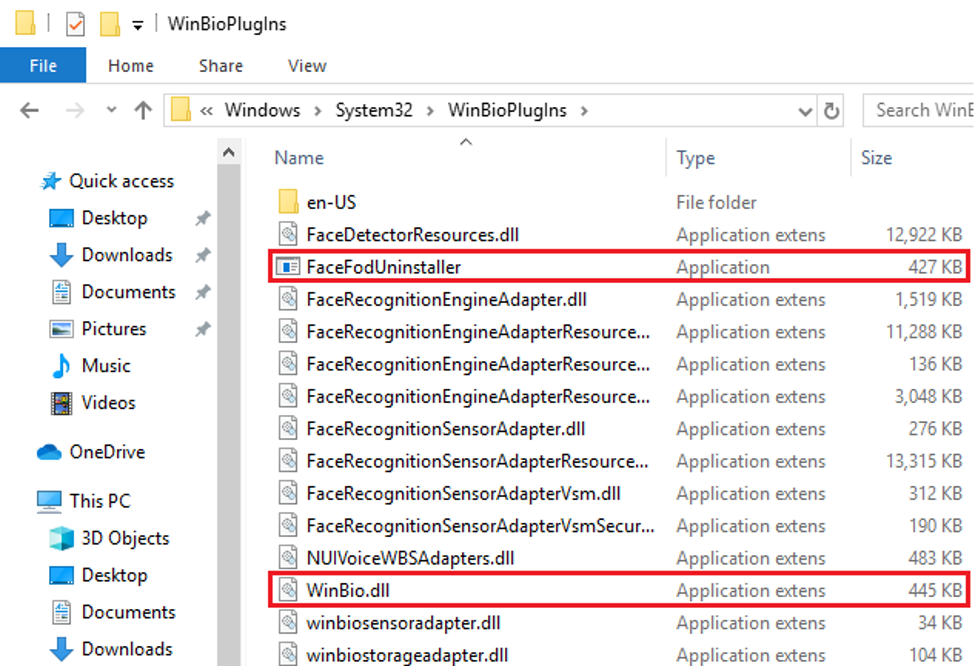

به گزارش شرکت مهندسی شبکه گستر، فایل مخرب BIOLOAD با نام WinBio.dll در پوشه System32\WinBioPlugIns ذخیره میشود که مسیر واقعی فایل DLL معتبر winbio نیز میباشد.

از جمله شباهتهای BIOLOAD با BOOSTWRITE نحوه قرار داده شدن کد مخرب در حافظه توسط آنهاست. ضمن اینکه کد مخرب DLL مورد استفاده آنها بهصورت رمزگذاری شده در بدافزار تزریق شده است.

BIOLOAD در ماههای مارس و جولای سال 2019 کامپایل شده است. تاریخ کامپایل BOOSTWRITE نیز به ماه می باز میگردد.

BIOLOAD و BOOSTWRITE تفاوتهایی هم با یکدیگر دارند؛ BIOLOAD توانایی پشتیبانی از چندین کد اصلی را ندارد؛ ضمن اینکه بجای الگوریتم ChaCha از XOR برای رمزگذاری استفاده میکند.

همچنین اتصال به سرور فرماندهی بهمنظور دریافت کلید رمزگذاری در BIOLOAD انجام نمیشود؛ BIOLOAD بهطور خاص برای هر قربانی طراحی شده و کلید رمزگشایی از نام آن مشتق میشود.

BIOLOAD در نهایت نسخهای از دربپشتی Carbanak را بر روی سیستم کپی میکند که تاریخ ایجاد آن در نمونههای مورد بررسی توسط محققان فورتینت در بین ماههای ژانویه و آوریل 2019 است.

این نمونهها از Carbanak، قادر به شناسایی تعداد بیشتری از محصولات ضدویروس نصب شده بر روی دستگاه قربانی هستند؛ در حالی که فهرست مورد استفاده توسط نمونههای پیشین تنها محدود به Kaspersky،وAVG و TrendMicro بود.

بر اساس شباهتهای درون کد، تکنیکها و دربپشتی مورد استفاده، فورتینت ساخت BIOLOAD را به گروه FIN7 نسبت داده است.

مشروح گزارش فورتینت در اینجا قابل دریافت است.

نمونه BIOLOAD بررسی شده توسط فورتینت با نامهای زیر قابل شناسایی است:

Bitdefender:

- GenericKD.42185659

McAfee:

- Artemis!A8BA59EEBD48