DTLMiner؛ بدافزاری مخرب با بهروزرسانیهای مستمر

نویسندگان DTLMiner از زمان پیدایش نخستین نسخه از آن در آذر 1397 در بیش از 20 نوبت بهرورزرسانی، بهطور مستمر در حال افزودن قابلیتهای پیشرفته و مکانیزمهای جدید انتشار به این بدافزار استخراجکننده ارز رمز (Cryptojacking) مونرو بودهاند.

آنچه DTLMiner را از سایر همقطاران خود متمایز میکند روشهای متنوع آن در گسترش آلودگی در سطح شبکه است.

به گزارش شرکت مهندسی شبکه گستر، در یکی از این روشها، گردانندگان DTLMiner با اجرای حملات موسوم به سعیوخطا (Brute-force) در بستر اینترنت، اقدام به شناسایی سرورهای با پودمان RDP باز و تلاش برای رخنه به آنها از طریق نامهای کاربری متداول و رمزهای عبور ساده و یا افشا شده میکنند. در صورت موفقیت در به کنترل گرفتن سرور، بدافزار بر روی آن نصب و اجرا میشود.

یکی دیگر از روشهای انتشار DTLMiner، بهرهجویی از آسیبپذیریهای امنیتی است. از جمله بهرهجوهای مورد استفاده DTLMiner، مجموعه کدی است که اقدام به سوءاستفاده از آسیبپذیری CVE-2019-0708 موسوم به BlueKeep میکند. BlueKeep اشکالی در بخش Remote Desktop Services سیستم عامل Windows است که بهرهجویی از آن امکان اجرای کد را بهصورت از راه دور بر روی دستگاه آسیبپذیر برای مهاجم فراهم میکند. CVE-2017-8464، دیگر آسیبپذیری مورد استفاده DTLMiner است. بدافزار از این آسیبپذیری برای انتشار خود از طریق حافظههای جداشدنی (Removable Storage) مبتنی بر USB و فایلهای موسوم به LNK بهره میگیرد.

انتشار در بستر SMB، دیگر روش مورد استفاده این بدافزار در توزیع خود در سطح شبکه است.

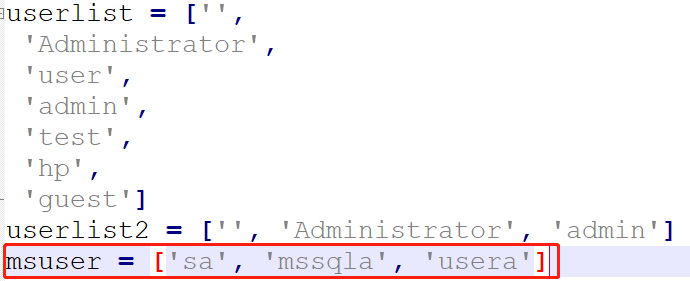

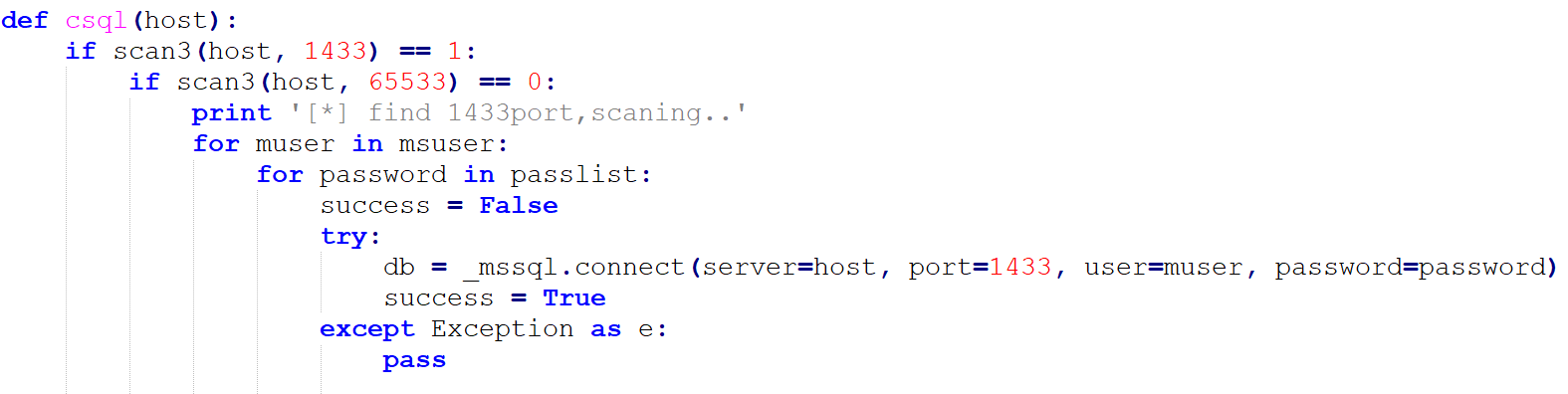

DTLMiner قابلیت حمله به پایگاههای داده MS SQL را نیز داراست و چنانچه رمز عبور هر یک از نامهای کاربری نمایش داده شده در تصویر زیر در فهرست آن موجود باشد ضمن در اختیار گرفتن پایگاه داده، با اجرای اسکریپت اقدام به دریافت فایل مخرب DTLMiner و اجرای آن بر روی سیستم میکند.

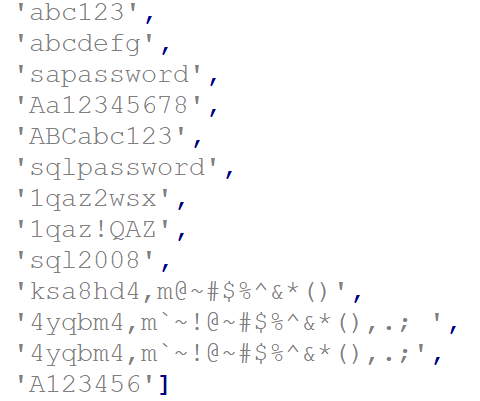

رمزهای عبور موجود در فهرست این بدافزار در تصویر زیر قابل مشاهده است.

این در حالی است که پیشتر این فهرست تنها محدود به رمز عبور password بوده است.

در برخی از نسخههای DTLMiner از ابزار معروف MIMIKATZ نیز استفاده شده است. این ابزار که با زبان برنامهنویسی Python کامپایل شده وظیفه جمعآوری دادههای مورد نظر مهاجمان و پویش دستگاههای قابل دسترس با هدف شناسایی دستگاههای با آسیبپذیری امنیتی را برعهده دارد.

یکی از قابلیتهای شاخص DTLMiner توانایی شناسایی ابزارهای استخراجکننده به روشهای مختلف و متوقف کردن آنها به منظور در اختیار گرفتن کلیه منابع دستگاه است.

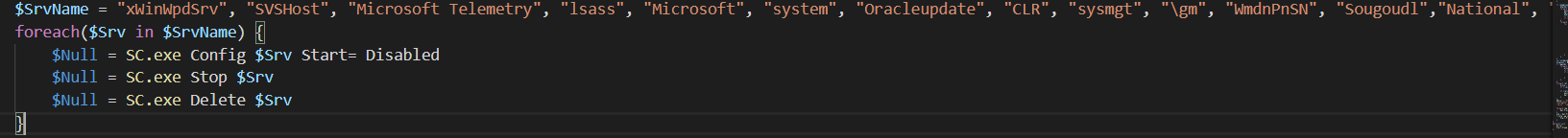

در یکی از این روشها، بدافزار اقدام به بررسی وجود سرویسهایی بر روی سیستم میکند که توسط ابزارهای استخراجکننده دیگر ایجاد میشوند. بهمحض شناسایی هر یک از آنها، DTLMiner سرویس را متوقف کرده و در ادامه از روی سیستم آن را حذف میکند.

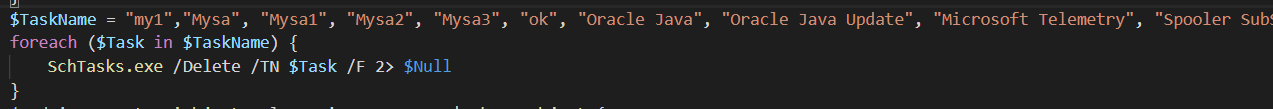

به همین ترتیب، وجود فرامین زمانبندیشده (Scheduled Task) مورد استفاده استخراجکنندگان دیگر شناسایی و نسبت به حذف آنها اقدام میشود. در این فهرست فرامین بکار گرفته شده در نسخه های قبلی DTLMiner هم قرار دارد.

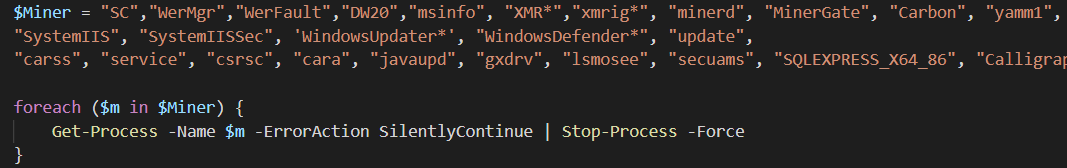

DTLMiner با کمک مجموعه ابزارهای Windows Management Instrumentation فهرستی از کلیه پروسههای اجرا شده بر روی سیستم را نیز استخراج و پس از متوقف کردن پروسههای متعلق به بدافزارهای همگونه خود، فایلها و پوشههای مرتبط با آنها را حذف میکند. جالب اینکه پس از حذف این فایلها و پوشهها، پوشهای همنام با پوشه قبلی با خاصیت فقط خواندی (Read-only)، مخفی (Hidden) و سیستمی (System) ایجاد میکند تا از این طریق از کپی مجدد فایلهای حذف شده در آن پوشهها جلوگیری کند.

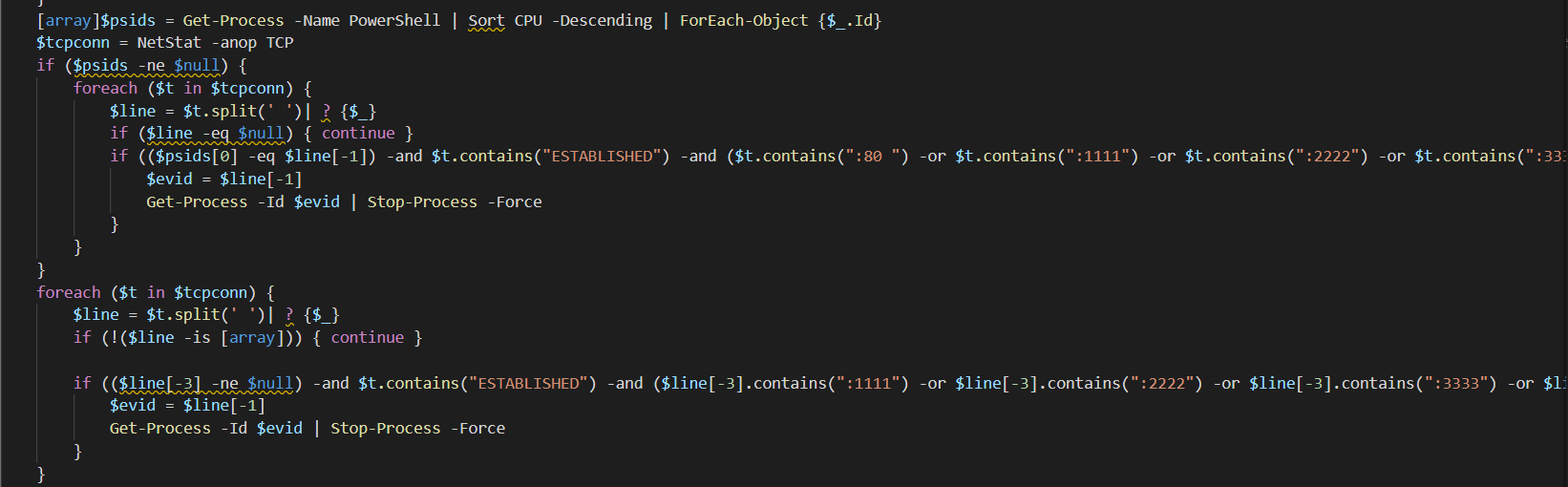

بدافزار از ابزار خط فرمان netstat برای رصد ارتباطات شبکهای برقرار شده از روی دستگاه بهره گرفته و اگر پروسهای را منطبق با فهرست خود شناسایی کند نسبت به متوقف نمودن آن اقدام میکند.

DTLMiner را میتوان نوعی بدافزار بدون فایل تلقی کرد. در فرایند آلودهسازی دستگاه، نیاز به برنامه یا نرمافزاری برای فراخوانی و اجرای کدهای مخرب مورد نظر مهاجم است. تا همین چندی پیش مهاجمان خود اقدام به توسعه فایلهای اجرایی برای این منظور میکردند. فایلهایی که در مدتی نه چندان طولانی بهعنوان بدافزار توسط محصولات ضدویروس شناسایی میشدند. اما از چند سال گذشته، بهتدریج مهاجمان به استفاده و بهرهگیری از پروسههایی نظیر PowerShell برای اجرای کدهای مخرب خود که در برخی موارد در فایلهای در ظاهر بیخطر ذخیره میشوند روی آوردهاند. با توجه به اینکه در بسیاری موارد، بدافزار بر روی دیسک ذخیره نشده و کدهای مخرب در حافظه توسط یک پروسه معتبر فراخوانی میشوند، این نوع حملات به بدون فایل یا Fileless معروف شدهاند. حملاتی که محصولات ضدویروس موسوم به مبتنی بر امضا از شناسایی آن عاجز هستند. DTLMiner نیز در فرایند آلودهسازی دستگاه به بدافزار از پروسه معتبر PowerShell بهره میگیرد.

نکته دیگر اینکه در اکثر سختافزارهای ویژه استخراج از GPUو (Graphics Processing Unit) بجای CPUو (Central Processing Unit) استفاده میشود. رندر کردن ویدیو تماماً نیاز به عملیاتهای ساده ریاضی به تعداد و تکرار زیاد دارد؛ دقیقاً همان چیزی که در استخراج مورد نیاز است! به همین خاطر نیز DTLMiner با نصب راهانداز کارتهای گرافیک (Graphic Card) ساخت شرکت انویدیا تلاش میکند تا در دستگاههای مجهز به این کارتهای گرافیک از آن در فرایند استخراج بهره بگیرد.

لازم به ذکر است که در روزهای اخیر نمونههایی از آلودگی برخی سازمانها به این بدافزار به شرکت مهندسی شبکه گستر گزارش شده است.

بکارگیری اقدامات زیر میتواند سازمان را از گزند بدافزار DTLMiner ایمن نگاه دارد.

- نصب اصلاحیه ضعف امنیتی BlueKeep که برای نسخههای از رده خارج زیر در اینجا قابل دریافت است:

- Windows XP SP3 x86

- Windows XP Professional x64 Edition SP2

- Windows XP Embedded SP3 x86

- Windows Server 2003 SP2 x86

- Windows Server 2003 x64 Edition SP2

و برای نسخههای زیر نیز در اینجا قابل دریافت میباشد:

- Windows 7 for 32-bit Systems

- Windows 7 for x64-based Systems

- Windows Server 2008 for 32-bit Systems

- Windows Server 2008 for 32-bit Systems (Server Core installation)

- Windows Server 2008 for Itanium-Based Systems

- Windows Server 2008 for x64-based Systems

- Windows Server 2008 for x64-based Systems (Server Core installation)

- Windows Server 2008 R2 for Itanium-Based Systems

- Windows Server 2008 R2 for x64-based Systems

- Windows Server 2008 R2 for x64-based Systems (Server Core installation)

- ترمیم آسیب پذیری CVE-2017-8464 با نصب این اصلاحیه

- عدم استفاده از رمزهای عبور ضعیف برای حسابهای کاربری محلی دستگاه، دامنه و پایگاه داده

- استفاده از ضدویروس بهروز و قدرتمند؛ توضیح اینکه نمونه های اشاره شده در این مطلب با نامهای زیر قابل شناسایی میباشند:

McAfee

- PS/Agent.c

- HTool-Mimikatz.enc

- RDN/Generic.fuf

- RDN/Generic.fgu

- Artemis!3E96A29E8251

- Trojan-Exploit.PY

- PS/Downloader.cb

- Trojan-FQUF!8A2042827A7F

Bitdefender

- Trojan.Powershell.Agent.CK

- Gen:Application.Mimikatz.2

- Generic.RozenaA.55FB0624

- Gen:Variant.Ursu.686849

- Trojan.Agent.DROQ

- Trojan.GenericKD.31760082

- Trojan.Exploit.Python.Agent.P

- Trojan.HTML.PowerShell.Gen.1

- Trojan.GenericKD.41327207

Sophos

- Troj/PWS-CKU

- Mimikatz Exploit Utility (PUA)

- Mal/Generic-S

- Troj/Wanna-AH

- Troj/Agent-BBQN

- Troj/Miner-RY