حمله گسترده مهاجمان به سرویسدهندگان ایمیل مبتنی بر Exim

چندین گروه از نفوذگران با بهرهجویی از یک آسیبپذیری امنیتی در حال اجرای حملات سایبری علیه سرورهای ایمیل Exim هستند.

آسیبپذیری مذکور، ضعفی با شناسه CVE-2019-10149 است که مهاجم را قادر به اجرای کد بهصورت از راه دور بر روی سرور میکند.

نسخههای 4.87 تا 4.91 نرمافزار Exim از این آسیبپذیری تأثیر میپذیرند.

به گزارش شرکت مهندسی شبکه گستر، جزییات CVE-2019-10149 که به “Return of the WIZard” معروف شده، 15 خرداد ماه توسط شرکت امنیتی کوآلیس بهطور عمومی افشا شد.

Exim، یک عامل انتقال پیام (MTA) رایگان است که بر روی سرورهای با سیستمهای عامل شبهیونیکس قابل اجراست.

بر اساس آمار منتشر شده بر روی سایت Shodan، حدود 57 درصد از سرورهای ایمیل قابل دسترس بر روی اینترنت مبتنی بر Exim هستند.

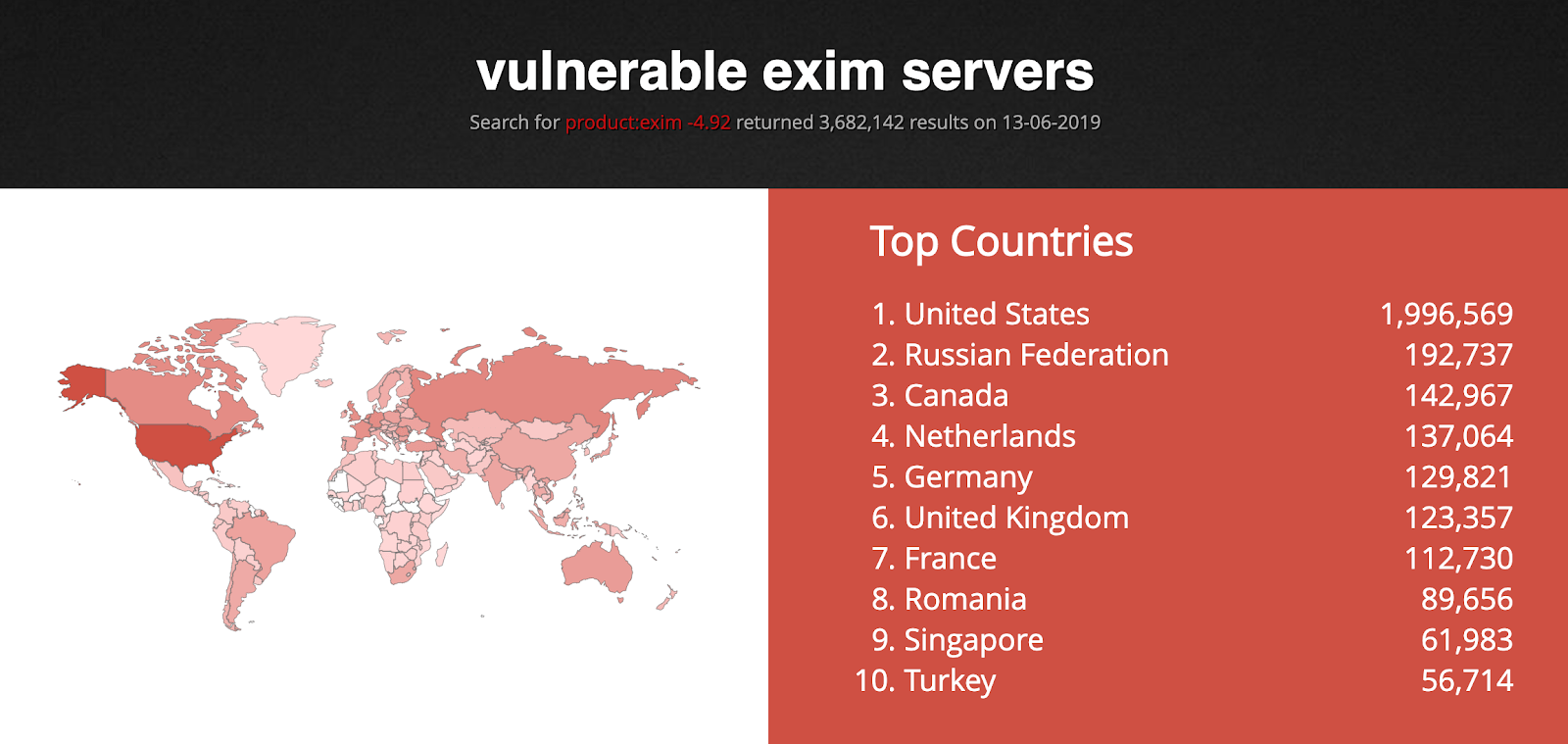

Exim، آسیبپذیری مذکور را در فوریه سال میلادی جاری در نسخه 4.92 ترمیم و اصلاح کرد. اما بر طبق آمار Shodan حداقل 3.6 میلیون سرور ایمیل همچنان به CVE-2019-10149 آسیبپذیر هستند. موضوعی که برخی گروههای نفوذگری را تشویق به اجرای حمله برای در اختیار گرفتن کنترل این سرورها کرده است.

به تمامی راهبران Exim توصیه میشود چنانچه تا کنون اقدام به ارتقای این سرویس دهنده نکردهاند انجام آن را با اولویت بسیار بالا در دستور کار قرار دهند.

لازم به ذکر است که Exim یکی از افزونههای ثالث مورد استفاده در بخش Email Protection تجهیزات دیواره آتش Sophos XG است. شرکت Sophos در 16 خرداد ماه اقدام به انتشار و توزیع عرضه اصلاحیه ای بهمنظور ترمیم این افزونه نمود. در صورت فعال بودن Auto-update در این تجهیزات، فرایند نصب بهصورت خودکار انجام خواهد شد. اما در صورت غیرفعال بودن بخش Auto-update مطالعه راهنمای فنی زیر توصیه میشود: