سرورهای MySQL، هدف جدید باجافزاری پیشرفته

بر اساس گزارشی که شرکت امنیتی سوفوس آن را منتشر کرده گروهی از هکرها با نفود به پایگاههای داده MySQL که بر روی سرورهای با سیستم عامل Windows میزبانی شدهاند اقدام به آلودهسازی آنها به باجافزار میکنند.

این مهاجمان با پویش درگاه 3306/TCP بر روی اینترنت آن دسته از پایگاههای داده MySQL تحت Windows را که فرامین SQL را دریافت میکنند شناسایی کرده و در ادامه تلاش میکنند تا باجافزار معروف GandCrab را بر روی آنها اجرا کنند.

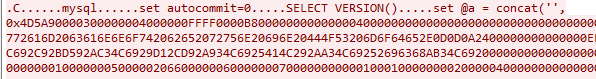

بدینمنظور پس از رخنه به پایگاه داده و ایجاد جدولی با عنوان youngger2، از طریق فرمان set محتوای یک فایل DLL در قالب یک متغیر (Variable) در حافظه سرور ذخیره میشود.

در ادامه، محتوا به youngger2 منتقل میشود.

در مرحله بعد با اجرای فرمانی، محتوای مذکور به صورت یک فایل درآمده و در پوشه Plugin سرور ذخیره میشود.

به گزارش شرکت مهندسی شبکه گستر، وظیفه فایل DLL ایجاد سه تابع با نامهای xpdl3، xpdl3_deinit و xpdl3_init در بانک داده است.

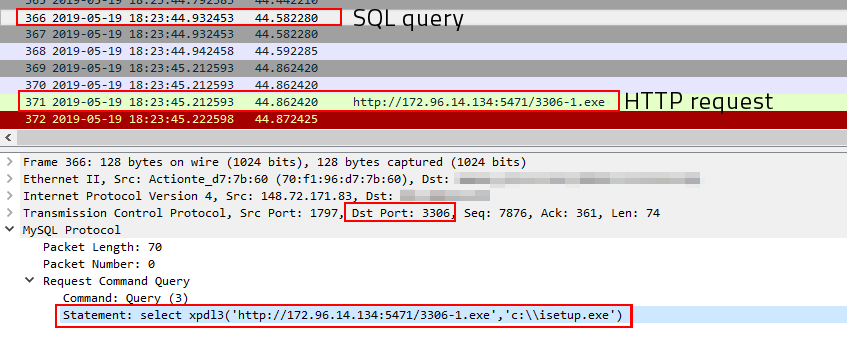

پس از آن مهاجمان قادر خواهند بود تا با اجرای فرمانی همانند نمونه نمایش داده شده در تصویر زیر، فایل مخرب باجافزار GandCrab را بر روی سرور هک شده دریافت و آن را در درایو C ذخیره کنند. با اجرای این فایل مخرب سرور به باجافزار آلوده خواهد شد.

نشانی IP سروری که مهاجمان از آن حمله را اجرا میکنند 148.72.171.83 و نشانی IP سروری که فایل مخرب باجافزار از آن دریافت میشود 172.96.14.134:5471 اعلام شده است.

پایگاههای داده MySQL با رمز عبور ضعیف نسبت به این حمله آسیبپذیر گزارش شدهاند.

این اولین بار است که گردانندگان باجافزار بهطور خاص پایگاههای MySQL تحت Windows را هدف قرار میدهند.

نمونههای اشاره شده در گزارش شرکت سوفوس با نامهای زیر قابل شناسایی است:

Bitdefender:

– Gen:Variant.Ransom.GandCrab.2100

– Backdoor.Generic.760471

McAfee:

– GenericRXHE-JQ!CF90A464204A

– GenericRXHE-JQ!125923CE61DF

– Generic.dx!A922D55A873D

Sophos:

– Troj/Kryptik-JG

– Mal/DownLdr-AC