آنچه که درباره عملیات ShadowHammer میدانیم

در گزارشی که شرکت کسپرسکی آن را منتشر کرده به عملیاتی با عنوان ShadowHammer پرداخته شده که در جریان آن مهاجمان با دستدرازی به سرورهای بهروزرسانی شرکت ایسوس و جاسازی نسخههایی مخرب از ابزار ASUS Live Update اقدام به آلودهسازی دستگاه اهداف خود میکردهاند.

ASUS Live Update ابزاری است که بهصورت پیشفرض بر روی اکثر لپتاپها و کامپیوترهای شرکت ایسوس نصب شده و وظیفه آن بهروزرسانی اجزایی همچون BIOS،وUEFI،وراهاندازها (Driver) و برنامههای ساخت این شرکت است.

ایسوس حضور پررنگی در بازار کامپیوترهای شخصی و لپتاپها در بسیاری از کشورها دارد و بیشک موفقیت مهاجمان در رخنه به سرورهای این شرکت عملا تعداد قابل توجهی از کاربران را تحت سیطره آنها در آورده است.

به گزارش شرکت مهندسی شبکه گستر، تنها، اطلاعات دوریسنجی (Telemetry) جمعآوری شده توسط کسپرسکی از روی دستگاه کاربران ضدویروس این شرکت نشان میدهد که نسخه مخرب ASUS Live Update بر روی 57 هزار سیستم نصب شده بوده است. اما تعداد دستگاههای آلوده شده بسیار بیشتر از این رقم برآورد میشود. بهنحوی که کسپرسکی، خود، آن را بالغ بر یک میلیون سیستم تخمین میزند.

صرفنظر از تعداد بسیار بالای آلودگیها، اهداف اصلی مهاجمان ShadowHammer محدود به دستگاههایی با نشانیهای MAC خاص بوده است. بدیننحو که پس از نصب نسخه مخرب ASUS Live Update اجرای فعالیتهای مورد نظر مهاجمان منوط به منطبق بودن نشانی(های) MAC دستگاه آلوده با یکی از نشانیهای موجود در فهرست آنها که در کد نسخه مخرب تزریق شده است میبوده.

از 200 نمونه فایل مخرب شناسایی شده توسط کسپرسکی 600 نشانی MAC منحصربهفرد استخراج شده است.

جزییاتی در خصوص وجه اشتراک کاربران دستگاههای با نشانیهای MAC مذکور در اختیار نیست.

شرکت کسپرسکی ShadowHammer را عملیاتی پیچیده ارزیابی کرده است. از جمله به این دلیل که بازه زمانی اجرای این عملیات ژوئن تا نوامبر 2018 بوده است؛ حال آنکه این شرکت از ژانویه 2019 از آن آگاه شده است.

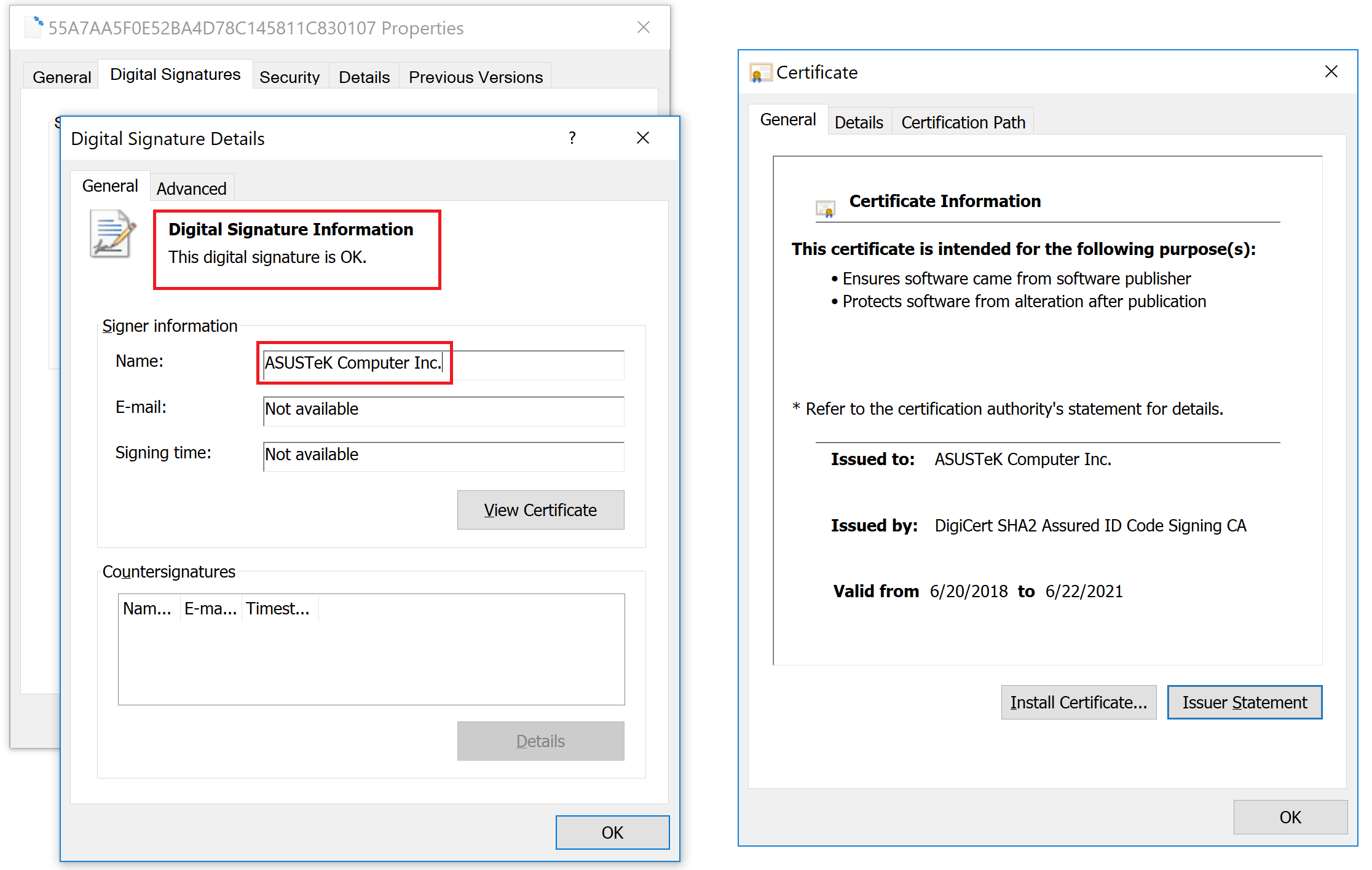

ضمن اینکه فایلهای مخرب ASUS Live Update توسط گواهینامههایی معتبر به نامهایی همچون .ASUSTeK Computer Inc امضاء شدهاند. موضوعی که سبب مجاز شناخته شدن آنها توسط بسیاری از محصولات امنیتی شده است.

بهروزرسانیهای مخرب نیز از طریق دو نشانی زیر که بر روی سرورهای شرکت ایسوس میزبانی شده بودند توزیع میشدهاند:

- liveupdate01s.asus[.]com

- liveupdate01.asus[.]com ASUS

شرکت کسپرسکی بدون انتشار فهرست نشانیهای MAC، ابزاری را ارائه کرده که با استخراج نشانی MAC دستگاه آن را با فهرست خود مقایسه کرده و نتیجه را به اطلاع کاربر میرساند. ابزار مذکور در اینجا قابل دریافت است.

همچنین این شرکت سایتی راهاندازی کرده که در آن امکان جستجوی نشانی MAC وارده شده فراهم است.

محققان اسکایلایت با بهرهگیری از ابزار کسپرسکی قادر به استخراج فهرست کامل این نشانیها شدهاند که تمامی آنها در لینکهای زیر قابل دریافت و استفاده است:

- https://skylightcyber.com/2019/03/28/unleash-the-hash-shadowhammer-mac-list/list.txt

- https://skylightcyber.com/2019/03/28/unleash-the-hash-shadowhammer-mac-list/extended_list.txt

ShadowHammer حملهای از نوع زنجیره تأمین (Supply Chain Attack) توصیف شده است. در این حملات، مهاجمان با بهرهجویی از اجزای آسیبپذیر در زنجیره تأمین یک سازمان به آن رخنه و یا آن را دچار اختلال میکنند.

شواهدی که تا کنون بهدست آمده این احتمال را تقویت میکند که گرداننده ShadowHammer گروهی با نام BARIUM است که پیشتر (در سال 2017) حملات زنجیره تأمین را بر ضد محصولات CCleaner و NetSarang به اجرا در آورده بود. دربپشتی Winnti معروفترین بدافزار مورد استفاده این گروه است.

همان طور که پیشتر در اتاق خبر شبکه گستر به آن پرداخته شد 6 فروردین ماه نیز شرکت ایسوس با عرضه نسخه 3.6.8 ابزار Live Update چند ضعف امنیتی روز-صفر (Zero-day) را در این نرمافزار برطرف کرد که جزییات بیشتر در خصوص آن در لینک زیر قابل مطالعه است:

مشروح گزارش کسپرسکی در لینک زیر قابل دریافت است:

توضیح اینکه نمونه فایلهای مخرب اشاره شده در انتهای گزارش کسپرسکی با نامهای زیر قابل شناسایی میباشند:

Bitdefender:

– Trojan.ShadowHammer.A

McAfee:

– Backdoor-ShadowHammer

Sophos:

– Troj/ShadowHm-A