مخفیسازی بدافزار LokiBot در فایلی تصویری

مهاجمان در کارزاری هرزنامهای با بکارگیری تکنیکی خاص با عبور از سد محصولات امنیتی در حال آلودهسازی دستگاه کاربران به بدافزار LokiBot هستند.

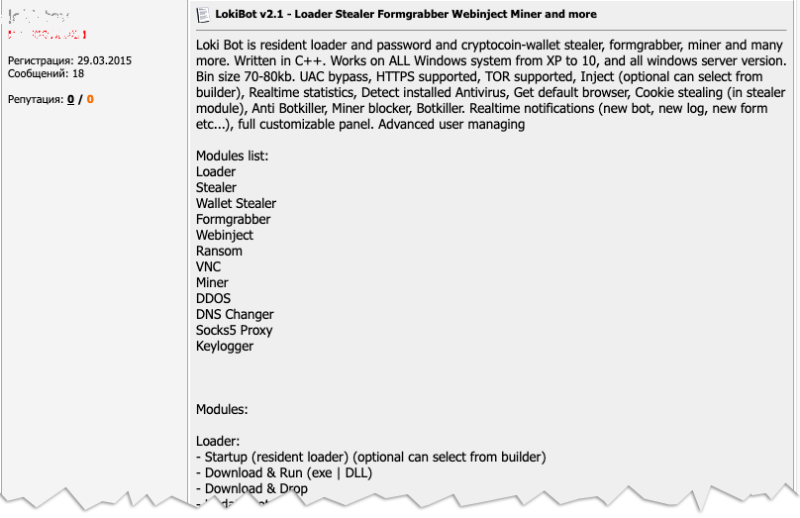

به گزارش شرکت مهندسی شبکه گستر، LokiBot بدافزار معروفی است که اطلاعات باارزش را از روی دستگاه قربانی استخراج کرده و آنها را به سرور فرماندهی (Command-and-Control) مهاجم ارسال میکند.

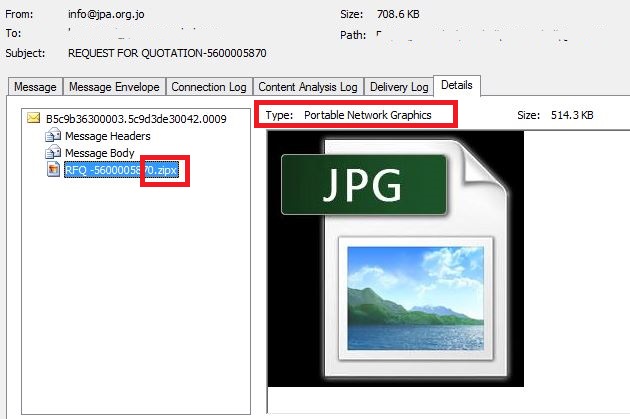

در تصویر زیر مشخصههای نمونهای از ایمیلهای ارسالی در کارزار مذکور نمایش داده شده است.

اگر چه پیوست ایمیل فایلی با پسوند ZIPX است اما نرمافزارهای معمول، آن را بهعنوان فایلی PNG شناسایی میکنند. ضمن اینکه نشان (Icon) فایل با نشان فایلهای JPG همخوانی دارد.

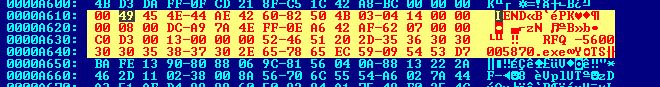

با نگاهی دقیقتر به کدهای پیوست ایمیل روشن میگردد که فایل پیوست پوششی برای مخفیسازی فایل مخرب بدافزار است.

در فایلهای PNG، پایان کدهای تصویر با برچسب IEND مشخص میشود. اما همانطور که در تصویر زیر نشان داده شده است در ادامه برچسب مذکور با کلمه PK سرآیند فایلی ZIPX که خود حاوی فایلی دیگر با عنوان RFQ -5600005870.exe است آغاز میگردد.

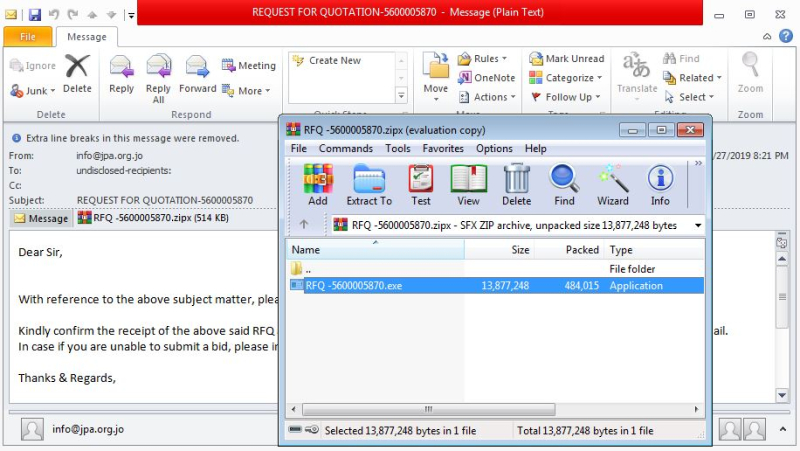

باز کردن فایل مذکور توسط برخی برنامهها – نظیر WinRAR – موجب نادیده گرفته شدن بخش PNG و فراخوانی بخش مربوط به ZIPX میشود که در صورت اجرای فایل RFQ -5600005870.exe توسط قربانی، دستگاه به بدافزار LokiBot آلوده میشود.

LokiBot در بازارهای زیرزمینی تبهکاران سایبری با قیمت نه چندان بالای 300 دلار به فروش میرسد.

جزییات بیشتر در خصوص ترفند جدید مهاجمان که شرکت تراستویو به بررسی آن پرداخته در اینجا قابل دریافت و مطالعه است.