کاربران و سازمانهای ایرانی، هدف نسخه جدید بدافزار VJw0rm

در هفتههای اخیر نسخه جدیدی از بدافزار VJw0rm کاربران و مؤسسات ایرانی را هدف حملات خود قرار داده است.

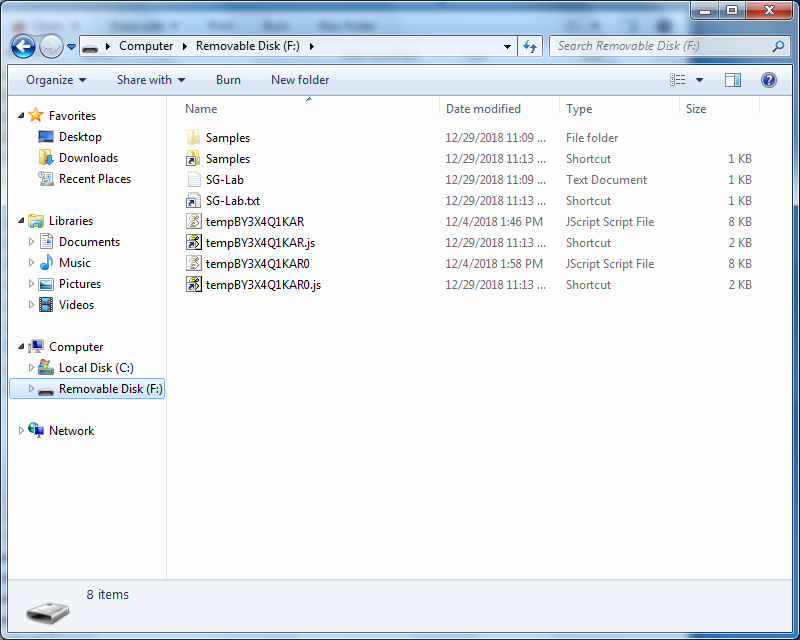

به گزارش شرکت مهندسی شبکه گستر، روش انتشار این بدافزار بهرهگیری از حافظههای جداشدنی موسوم به USB Flash است. بدین نحوه که علاوه بر کپی دو نمونه از خود بر روی حافظه متصل به دستگاه آلودهشده، تمامی پوشهها و فایلهای موجود بر روی آن را مخفی نموده و به ازای هر یک از آنها یک میانبر (Shortcut) ایجاد میکند.

اجرای میانبر موجب فراخوانی فایل مخرب موجود در حافظه USB Flash و سپس اجرای فایل / پوشه اصلی میشود. با توجه به عدم نمایش فایلها و پوشههای مخفی و سیستمی در حالت پیشفرض و نظر به اجرا شدن فایل یا پوشه مورد نظر کاربر احتمال مشکوک شدن کاربر به آلوده بودن حافظه تا حد بسیار زیادی کاهش مییابد.

در ادامه بدافزار اقدام به کپی نسخهای از خود در مسیرهای زیر میکند:

- %Temp%

- %UserProfile%\Downloads

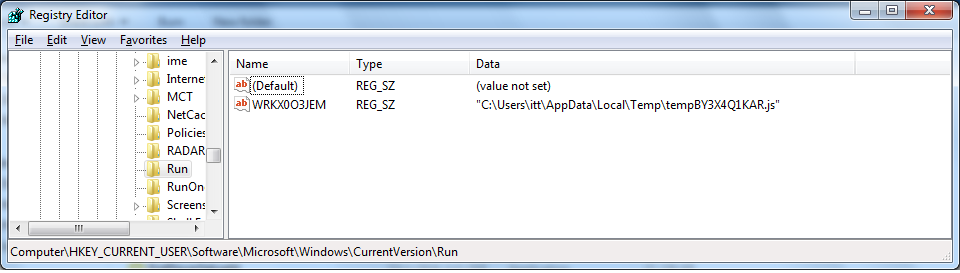

VJw0rm با ایجاد کلید زیر در محضرخانه (Registry) موجب اجرای خودکار خود در هر بار راهاندازی شدن سیستم عامل میگردد.

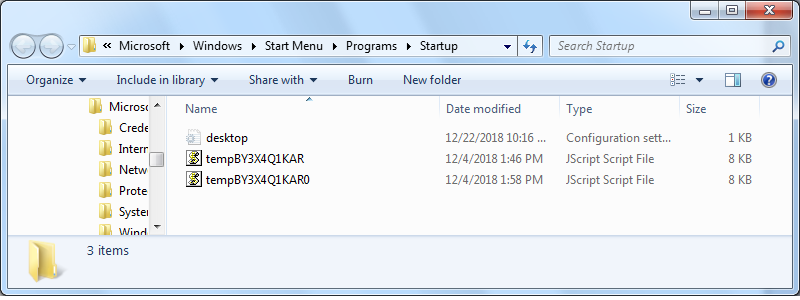

دو نمونه از فایل مخرب VJw0rm نیز در پوشه %Startup% کپی میشود که مکانیزمی دیگر برای اجرای خودکار بدافزار است.

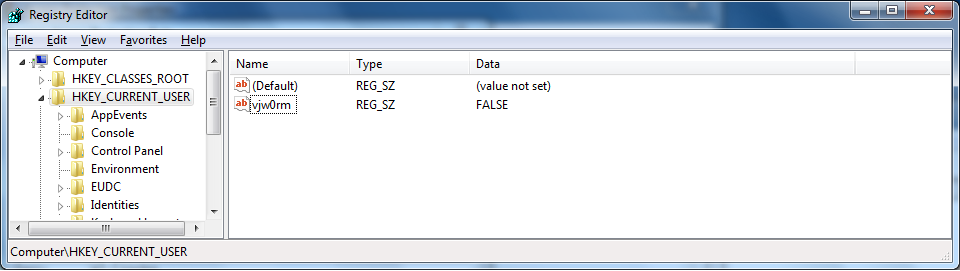

همچنین از طریق پروسه معتبر wscript.exe کلیدی تحت عنوان VJw0rm با مقدار False در مسیر HKEY_CURRENT_USER ایجاد میشود.

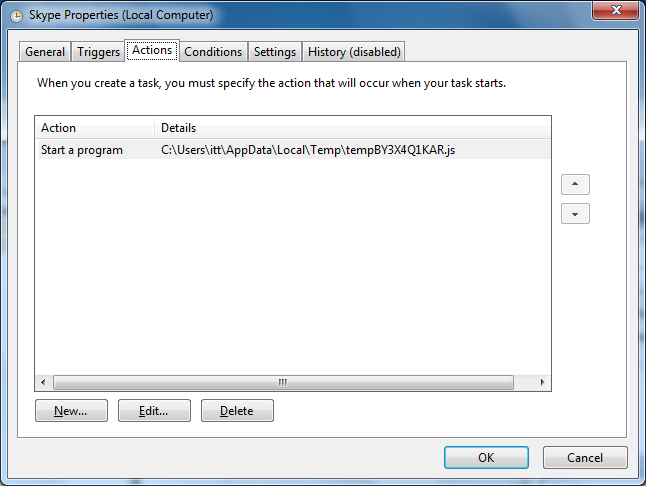

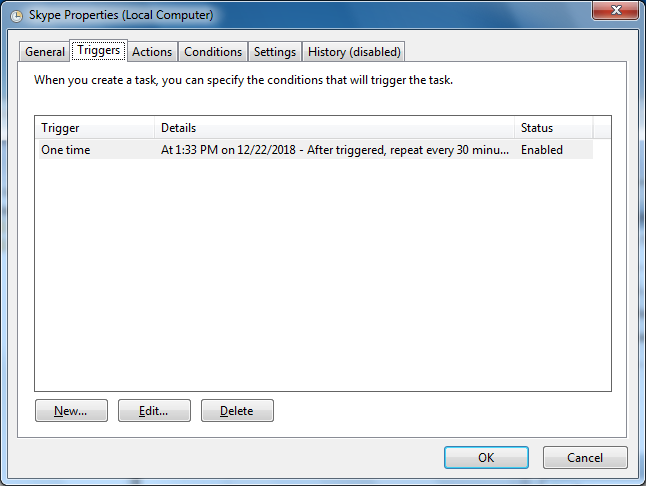

از دیگر دستدرازیهای VJw0rm میتوان به ایجاد یک فرمان زمانبندی شده با عنوان Skype اشاره کرد که وظیفه آن اجرای فایل مخرب هر 30 دقیقه یکبار است.

همچنین در این نسخه، بدافزار اقدام به برقراری ارتباط با نشانی lalik.linkpc[.]net بر روی درگاه 76 میکند. بهنظر میرسد نشانی مذکور متعلق به سایتی هک شده است که مهاجمان از آن بهعنوان سرور فرماندهی این نسخه از VJw0rm استفاده میکنند.

استفاده از ضدویروس به روز و قدرتمند و بکارگیری محصولات موسوم به Device Control می تواند سازمان را از گزند این تهدیدات ایمن نگاه دارد.

نمونه بررسی شده در این خبر توسط ضدویروس های McAfee و Bitdefender به ترتیب با نام های JS/Agent.b و Trojan.JS.Agent.TMZ قابل شناسایی است.