جزییات بیشتر در خصوص جدیدترین نسخه از بدافزار پیشرفته Shamoon

همانطور که پیشتر اشاره شد در اواخر ماه قبل برخی منابع از شناسایی نسخه جدیدی از بدافزار مخرب Shamoon خبر دادند.

اکنون در گزارشی که شرکت مکآفی آن را منتشر کرده جزییات بیشتری از جدیدترین نسخه از بدافزار پیشرفته و مخرب Shamoon در دسترس قرار گرفته است.

بدافزار Shamoon که با نام DistTrack نیز شناخته میشود، اولین بار در سال ۱۳۹۱ مشاهده شد. در آن سال، انتشار این بدافزار منجر به تخریب سیستمهای عامل 30 هزار دستگاه شد. با توجه به آمار آلودگیهای گزارش شده در آن زمان، شرکتهای ضدویروس، هدف اصلی این بدافزار را سازمانهای فعال در حوزه انرژی (نفت و گاز)، از جمله، شرکت نفت عربستان سعودی، آرامکو اعلام کردند.

در اواخر 1395 دو نسخه جدید از Shamoon باز هم عربستان سعودی را هدف قرار دادند.

بر خلاف نسخههای قبلی که شرکتهای مورد نظر مستقیما مورد هدف قرار میگرفتند در حملات اخیر یکی از تامینکنندگان این شرکتها، یعنی شرکت ایتالیایی سایپم بهطور خاص در کانون توجه مهاجمان قرار گرفته است.

Shamoon با جایگزین کردن بخشهای Master Boot Record و Boot Sector دیسک سخت دستگاه و فایلهای موجود در برخی پوشههای بااهمیت با دادههایی خراب، سبب بالا نیامدن سیستم آلوده شده میشود.

برخی منابع، این بدافزار را محصول هکرهای ایرانی میدانند.

تقریبا در تمامی نمونههای Shamoon مهاجمان آن تلاش داشتهاند تا پیامی را به مخاطبان خود منتقل کنند. برای مثال، در نسخه سال 1391، بخش Master Boot Record دیسک سخت با تصویری که در آن پرچم آمریکا در حال سوختن است جایگزین میشد؛ در نسخههای سال 95 نیز تصویر Alan Kurdî، پسر بچه آواره سوری که سال 1394 در دریای مدیترانه غرق شد نمایش داده میشد.

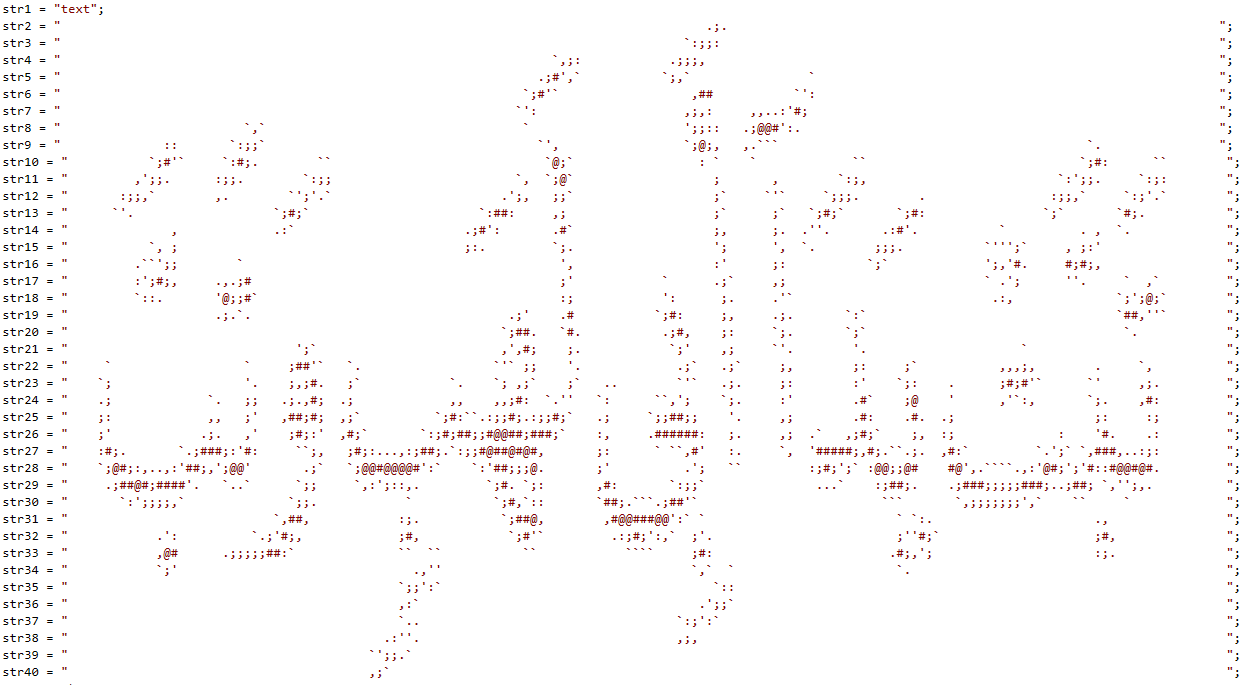

به گزارش شرکت مهندسی شبکه گستر به نقل از شرکت امنیتی مکآفی، چیدمان نویسههای ASCII در بخشی از کد یکی از ماژولهای استفادهشده در جدیدترین نسخه از Shamoon بهنحوی است که آیه “تَبَّتْ يَدَا أَبِي لَهَبٍ وَتَبَّ” از سوره مَسَد را تداعی میکند (تصویر زیر).

محققان مکآفی بر این باورند که ماهها وقت صرف توسعه نسخه جدید این بدافزار شده است. بهخصوص آن که در نسخه اخیر از یک ابزار Wiper جدید با نام Filerase استفاده شده است. با این حال در گزارش به این موضوع نیز اشاره شده که بخشهایی از پازل Shamoon همچنان در هالهای از ابهام باقی مانده است.

مشروح گزارش مکآفی در لینک زیر قابل دریافت و مطالعه است:

https://securingtomorrow.mcafee.com/other-blogs/mcafee-labs/shamoon-attackers-employ-new-tool-kit-to-wipe-infected-systems/