افراد دخیل در تحریمهای اقتصادی و نظامی، هدف هکرهای ایرانی

بر اساس گزارشی که سایت سرتفا آن را منتشر کرده از اوایل ماه اکتبر سال میلادی جاری، گروه معروف به Charming Kitten، سیاستمداران و افراد دخیل در تحریمهای اقتصادی و نظامی بر ضد ایران را هدف حملات فیشینگ خود قرار داده است.

مهاجمان Charming Kitten تلاش داشتهاند تا از طریق این حملات به اطلاعات اصالتسنجی اهداف خود در سرویسهایی همچون Gmail و Yahoo دست پیدا کرده و در ادامه ارتباطات صورتپذیرفته در این سرویسها را مورد رصد قرار دهند.

به گزارش شرکت مهندسی شبکه گستر، اگر چه اجرای حملات فیشینگ موضوع جدیدی نیست اما آن چه که حملات اخیر Charming Kitten را برجسته میکند تکنیکهایی است که این گروه برای هک کردن سرویسهای حفاظتشده توسط مکانیزمهای موسوم به اصالتسنجی دوعاملی (2FA) مورد استفاده قرار داده است.

در جریان این حملات مهاجمان اقدام به ارسال ایمیلهایی فریبنده از نشانیهای در ظاهر معتبر نظیر موارد زیر کردهاند:

- notifications.mailservices@gmail[.]com

- noreply.customermails@gmail[.]com

- customer]email-delivery[.]info

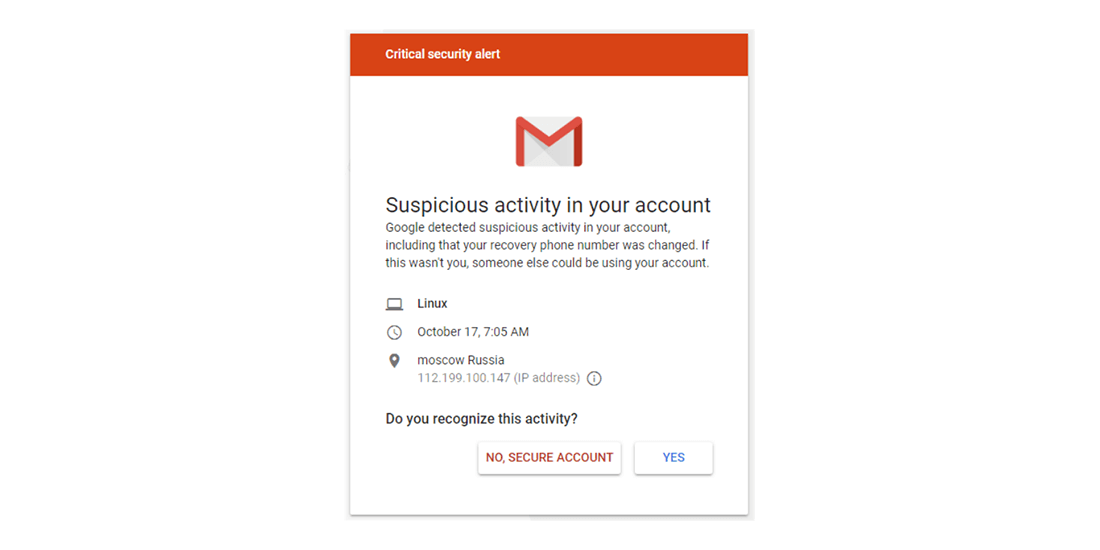

در این ایمیلها اینطور تظاهر میشود که افرادی تلاش داشتهاند تا بهصورت غیرمجاز به حساب ایمیل دسترسی پیدا کنند و کاربر میبایست در اسرع وقت با ورود به حساب ایمیل خود دسترسیهای مشکوک را مسدود کند.

محتوای این ایمیلها نه بهصورت متن که کاملا در قالب تصویری ارسال میشده است. هدف از این اقدام فرار از سد ابزارهای ضدهرزنامهای است که نسبت به کلمات خاص و مشکوک در ایمیلها واکنش نشان میدهند.

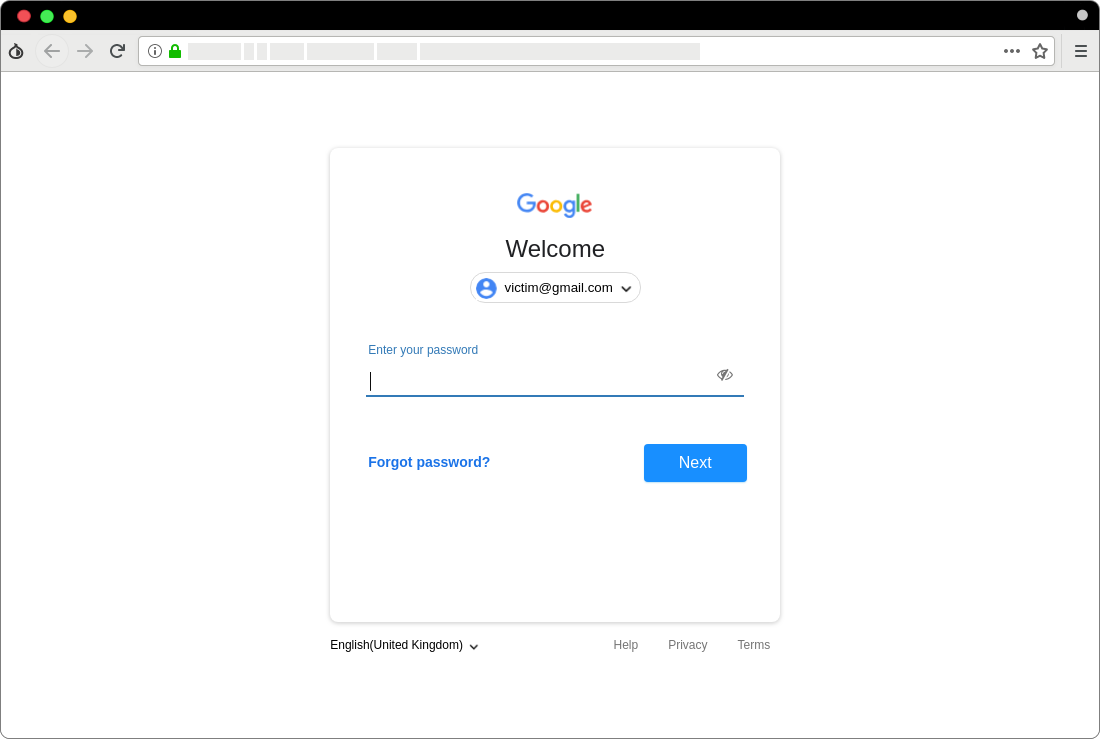

در صورت ورود کاربر به صفحه مذکور، همانطور که در تصویر زیر نمایش داده شده است در صفحهای کاملا مشابه با سایت اصلی از کاربر خواسته میشود تا اطلاعات اصالتسنجی خود را وارد کند.

لازم به ذکر است که در ایمیلهای ارسالی، تصویری مخفی جاسازی شده که با فراخوانی شدن آن – در نتیجه باز شدن ایمیل توسط کاربر – موضوع به مهاجمان اطلاعرسانی میشود تا از این طریق بلافاصله فعالیتهای کاربر در صفحه اینترنتی فیشینگ مورد رصد مهاجمان قرار بگیرد.

در صورت ورود اطلاعات اصالتسنجی توسط کاربر در صفحه فیشینگ، مهاجمان نیز بهطور همزمان رونوشتی از آن اطلاعات را در سایت واقعی وارد میکنند.

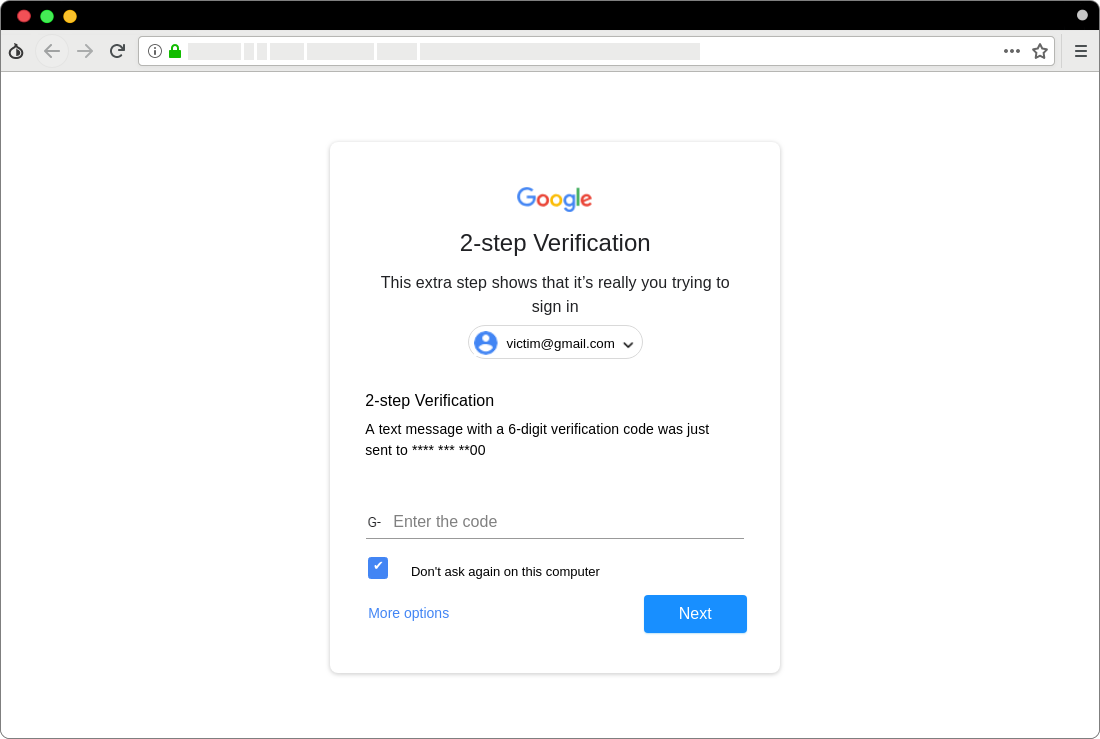

چنانچه حساب توسط سیستم اصالتسنجی دوعاملی حفاظت شده باشد در نتیجه این اقدام مهاجمان، کاربر پیامکی حاوی کد عامل دوم را دریافت خواهد کرد. برای دستیابی به این کد، مهاجمان نیز کاربر را به صفحه فیشینگ دیگری هدایت میکنند که در آن خواسته میشود تا کد پیامکشده وارد شود. با این تکنیک عملا مهاجمان قادر خواهند بود تا دسترسی کامل به حساب کاربر را در اختیار بگیرند.

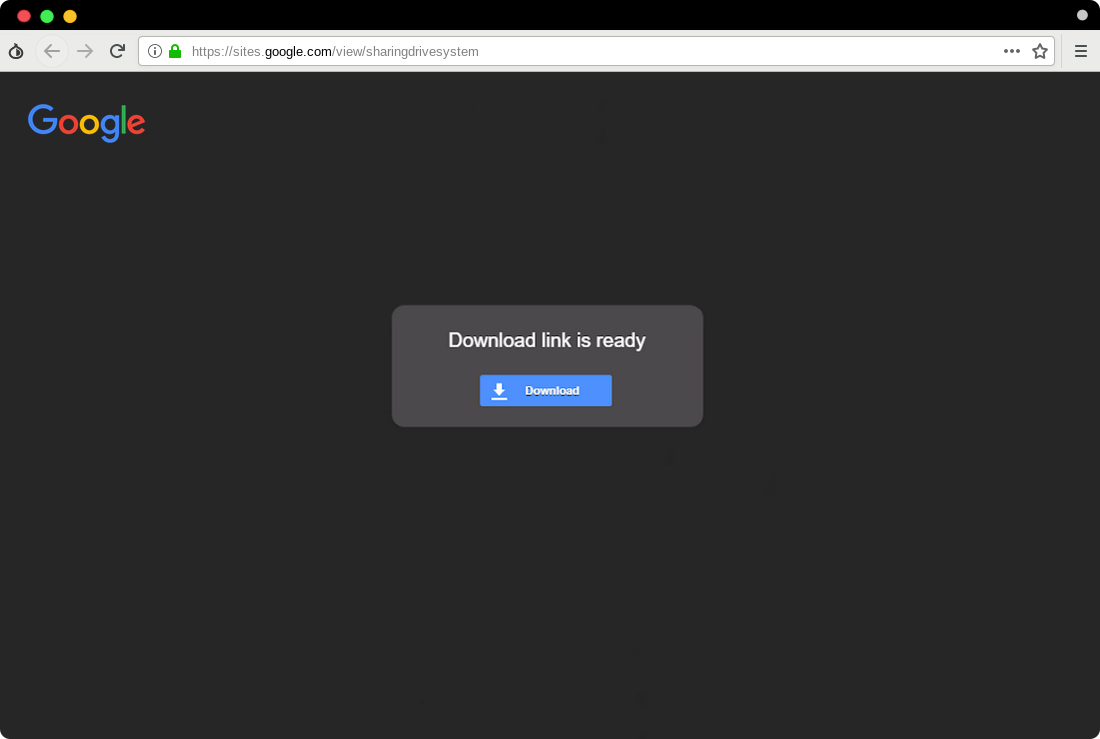

همچنین در گزارش مذکور اشاره شده که مهاجمان Charming Kitten با ایجاد صفحات جعلی در ظاهری مشابه با صفحه بهاشتراکگذاری فایل در سرویس Google Drive، وانمود میکنند که فایلی را با قربانی به اشتراک گذشتهاند. اما در حقیقت در صورت کلیک بر روی دگمه Download کاربر به صفحه فیشینگ ورود به حساب کاربری Gmail که در بالا به آن اشاره شد هدایت میشود.

هکرهای Charming Kitten برای هدایت اهداف خود به این صفحات جعلی، از حسابهای کاربری هکشده در توییتر، فیسبوک و تلگرام بهره گرفتهاند.

بر طبق گزارش سرتفا مهاجمان از سرویس Google Sites برای ساخت صفحات مذکور استفاده کردهاند. این سرویس شرکت گوگل امکان ساخت صفحات اینترنتی و بهاشتراکگذاری آنها را فراهم میکند. نشانی صفحات ایجادشده میتواند مسیری از sites.google.com باشد. برای مثال، hxxps://sites.google[.]com/view/sharingdrivesystem یکی از نشانیهای بهکار گرفته شده توسط این مهاجمان است. بدیهی است که اشاره به دامنه google.com، معتبر بودن صفحه را برای قربانیان این حملات فیشینگ باورپذیرتر میکرده است.

سرتفا یادآور شده است که مهاجمان پیش از اجرای حملات فیشینگ، اطلاعات کاملی را درباره اهداف خود گردآوری میکردهاند. بهنحوی که با در نظر گرفتن سطح دانش سایبری، دامنه ارتباطات، فعالیتها و ساعات کاری بر اساس موقعیت جغرافیایی کاربر مورد نظر، سناریوی خاصی را برای هر هدف پیادهسازی میکردهاند.

بسیاری از منابع، Charming Kitten را گروهی متشکل از نفوذگران ایرانی میدانند. این گروه که با نامهای زیر نیز شناخته میشود جاسوسی از سازمانهای مالی، هوافضا، زیرساختی، دولتی و تحقیقاتی آمریکا را در کارنامه خود دارد.

- OilRig

- Helix Kitten

- Newscaster

- Newsbeef