آلودهسازی دستگاه از طریق بهروزرسان جعلی Flash؛ اینبار کمی متفاوتتر

آلودهسازی دستگاهها به بدافزار در قالب بهروزرسانیهای جعلی Flash روشی است که سالهاست بسیاری از مهاجمان برای رخنه به اهداف خود از آن بهرهگیری میکنند. متاسفانه در اکثر مواقع کاربران در دام این تکنیک مهندسی اجتماعی میافتند.

در گزارشی که پالوآلتو نتورکز آن را منتشر کرده، این شرکت امنیتی از روش جدیدی پرده برداشته که در آن حتی کاربران حرفهای و باتجربه نیز ممکن است با دست خود بدافزار را بر روی دستگاه نصب کنند.

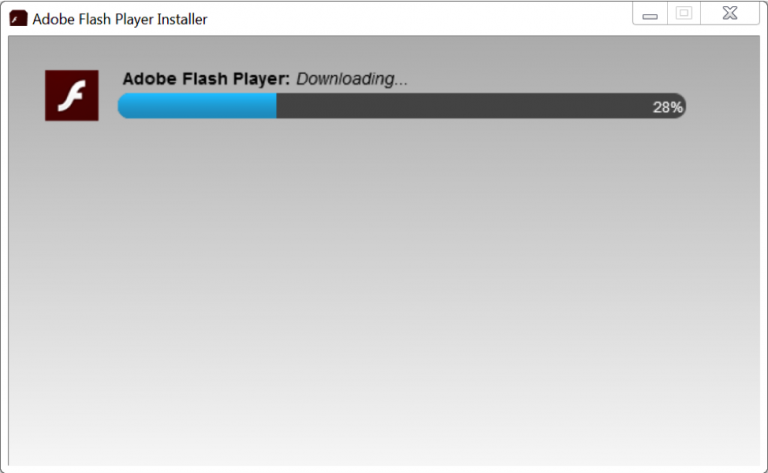

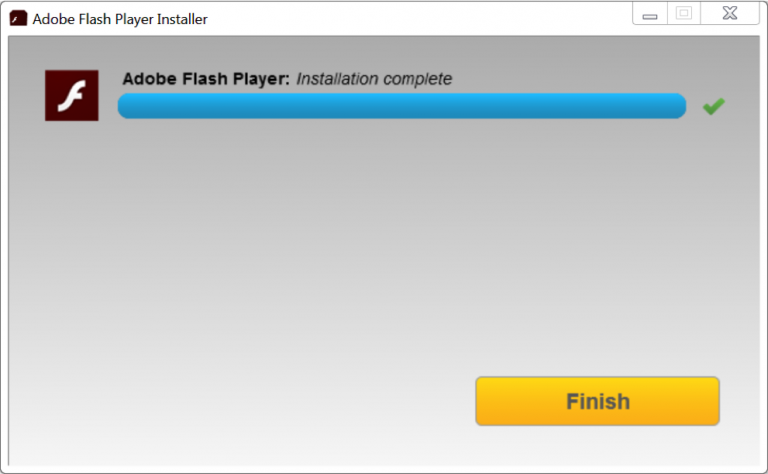

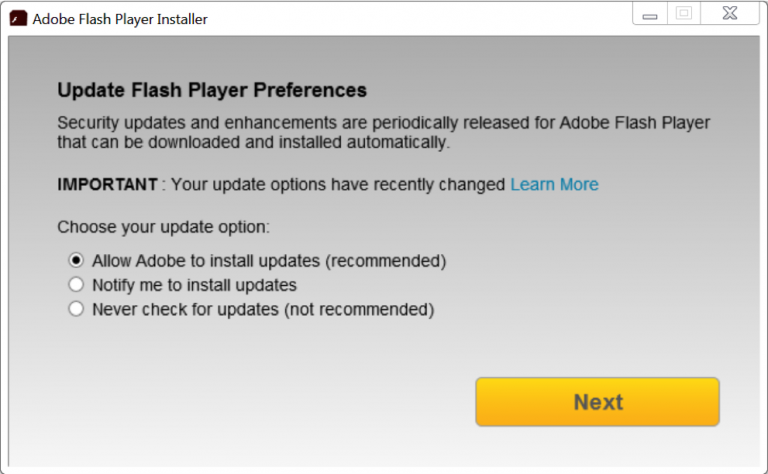

آنچه کاربر در این روش با آن روبرو میشود نه فقط پنجرههایی مشابه پنجرههای ادوبی که پنجرههای بالابر و سایت واقعی ادوبی است. حتی با تایید کاربر، Flash Player نصب شده بر روی دستگاه قربانی به آخرین نسخه این نرمافزار ارتقا مییابد!

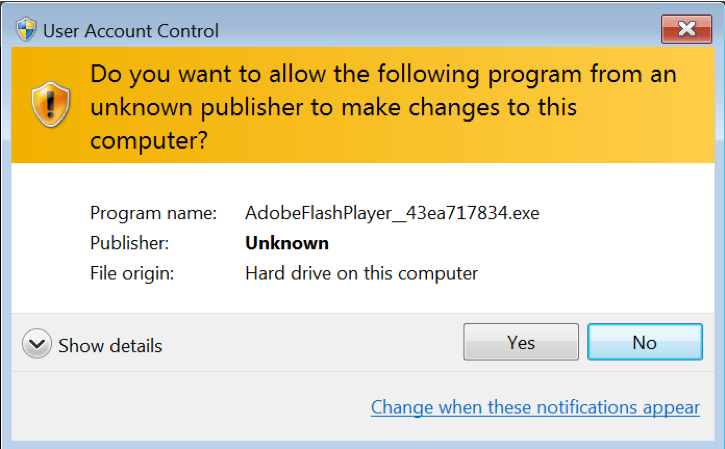

تصویر زیر اولین پنجره ظاهر شده پس از اجرای فایل بهروزرسان جعلی را نشان میدهد:

با کلیک بر روی دگمه Yes، آنچه منبعد ظاهر میشود بهروزرسان و سایت واقعی ادوبی است (تصاویر زیر):

اما همزمان با نصب نسخه جدید ادوبی، در پشت صحنه یک استخراجکننده ارز رمز XMRig نیز بر روی دستگاه نصب و به اجرا در میآید.

به گزارش شرکت مهندسی شبکه گستر، بررسی ترافیک تبادل شده در بستر شبکه نشان میدهد که عمده ارتباطات اولیه، درخواستهایی است که به سرورهای ادوبی ارسال میشوند؛ موضوعی که احتمال مشکوک شدن کاربر به جعلی و مخرب بودن بهروزرسان را بسیار کاهش میدهد. با این حال با استفاده از پودمان HTTP POST درخواستی نیز به سایت osdsoft[.]com که مرتبط با استخراج کننده ارز رمز XMRig است برقرار میشود.

در ادامه فرآیند رمز ربایی (Cryptojacking) آغاز و از طریق درگاه 14444 در بستر پودمان TCP نیز ارتباطاتی برقرار میشود.

در گزارش پالوآلتو نتورکز بر این موضوع تاکید شده که ریسک کمتری متوجه آن دسته از سازمانهایی است که ضمن بهرهگیری از سیستم پالایش وب دقیق نسبت به آموزش کاربران خود اقدام میکنند.

مشروح گزارش پالوآلتو نتورکز در اینجا قابل دریافت و مطالعه است.