کشف نخستین روتکیت مبتنی بر UEFI

به گزارش شرکت مهندسی شبکه گستر، محققان شرکت ضدویروس ایست، در گزارشی جزییات بدافزار بسیار پیشرفتهای با نام LoJax را منتشر کردهاند که بر اساس آن میتوان این بدافزار را نخستین روتکیت مبتنی بر Unified Extensible Firmware Interface – به اختصار UEFI – دانست.

این بدافزار با رخنه در ماژول حافظه Serial Peripheral Interface – به اختصار SPI – نه تنها در صورت تغییر سیستم عامل ماندگار میماند که حتی جایگزینی دیسک سخت نیز تاثیری در حضور این بدافزار نخواهد داشت.

بر روی دستگاههای هدف قرار گرفته شده توسط LoJax سه ابزار شناسایی شده است. از این سه ابزار، دو ابزار، مسئول جمعآوری جزییات ثابتافزار سیستم و ایجاد رونوشتی از آن از طریق خواندن ماژول حافظه SPI – که UEFI بر روی آن قرار گرفته – صورت میپذیرد.

ابزار سوم نیز ماژول مخرب را تزریق کرده و نسخه دستکاری شده را بر روی حافظه SPI ذخیره میکند.

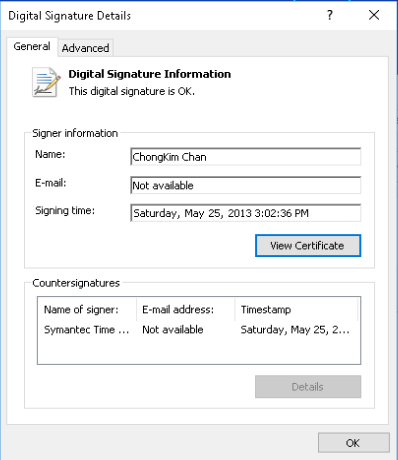

برای دسترسی یافتن به تنظیمات UEFI، هر سه ابزار از راهانداز هسته نرمافزار RWEverything بهره میگیرند. این راهانداز با یک گواهینامه معتبر امضا شده است. با این رویکرد، تغییر تنظمیات ثابتافزار تقریباً تمامی سختافزارها ممکن میشود.

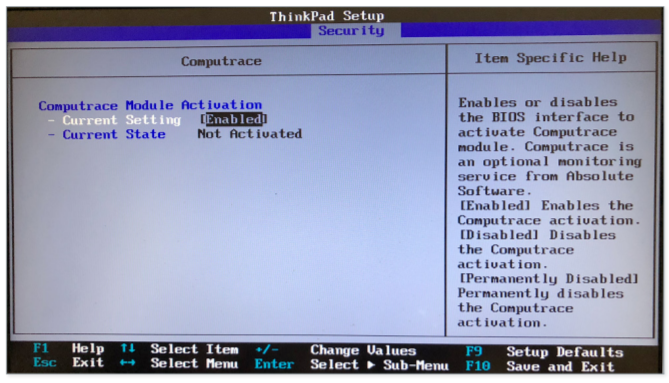

مهاجمان تکنیکهای مختلفی را از جمله سواستفاده از تنظیمات ناصحیح یا عبور از سد حافظه SPI برای دستیابی به UEFI بکار گرفتهاند.

در صورت فراهم نشدن دسترسی از طریق اقدامات مذکور، ابزار مخرب تلاش میکند تا از یک آسیب پذیری چهارساله با شناسه CVE-2014-8273 بهرهجویی کند.

هدف روتکیت LoJax ماندگار کردن بدافزار مورد نظر مهاجمان بر روی دستگاههای با سیستم عامل Windows و اجرای خودکار آن در هر بار راهاندازی دستگاه است.

این محققان، گروه APT28 را که با نام های Fancy Bear،و Sednit،و Strontium و Sofacy شناخته میشود سازنده LoJax معرفی کردهاند.

فعال نمودن مکانیزم Secure Boot از جمله اقداماتی است که میتواند در ایمن ماندن دستگاه در برابر LoJax موثر باشد. نصب آخرین نسخه از ثابتافزار برد اصلی (Motherboard) و در نتیجه ترمیم شدن آسیبپذیریهای امنیتی نیز از نکات کلیدی برای مقابله با این روتکیت است. با این حال، اجرای عملیات موسوم به Reflash کردن ثابتافزار مستلزم مهارتهای فنی بالاست.

مشروح گزارش ایست در لینک زیر قابل دریافت و مطالعه است: