آلوده کردن سرور، در هم کوبیدن رقبا و استخراج ارز رمز

محققان شرکت امنیتی F5 از شناسایی بدافزاری خبر دادهاند که با بهرهجویی از ضعفی امنیتی در Apache Struts، ضمن آلوده کردن سرورهای با سیستم عامل Linux به یک بدافزار استخراج کننده ارز رمز Monero، هر گونه پروسه استخراج کننده دیگر را که بر روی این سرورها در حال اجراست متوقف میکند.

بدافزار مذکور با نام CroniX به منظور رخنه به سرورها از آسیبپذیری CVE-2018-11776 که به تازگی در نرمافزار کد باز Apache Struts 2 کشف و جرییات آن عمومی شده سواستفاده میکند. آسیب پذیری CVE-2018-11776 مهاجم را قادر به اجرای کد به صورت از راه دور بر روی سرور میزبان نرمافزار مذکور میکند. از Apache Struts 2 در محصولات نرمافزای و سختافزاری متعددی استفاده شده است.

به گزارش شرکت مهندسی شبکه گستر به نقل از F5 در CroniX از کدهای ویروس Cron برای ماندگار نمودن بدافزار بر روی دستگاه و از ویروس Xhide برای اجرای پروسههایی با نام جعلی استفاده شده است.

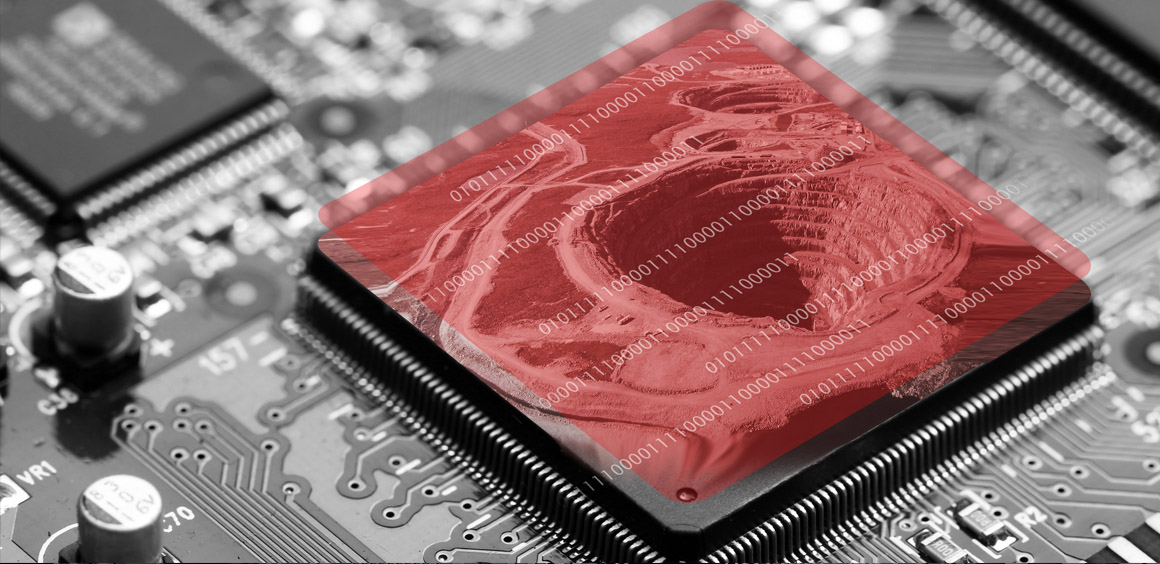

CroniX بدافزاری از نوع استخراج کننده ارز رمز تلقی می شود. در ارز رمزها (Cryptocurrency)، فرآیندی با عنوان استخراج (Mining) وجود دارد که یکی از اصلیترین وظایف آن تایید اطلاعات تبادل شده در شبکه این واحدهای پولی است. فرآیند استخراج مستلزم فراهم بودن توان پردازشی بسیار بالاست. در نتیجه شبکه ارز رمز نیز در قبال تلاشی که برای این پردازشها انجام میشود به استخراجکنندگان پاداشی اختصاص میدهد. از همین رو، برخی افراد نیز با بکارگیری برنامههای Cryptocurrency Miner تلاش میکنند تا در ازای استخراج ارز دیجیتال، مشمول پاداش شبکه واحد دیجیتال شوند. اما با توجه به نیاز به توان پردازش بالا، انجام استخراج میتواند یک سرمایهگذاری هزینهبر برای استخراجکننده باشد. به همین خاطر در حملات موسوم به Cryptojacking، استخراجکننده بدخواه با آلوده نمودن دستگاه دیگران به بدافزارهای ویژه استخراج، از توان پردازشی آنها به نفع خود بهرهگیری میکند. در حقیقت در Cryptojacking، این مهاجمان هستند که همه منافع حاصل از استخراج را بدون هر گونه سرمایهگذاری کسب میکنند؛ در حالی که دستگاه قربانی انجام دهنده امور اصلی بوده است.

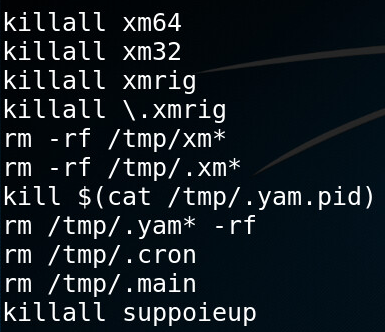

CroniX با اجرای فرامین نمایش داده شده در تصویر زیر اقدام به از کار انداختن پروسههای متعلق به سایر برنامههای استخراجکننده ارز رمز میکند. هدف از این کار آزاد کردن منابع دستگاه و در نتیجه مورد استفاده قرار گرفتن آنها توسط CroniX است.

همچنین، CroniX، هر پروسهای را که حداقل 60 درصد از توان پردازشگر را در اختیار گرفته باشد متوقف میسازد. هر چند به نظر میرسد پروسههای معتبر سیستم عامل Linux از این قاعده مستثنی شدهاند.

لازم به ذکر است که این چندمین بار است که مهاجمان از طریق بدافزارهای خود از آسیبپذیری به تازگی کشف شده CVE-2018-11776 بهرهجویی میکنند. موضوعی که بار دیگر لزوم نصب سریع اصلاحیههای امنیتی توسط کاربران و راهبران سرورها و شبکهها را یادآوری میکند.

مشروح گزارش F5 در لینک زیر قابل دریافت و مطالعه است: