KeyPass، باجافزاری با ویژگیهای خاص

به گزارش شرکت مهندسی شبکه گستر، باجافزار KeyPass در هفتههای اخیر کاربران را در کشورهای مختلف از جمله ایران هدف قرا داده است. روش انتشار KeyPass، تزریق کد مخرب اجراکننده باجافزار به نرمافزارهای پرکاربرد و بهاشتراکگذاری آنها در سایتهای ارائهکننده برنامههای غیرمعتبر اعلام شده است.

از جمله نکات قابل توجه در خصوص این باجافزار، رمزگذاری تمامی فایلهای ذخیره شده بر روی دستگاه و پوشههای اشتراکی قابل دسترس از روی دستگاه آلوده شده، صرفنظر از پسوند آنهاست. این در حالی که است که در اکثر باجافزارها، رمزگذاری محدود به پسوندهای متداول و پراستفاده میشود. یکی از دلایل اصلی اعمال این محدودیت توسط نویسندگان باجافزار سرعت بخشیدن به فرآیند رمزنگاری است. برای فائق آمدن بر این موضوع، در KeyPass حداکثر 5 مگابایت از ابتدای فایل رمزگذاری میشود. روشی که ضمن از دسترس خارج کردن فایلها، عملا مشکل ناشی از زمانبر بودن رمزگذاری فایلهای بزرگ را نیز برطرف میکند.

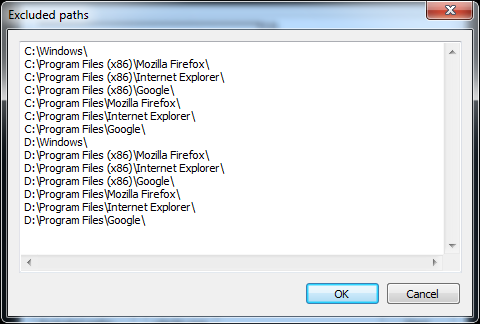

همچنین برای جلوگیری از بروز اختلال در راهاندازی شدن دستگاه، از رمزگذاری فایلهای ذخیره شده در پوشههای زیر چشمپوشی شده است.

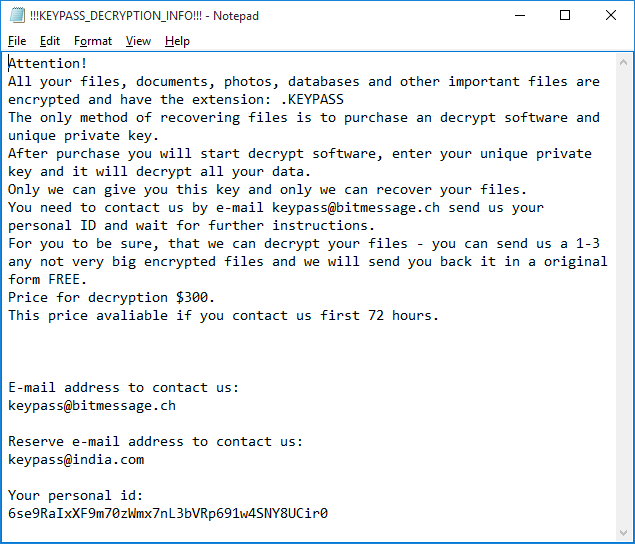

در هر پوشهای که حداقل یکی از فایلهای آن رمزگذاری شده اطلاعیه باجافزار با عنوان KEYPASS_DECRYPTION_INFO!!!.txt!!! کپی میشود. وجود اشکالات دستوری در این فایل را میتوان نشانهای از غیرانگلیسی زبان بودن نویسندگان KeyPass دانست.

بر اساس متن درج شده در اطلاعیه مذکور، به قربانی فرصت داده میشود تا به انتخاب خود یک تا سه فایل را به رایگان، بهصورت رمزگشایی شده از مهاجمان دریافت کند.

میزان باج درخواستی مبلغ 300 دلار است که باید ظرف 72 ساعت نسبت به پرداخت آن اقدام شود. از قربانی خواسته میشود تا جهت دریافت اطلاعات بیشتر در خصوص نحوه پرداخت باج با یکی از نشانیهای زیر تماس با مهاجمان تماس حاصل کند:

- keypass@bitmessage.ch

- keypass@india.com

از دیگر نکات قابل توجه در خصوص KeyPass استفاده از یک کلید رمزگذاری ثبت شده در کد آن، در زمانهایی است که در ابتدای فرآیند رمزگذاری، برقراری ارتباط با سرور فرماندهی از روی دستگاه آلوده شده – به دلایلی نظیر در دسترس نبودن اینترنت – میسر نمیشود. موضوعی که امکان رمزگشایی فایلها را در چنین شرایطی فراهم میکند.

و در آخر اینکه اگر چه عملکرد این نسخه از باجافزار کاملا خودکار بوده و در انتظار دریافت فرمان تایید برای اجرای رمزگذاری نمیماند اما در کدهای آن دستوراتی برای اجرای دستی KeyPass بر روی دستگاه بهچشم میخورد که میتواند نشانهای از برنامهریزی مهاجمان آن برای اجرای حملات هدفمند در آیندهای نزدیک باشد.

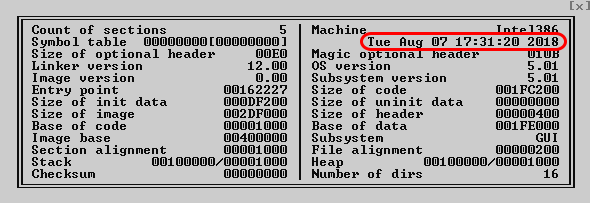

باجافزار KeyPass به زبان ++C نوشته شده و در اوایل همین ماه در نرمافزار MS Visual Studio همگردانی شده است.

الگوریتم رمزگذاری مورد استفاده KeyPass، وAES-256 است که در جریان آن از کتابخانههای MFC،و Boost و ++Crypto نیز بهره گرفته میشود. این باجافزار به فایلهای رمزگذاری شده پسوند keypass را الصاق میکند.

توضیح اینکه نمونه بررسی شده در این خبر با نامهای زیر شناسایی میشود:

Bitdefender:

– Trojan.GenericKD.31166491

McAfee:

– Ransom-O

Sophos:

– Mal/Ransom-FS