نسخه ترامپی بدافزار Exobot، اکنون در دسترس همه

کد منبع یک بدافزار بانکی مخرب ویژه دستگاههای با سیستم عامل Android بهسرعت در تالارهای گفتگوی اینترنتی تبهکاران سایبری در حال انتشار است. موضوعی که میتواند نشانهای از ظهور و انتشار گسترده بدافزارهایی جدید اما مبتنی بر این بدافزار در آیندهای بسیار نزدیک باشد.

بدافزار مذکور با عنوان Exobot نخستین بار در سال 2016 شناسایی شد. علیرغم موفقیتهای این بدافزار، از اوایل سال میلادی جاری نویسندگان Exobot، در اقدامی غیرمنتظره تبلیغ فروش کد منبع آن را آغاز کردند.

معمولا نویسندگان بدافزار اگر هم قصد سهیم کردن تبهکاران سایبری دیگر در کسب منافع حاصل از کدهای مخرب خود را داشته باشند این کار را از طریق ارائه سرویسهایی همچون بدافزار بهعنوان سرویس (Malware-as-a-Service) انجام میدهند.

به فروش رساندن کد منبع بدافزار را میتوان به نوعی تغییر نقشه راه نویسندگان آن بدافزار و توسعه بدافزاری کاملا متفاوت تعبیر کرد.

اما ماجرای Exobot به فروش کد منبع آن ختم نمیشود.

به گزارش شرکت مهندسی شبکه گستر، حدود دو ماه قبل، کد منبع Exobot به بیرون درز کرد و از آن زمان تا کنون در روندی رو به افزایش در تالارهای گفتگوی اینترنتی نویسندگان بدافزار و مهاجمان سایبری در حال به اشتراکگذاری است.

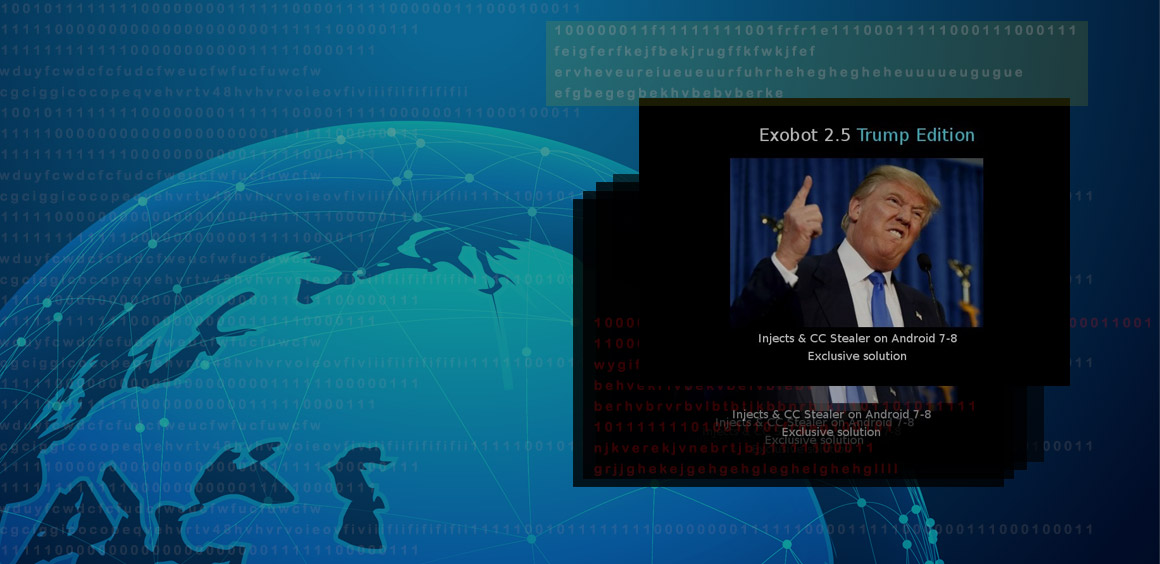

بررسیها نشان میدهد که کد منبع منتشر شده متعلق به نسخه 2.5 این بدافزار است. نسخه 2.5 بدافزار Exobot به “نگارش ترامپ” (Trump Edition) معروف است.

به نظر میرسد یکی از خریداران کد منبع Exobot اقدام به انتشار آن بر روی اینترنت نموده است.

از نکات قابل توجه در خصوص Exobot توانایی آن در آلوده نمودن دستگاههای همراهی است که حتی به آخرین نسخه از سیستم عامل Android مجهز هستند.

ضمن اینکه گفته میشود، Exobot برای اجرای اعمال مخرب خود که همانا سرقت اطلاعات بانکی کاربر است نیازی به سطح دسترسی بالا بر روی دستگاه ندارد.

همانطور که در گذشته نیز به کرات شاهد ظهور گسترده بدافزارهای جدید مبتنی بر کدهای به بیرون درز کرده بدافزارهای پیشرفته بودهایم، تجربه مجدد این نوع اتفاقات این بار برای Exobot نیز بسیار محتمل است.

همچون همیشه برای ایمن ماندن از گزند بدافزارهای ویژه دستگاه های با سیستم عامل Android، رعایت موارد زیر توصیه میشود:

- سیستم عامل و برنامکهای نصب شده بر روی دستگاه همراه خود را همیشه به آخرین نسخه ارتقاء دهید.

- برنامکها را فقط از بازار توزیع دیجیتال رسمی شرکت Googleو (Play Store) یا حداقل بازارهای مورد اعتماد معروف دریافت کنید. همچنین از غیرفعال بودن گزینه Unknown sources در بخش Settings و از فعال بودن گزینه Scan device for security threats در قسمت Google Settings دستگاه اطمینان داشته باشید. با غیرفعال بودن گزینه نخست، از اجرا شدن فایلهای APK میزبانی شده در بازارهای ناشناخته بر روی دستگاه جلوگیری میشود. وظیفه گزینه دوم نیز پایش دورهای دستگاه است.

- پیش از نصب هر برنامک امتیاز و توضیحات کاربران آن را مرور کرده و به نکات منفی توضیحات کاربران بیشتر توجه کنید.

- به حق دسترسیهای درخواستی برنامک در زمان نصب توجه کنید. اگر فهرست آن بهطور غیرعادی طولانی بود از نصب آن اجتناب کنید.

- از راهکارهای امنیتی قدرتمند برای حفاظت از دستگاههای همراه خود یا سازمانتان استفاده کنید.