درآمد کاشفان آسیبپذیری، 16 برابر مهندسان نرمافزار

بر اساس گزارشی که شرکت هکر وان آن را منتشر کرده، در سال 2018، میانگین پرداختی به کاشفان آسیبپذیریهای با درجه حساسیت حیاتی (Critical) در جریان برنامههای موسوم به Bug bounty به 2,041 دلار رسیده که در مقایسه با سال گذشته میلادی 6 درصد افزایش را نشان میدهد.

در این برنامهها شرکتها و سازمانها به نفوذگرانی که وجود ضعفهای امنیتی را در محصولات و سایتهای این شرکتها گزارش کنند پاداش اعطا میکنند.

داده های این گزارش از انجمنهای هکر وان در فاصله بین می 2017 تا آوریل 2018 استخراج شده است.

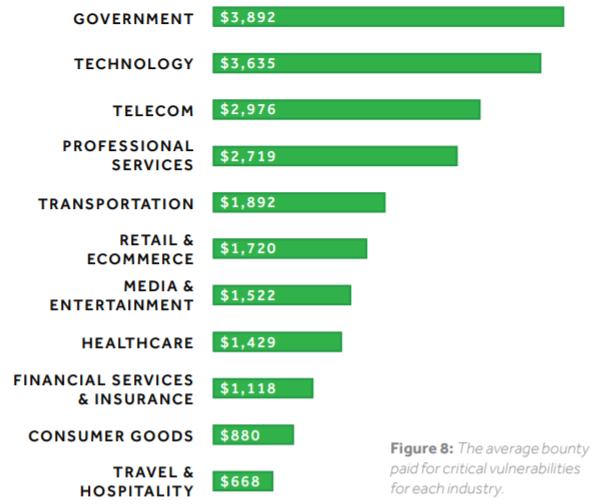

سازمانهای دولتی با میانگین 3,892 دلار بیشترین پاداش را به گزارشدهندگان آسیبپذیریهای حیاتی اعطا کردهاند. بخشهای فعال در حوزه سفر و گردشگری نیز با میانگین 668 کمترین مقدار پاداش اعطا شده را داشتهاند.

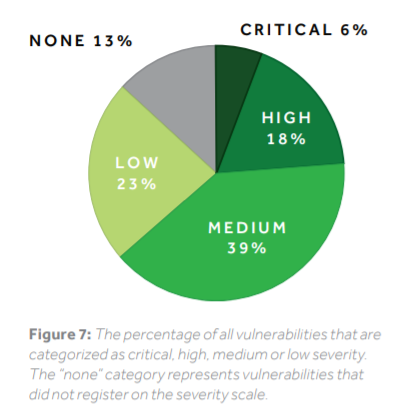

بر طبق گزارش هکر وان، آسیبپذیریهای با درجه حساسیت متوسط (Medium)، با 39 درصد، بیشترین سهم از ضعفهای امنیتی گزارش شده را در اختیار داشتهاند. این در حالی است که سهم آسیبپذیریهای حیاتی تنها 6 درصد اعلام شده است.

در بین سالهای 2012 تا ژوئن 2017، کاشفان آسیبپذیری در مجموع 31 میلیون دلار از راه برنامههای موسوم به Bug bounty کسب درآمد کردهاند. همچنین بهطور میانگین، محققان یابنده آسیبپذیری در هر کشور تقریبا سه برابر میانه حقوق یک مهندس نرمافزار در همان کشور درآمد دارند. در برخی نمونهها این تفاوت حتی به 16 برابر نیز میرسد.

در گزارش مذکور اشاره شده که از زمان شروع پروژه موسوم به Hack the Pentagon (پنتاگون را هک کنید) در سال 2016، وزارت دفاع آمریکا بیش از پنج هزار گزارش وجود آسیبپذیری را دریافت کرده است. علاوه بر آمریکا، وزارت دفاع سنگاپور و کمیسیون اتحادیه اروپا نیز اقدام به اجرای برنامههایی مشابه بهصورت عمومی کردهاند.

به گزارش شرکت مهندسی شبکه گستر، بر طبق یافتههای هکر وان، تعداد شرکتهایی که در آنها سیاستهای موسوم به Vulnerability Disclosure Policies – به اختصار VDP – پیادهسازی شده 54 درصد افزایش یافته است. در این بین نام شرکتهایی همچون Toyota و American Express به چشم میخورد که در سال میلادی جاری اقدام به انجام آن نمودهاند. اما جالب آنکه 93 درصد از شرکتهای حاضر در فهرست معروف به Forbes 2000 همچنان فاقد هر گونه سیاست VDP هستند. در VDP، روال گزارشدهی آسیبپذیریهای امنیتی به سازمان مستند شده و نحوه برخورد و واکنش سازمان در قبال این گزارشها تشریح میشود.

مشروح گزارش هکر وان با عنوان “The Hacker-Powered Security Report 2018” در لینک زیر قابل دریافت و مطالعه است: