رخنه به روتر، مقدمهای بر آلودهسازی دستگاههای متصل به آن

گروهی از مهاجمان با بکارگیری روش موسوم به DNS Hijacking، پس از رخنه به تجهیزات روتر بیسیم، ضمن جایگزین نمودن نشانی DNS آنها با نشانی سرورهای تحت کنترل خود، کامپیوترها و دستگاههای همراه را آلوده به بدافزار یا کدهای مخرب میکنند.

در حالی که در جریان حمله این گروه، تا چند هفته قبل، تنها دستگاههای مبتنی بر Android در محدوده جنوب شرق آسیا به نوعی بدافزاری بانکی آلوده میشدند، در هفتههای اخیر، این گروه دامنه قربانیان خود را گستردهتر کرده و علاوه بر افزودن سیستمهای عامل دیگر، با پشتیبانی از 27 زبان، کاربران در خاورمیانه و اروپا را نیز هدف قرار داده است.

به گزارش شرکت مهندسی شبکه گستر، این مهاجمان با تغییر نشانی DNS درج شده در تنظیمات روترهای بیسیم آسیبپذیر، سبب میشوند که کاربران متصل به این دستگاهها در زمان فراخوانی سایتهای معتبر به سایتهای جعلی تحت کنترل نفوذگران هدایت شده و در آنجا یکی از عملیات مخرب زیر اجرا شود:

- برنامکهای جعلی حاوی بدافزار بانکی بر روی دستگاه تحت Android دریافت و اجرا میشود.

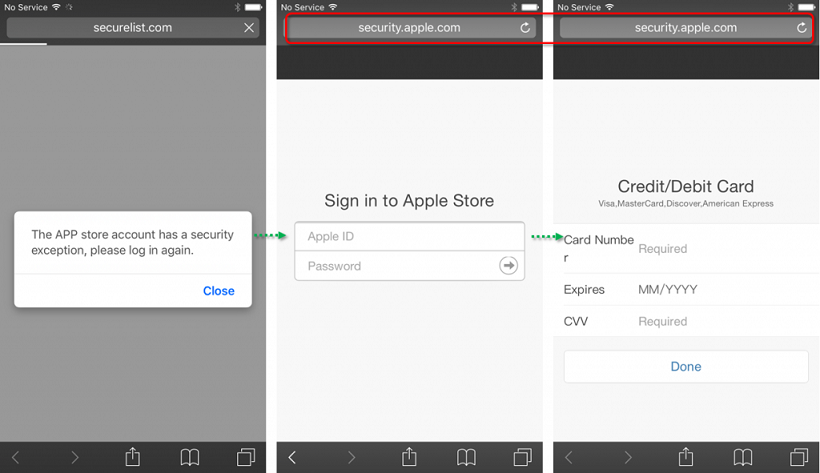

- یک سایت فیشینگ در مرورگر دستگاه با سیستم عامل iOS ظاهر میشود.

- اسکریپت استخراجکننده ارزرمز در صفحه اینترنتی باز شده در مرورگر کاربر با سیستم عامل Windows اجرا میشود.

برای مثال، در زمانی که کاربر با دستگاه تحت Android به سایت مخرب هدایت میشود پیامی ظاهر شده و از او خواسته میشود که مرورگر خود را بهروز کند. انجام این کار، منجر به دریافت و اجرا شدن یک برنامک مخرب با نامهای فریبندهای همچون chrome.apk و facebook.apk میشود.

با هدف جلوگیری از شناسایی شدن برنامک مخرب توسط ضدویروس نصب شده بر روی دستگاه، فایل apk در هر دریافت دارای امضایی منحصربهفرد است.

بهمحض نصب شدن برنامک مخرب، مهاجمان کنترل کامل دستگاه آلوده شده را طریق چندین دربپشتی (Backdoor) در اختیار میگیرند.

در دستگاههای با سیستم عامل iOS نیز کاربر به سایتی فیشینگ با یک نشانی فریبنده و ظاهری مشابه با سایت شرکت اپل هدایت شده و در آن از او خواسته میشود تا اطلاعات حساب بانکی خود را در صفحهای جعلی وارد کند.

علاوه بر سرقت اطلاعات حساس از روی دستگاههای Android و iOS، در مرورگر کاربران دستگاههای با سیستم عامل Windows نیز اسکریپ استخراجکننده ارز رمز CoinHive به اجرا در میآید.

نشانیهای مخرب استفاده شده توسط این مهاجمان به شرح زیر میباشد:

- 43.240.14[.]44

- 118.168.201[.]70

- 118.168.202[.]125

- 128.14.50[.]147

- 172.247.116[.]155

- 220.136.73[.]107

- 220.136.76[.]200

- 220.136.78[.]40

- 220.136.111[.]66

- 220.136.179[.]5

- 220.136.182[.]72

- shaoye11.hopto[.]org

- haoxingfu01.ddns[.]net

برای حفاظت در برابر این حمله ارتقای ثابتافزار روتر به آخرین نسخه آن و بکارگیری رمز عبور پیچیده توصیه میشود.

حمله مذکور توسط شرکتهای مکآفی، ترند مایکرو و کسپرسکی پوشش داده شده که مشروح گزارش آنها در لینکهای زیر قابل دریافت و مطالعه میباشد:

- https://securingtomorrow.mcafee.com/mcafee-labs/android-banking-trojan-moqhao-spreading-via-sms-phishing-south-korea/

- https://blog.trendmicro.com/trendlabs-security-intelligence/xloader-android-spyware-and-banking-trojan-distributed-via-dns-spoofing/

- https://securelist.com/roaming-mantis-dabbles-in-mining-and-phishing-multilingually/85607/