باجگیری با AnyDesk؟!

به گزارش شرکت مهندسی شبکه گستر، شرکت ضدویروس Trend Micro از شناسایی باجافزار جدیدی با عنوان BlackHeart خبر داده که در جریان انتشار آن، ابزار دسترسی از راه دور معروف AnyDesk بر روی دستگاه قربانی کپی میشود. با این حال این شرکت از نحوه آلوده شدن دستگاهها به این باجافزار اظهار بیاطلاعی کرده است.

در فرآیند آلودهسازی، دو فایل زیر بر روی دستگاه قربانی کپی میشود:

- %User Temp%\ANYDESK.exe

- %User Temp%\BLACKROUTER.exe

فایل نخست، ابزار مجاز AnyDesk است که امکان برقراری ارتباط از راه دور را فراهم میکند. ضمن اینکه از این ابزار میتوان برای انتقال فایل بین دو دستگاه بر روی بستر اینترنت استفاده کرد. البته نمونه AnyDesk بکارگرفته شده توسط گردانندگان BlackHeart، نسخهای نسبتاً قدیمی از این ابزار محسوب میشود.

فایل دوم، فایل اصلی باجافزار است که عملکردی مشابه باجافزارهای رایج این روزها دارد.

باجافزار BlackHeart فایلهای با هر یک از پسوندهای زیر را مورد هدف قرار میدهد:

dbf, doc, docx, dt, dwg, efd, elf, epf, erf, exe, geo, gif, grs, html, ini, jpeg, jpg, lgf, lgp, log, mdb, mft, mkv, mp3, mp4, mxl, odt, pdf, pff, php, png, ppt, pptx, psd, rar, rtf, sln, sql, sqlite, st, tiff, txt, vrp, webmp, wmv, xls, xlsx, xml, zip, 1cd

دامنه رمزگذاری فایلها توسط این باجافزار نیز محدود به پوشههای زیر است:

- %Desktop%

- %ApplicationData%

- %AppDataLocal%

- %Program Data%

- %UserProfile%

- %SystemRoot%\Users\All Users

- %SystemRoot%\Users\Default

- %SystemRoot%\Users\Public

- %SystemRoot% تمامی درایوها بجز

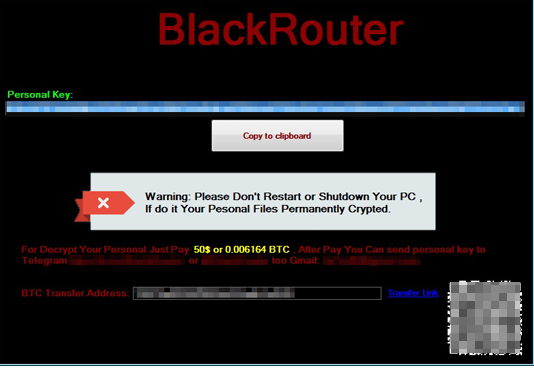

BlackHeart پس از رمزگذاری هر فایل، پسوند BlackRouter را به آن الصاق میکند.

ضمن اینکه فایل موسوم به اطلاعیه باجگیری نیز در مسیرهای زیر کپی میشود:

- {تمامی درایوها}:\ReadME-BlackRouter.txt

- %Desktop%\ReadME-BlackRouter.txt

از دیگر اقدامات انجام شده توسط این باجافزار، حذف فایلهای موسوم به Shadow Copies با اجرای فرمان زیر است:

- “cmd.exe” /c vssadmin.exe delete shadows /all /quiet

به نظر میرسد که استفاده از ابزار AnyDesk، صرفاً ترفندی برای فریب کاربر باشد. بدین ترتیب که اجرای فایل سبب میشود که کاربر تصور کند که این ابزار نام آشنا بر روی دستگاه او اجرا شده و به فایل دوم که پشت صحنه به رمزگذاری فایلهای کاربر میپردازد توجه نکند. بخصوص آنکه موردی از بهرهجویی امنیتی گردانندگان BlackHeart از این ابزار گزارش نشده است.

در نمونه ای دیگر، مهاجمان با روشی مشابه بجای باجافزار از یک ابزار جاسوی ثبت کننده کلید (Keylogger) استفاده کردهاند.

توضیح اینکه نمونه بررسی شده در این خبر با نامهای زیر شناسایی میشود:

McAfee

Trojan-FDDZ!96238F811539

Bitdefender

Dropped:Trojan.GenericKD.30639318

Sophos

Mal/Ramsil-T

2 پاسخ

ممنون از اطلاع رسانیتون فقط میشه بگید که میتونیم بفهمیم چه کسی با این برنامه گوشیمون رو هک کرده مثلا کد یا چیز دیگه ای هست؟

بطور حتم مهاجم با استفاده از انواع ترفندها هویت شخصی و ارتباطی خود را مخفی ساخته و به آسانی قابل شناسایی نخواهد بود. البته هیچوقت هیچ کاری 100% نیست و به دفعات دیده شده که افراد و گروه های خلافکار سایبری به اشتباه و با خطاهای ساده و ابتدایی در برنامه نویسی، به راحتی امکان کشف هویت خود را فراهم کرده اند.