بکارگیری فایل PDF برای سرقت اطلاعات اصالتسنجی Windows

یافتههای یکی از محققان شرکت Check Point نشان میدهد که باز شدن یک فایل PDF مخرب میتواند منجر به فاش شدن اطلاعات اصالتسنجی موسوم به NTLM در سیستم عامل Windows شود.

به گزارش شرکت مهندسی شبکه گستر، مهاجم برای بکارگیری این روش میبایست از دو تابع GoToR – برگرفته از Go To Remote – و GoToE – مختصر شده Go To Embedded – در فایل PDF سوءاستفاده کرده و در آنها یک سرور SMB تحت مدیریت خود را معرفی کند. با این کار، زمانی که کاربر اقدام به باز کردن فایل میکند، بصورت خودکار و بدون نیاز به هر گونه دخالت کاربر درخواستی به سرور SMB مهاجم ارسال میشود.

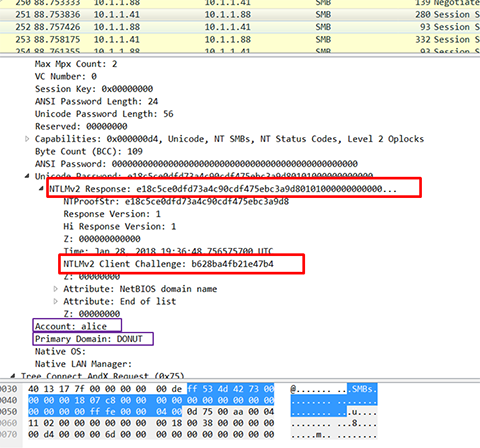

بر اساس معماری مایکروسافت، تمامی درخواستهای SMB شامل درهمساز NTLM هستند. بنابراین با بکارگیری این روش، عملاً درهمساز بر روی سرور جعلی SMB ذخیره میشود.

در ادامه مهاجم میتواند با استفاده از برخی از ابزارهای موجود، درهم ساز را به رمز عبور اولیه تبدیل کند.

NTLM یا NT LAN Manager یکی از پودمانهای اصالتسنجی استفاده شده در سیستمهای عامل مایکروسافت است.

در بررسی محقق کاشف این موضوع، امکان اجرای چنین عملیاتی بر روی دو نرمافزار رایج Adobe Acrobat و Foxit Reader مورد آزمایش قرار گرفته و هر دوی آنها را در برابر چنین حملهای آسیبپذیر گزارش شدهاند. هر چند که این محقق، آسیبپذیر بودن سایر نرمافزارهای اجرا کننده PDF را نیز بسیار محتمل میداند.

شرکت Foxit پاسخی به موضوع اعلام شده توسط محقق Check Point نداده است. شرکت Adobe نیز او را به یکی از توصیهنامههای مایکروسافت با شناسه ADV170014 ارجاع داده است.

در توصیهنامه مذکور، یک مکانیزم فنی برای غیر فعال نمودن اصالتسنجی بر مبنای NTLM Single Sign On در سیستمهای عامل Windows معرفی شده که این محقق بکارگیری آن را بهترین روش موجود برای ایمن ماندن از گزند تهدیدات احتمالی بهرهجو از این اشکال میداند.

مشروح گزارش این محقق Check Point در اینجا قابل دریافت و مطالعه است.

پیشتر نیز امکان سرقت اطلاعات اصالتسنجی از طریق درخواستهای SMB در محصولاتی همچون فایلهای مجموعه نرمفزاری Office و مرورگرها کشف و اعلام شده بود.