گزارش شبکه گستر در خصوص اختلالهای شبکهای اخیر

به گزارش شرکت مهندسی شبکه گستر، پنجشنبه، شرکت سیسکو با انتشار گزارشی از سوءاستفاده مهاجمان سایبری از قابلیت Cisco Smart Install Client – به اختصار SMI Client – در سوییچهای ساخت این شرکت خبر داد و برای چندمین بار از مشتریان خود خواست تا در اسرع وقت نسبت به پیکربندی تنظمیات پیشگیرانه اقدام کنند.

Cisco Smart Install Client پودمانی قدیمی است که هدف از طراحی آن راهاندازی اولیه آسان تجهیزات سیسکو در شبکه است.

مشکل اینجاست که بسیاری راهبران تجهیزات سیسکو آن را غیرفعال نکرده و حتی آن را پیکربندی ننمودهاند. بنابراین SMI Client در انتظار دریافت فرامین “installation/configuration” فعال باقی میماند. در چنین شرایطی مهاجم با سوءاستفاده از این پودمان قادر به اجرای موارد زیر میشود:

- اعمال تغییر در تنظیمات TFTP

- دریافت فایلهای تنظیمات از طریق TFTP

- تغییر فایل پیکربندی

- جایگزین کردن تصویر IOS

- ایجاد حسابهای کاربری جدید

- اجرای فرامین IOS

نخستین بار، شرکت سیسکو در فوریه 2017، در مقالهای ضمن هشدار در خصوص امکان سوءاستفاده از این پودمان از مشتریان خواست تا تنظیمات صحیح را در دستگاههای خود اعمال کنند. در همان زمان، این شرکت ابزار کدبازی را نیز برای پویش شبکه و یافتن دستگاههای با پودمان SMI Client فعال منتشر کرد.

در آخرین گزارش سیسکو اهداف حملات اخیر در کشورهای مختلف اعلام شده است. با این حال، سیسکو، روش اجرای آنها را مرتبط با حملهای دانسته که حدود سه هفته قبل وزارت امنیت داخلی آمریکا در قالب توصیهنامهای در خصوص اجرای آن هشدار داده بود. در توصیهنامه مذکور، سازمانهای فعال در حوزههای انرژی و شبکههای زیرساختهای حساس آمریکا هدف مهاجمان روسی معرفی شده بود.

مدتی کوتاه پس از انتشار آخرین هشدار سیسکو، از ساعت حدود 20 شب گذشته بسیاری از زیرساختهای کشور دچار اختلال شدند.

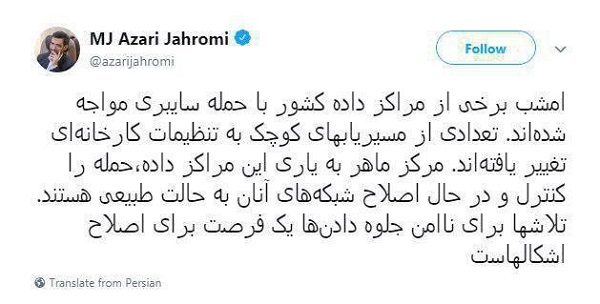

وزیر ارتباطات و فناوری اطلاعات با انتشار مطلبی در حساب توییتر خود با اشاره به تغییر تنظمیات تعدادی مسیریابهای کوچک از یاری رساندن مرکز ماهر به این مراکز داده خبر داد.

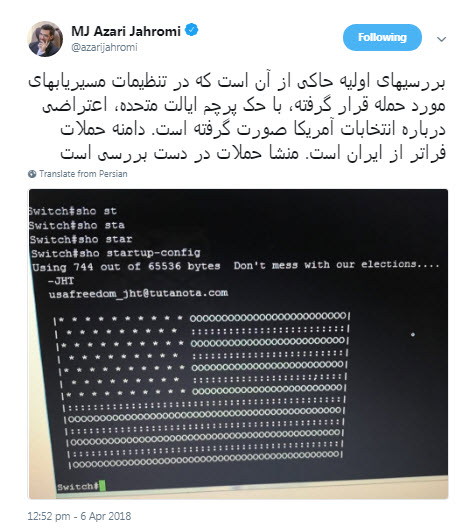

آذری جهرمی در دومین مطلب خود اعلام کرد: “بررسیهای اولیه حاکی از آن است که در تنظیمات مسیریابهای مورد حمله قرار گرفته، با حک پرچم ایالت متحده، اعتراضی درباره انتخابات آمریکا صورت گرفته است. دامنه حملات فراتر از ایران است. منشا حملات در دست بررسی است”

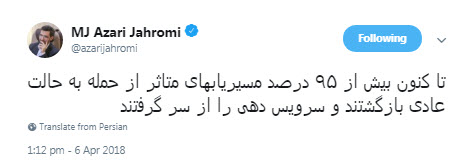

وزیر ارتباطات و فناوری اطلاعات در آخرین پست خود در نیمههای شب گذشته از بازگشتن 95 درصد مسیریابهای متاثر از حمله به حالت عادی و از سرگرفتن سرویسدهی آنها خبر داد.

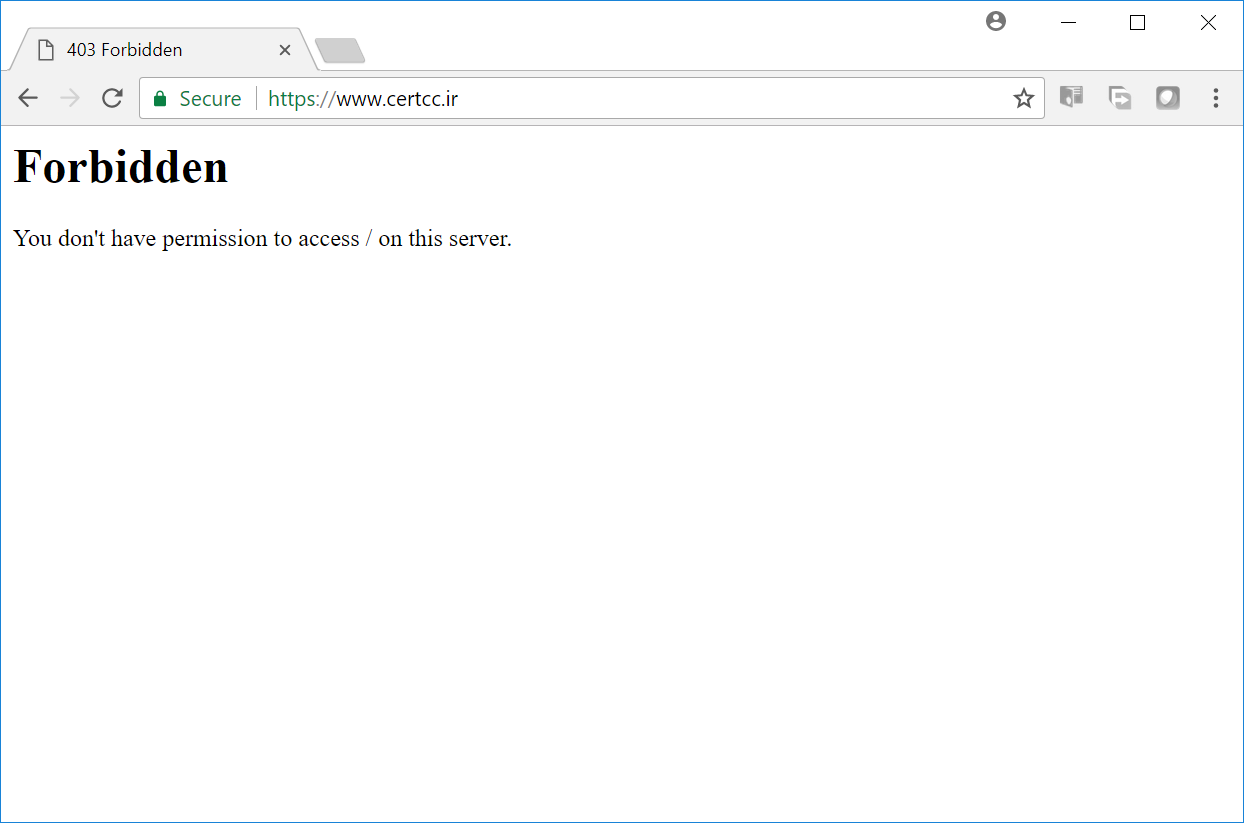

صبح امروز نیز مرکز ماهر در اطلاعیهای ضمن انتشار نتایج بررسیهای اولیه خود از اتفاقات شب گذشته به ارائه راهکارهای پیشگرانه برای ایمنسازی پودمان مذکور پرداخت. در گزارش این مرکز اشاره شده که “ارتباط دیتاسنتر میزبان وب سایت مرکز ماهر نیز دچار مشکل شده بود که در ساعت ۴ بامداد مشکل رفع شد.” هر چند، امروز نیز حداقل در دو نوبت سایت این مرکز از سرویسدهی خارج شده بود.

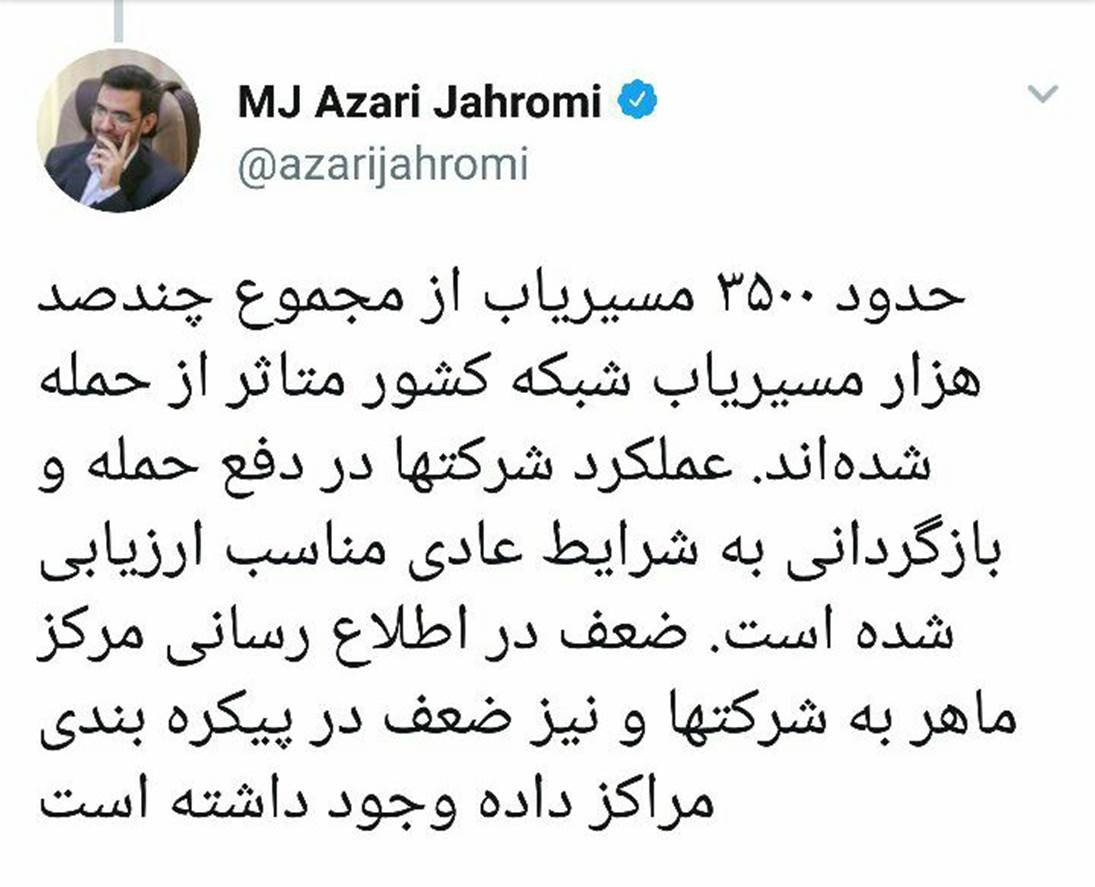

وزیر ارتباطات و فناوری اطلاعات، امروز، پس از پایان جلسه اضطراری بررسی حمله شب گذشته، با انتشار مطلبی در حساب توییتر خود به ضعف در اطلاعرسانی مرکز ماهر به شرکتها و نیز ضعف در پیکربندی مراکز داده اشاره کرد.

به کلیه مدیران و راهبران شبکه توصیه میشود ضمن مطالعه راهنمای زیر در اولین فرصت نسبت پیکربندی این پودمان در تجهیزات سیسکو خود اقدام کنند:

https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20170214-smi

باید توجه داشت آنچه که برخی منابع از آن به عنوان حفره امنیتی یا آسیبپذیری بحرانی یاد کردهاند، از نظر شرکت سیسکو نه ضعف امنیتی که درگاهی برای رخنه مهاجمان به دستگاه است که باید در زودترین زمان ممکن با اعمال تنظیمات صحیح پوشش داده شود.

Although this is not a vulnerability in the classic sense, the misuse of this protocol is an attack vector that should be mitigated immediately. Throughout the end of 2017 and early 2018, Talos has observed attackers trying to scan clients using this vulnerability. Recent information has increased the urgency of this issue.

همچنین هفته قبل یک ضعف امنیتی در پودمان SMI Client ترمیم شد که به گفته سیسکو ارتباطی با حملات اخیر مورد اشاره این شرکت ندارد. با این حال، با توجه به انتشار عمومی جزییات این ضعف امنیتی و همچنین نظر به توضیحات مرکز ماهر، مطالعه لینک زیر و نصب اصلاحیه آن در اولین فرصت توصیه میشود:

https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20180328-smi2

و در آخر اینکه با بررسی اتفاقات شب گذشته چند سئوال زیر مطرح میشود:

- آیا اطلاعرسانی در خصوص این رخداد مهم توسط وزیر محترم ارتباطات و فناوری اطلاعات از طریق شبکهای اجتماعی که برای کاربران داخل کشور قابل دسترس نیست روش مناسبی است؟ آیا بهتر نبود این اطلاعرسانی علاوه بر توییتر، حداقل در کانالهای ایشان در پیامرسانهای داخلی نظیر سروش که کاربران و سازمانها به استفاده از آنها تشویق شدهاند نیز انجام میشد؟

- آیا نباید نهادهای مسئول نظیر مرکز ماهر یا مرکز مدیریت راهبردی افتا، از مدتها قبل یا حداقل پس از انتشار آخرین هشدار شرکت سیسکو موضوع را به سازمانها و زیرساختهای حساس اعلام مینمودند؟

- در نهایت اینکه چرا سایت مرکز ماهر در این شرایط بحرانی خود دچار اختلال شده بود؟

خبر تکمیلی

پیرو انتشار توصیهنامه دیگری توسط شرکت سیسکو در 20 فروردین در خصوص نقص امنیتی در قابلیت Smart_Install، مرکز ماهر در اطلاعیهای در 23 فروردین اعلام کرد که در برخی از محصولات، غیرفعالسازی قابلیت با استفاده از دستور no vstack – به عنوان یکی از راهکارهای حفاظتی در برابر حملات سوءاستفاده کننده از قابلیت مذکور – در هر بار راهاندازی مجدد (Reload) دستگاه لغو شده و سرویس Smart Install مجدداً فعال میگردد. این مرکز توصیه اکید کرده که در صورت استفاده از این تجهیزات نسبت به بهروزرسانی IOS و یا استفاده از ACL بهمنظور مسدودسازی ترافیک ورودی به درگاه TCP 4786 تجهیز اقدام نمایند. توصیهنامه سیسکو در اینجا و اطلاعیه ماهر در اینجا قابل دریافت و مطالعه است.