دستگاههای NAS، هدف باجافزار StorageCrypt

باجافزار جدیدی با عنوان StorageCrypt در حال انتشار است که دستگاههای موسوم به NAS را هدف قرار داده و ضمن رمزنگاری فایلهای ذخیره شده بر روی این دستگاهها، با بکارگیری ترفند قدیمی Autorun تلاش میکند تا کامپیوترهای متصل به NAS را نیز به خود آلوده کند.

دستگاههای NAS یا Network-attached Storage عملاً سرورهای فایلی هستند که سازمانها از آنها برای ذخیره متمرکز دادهها استفاده میکنند.

باجافزار StorageCrypt در ازای آنچه که آن بازگرداندن فایلها به حالت قبل میخواند مبلغی بین 0.4 تا 2 بیتکوین اخاذی میکند. در زمان نگارش این خبر هر بیتکوین ارزشی برابر با 59 میلیون تومان دارد.

به گزارش شرکت مهندسی شبکه گستر، مهاجمان پشت پرده StorageCrypt برای رخنه به دستگاههای NAS از ضعف امنیتی معروف SambaCry بهرهجویی میکنند. SambaCry یک آسیبپذیری بر روی سیستم عامل Linux Samba است که در صورت مورد بهرهجویی قرار گرفتن، مهاجم را قادر به اجرای فایل مخرب بر روی دستگاه با سیستم عامل آسیبپذیر میکند.

این مهاجمان نیز با سوءاستفاده از همین آسیبپذیری پوشهای با عنوان apaceha را در مسیر tmp/ بر روی دستگاه NAS با سیستم عامل آسیبپذیر ایجاد کرده و در آن فایلی با نام sambacry را کپی میکنند.

![]()

به نظر میرسد که فایل sambacry در نقش یک دربپشتی (Backdoor) برای مهاجمان عمل کرده و آنها از این طریق فایل اصلی StorageCrypt را به دستگاه منتقل میکنند.

در نهایت باجافزار StorageCrypt بر روی دستگاه نصب شده و فایلهای بر روی آن رمزگذاری میشوند.

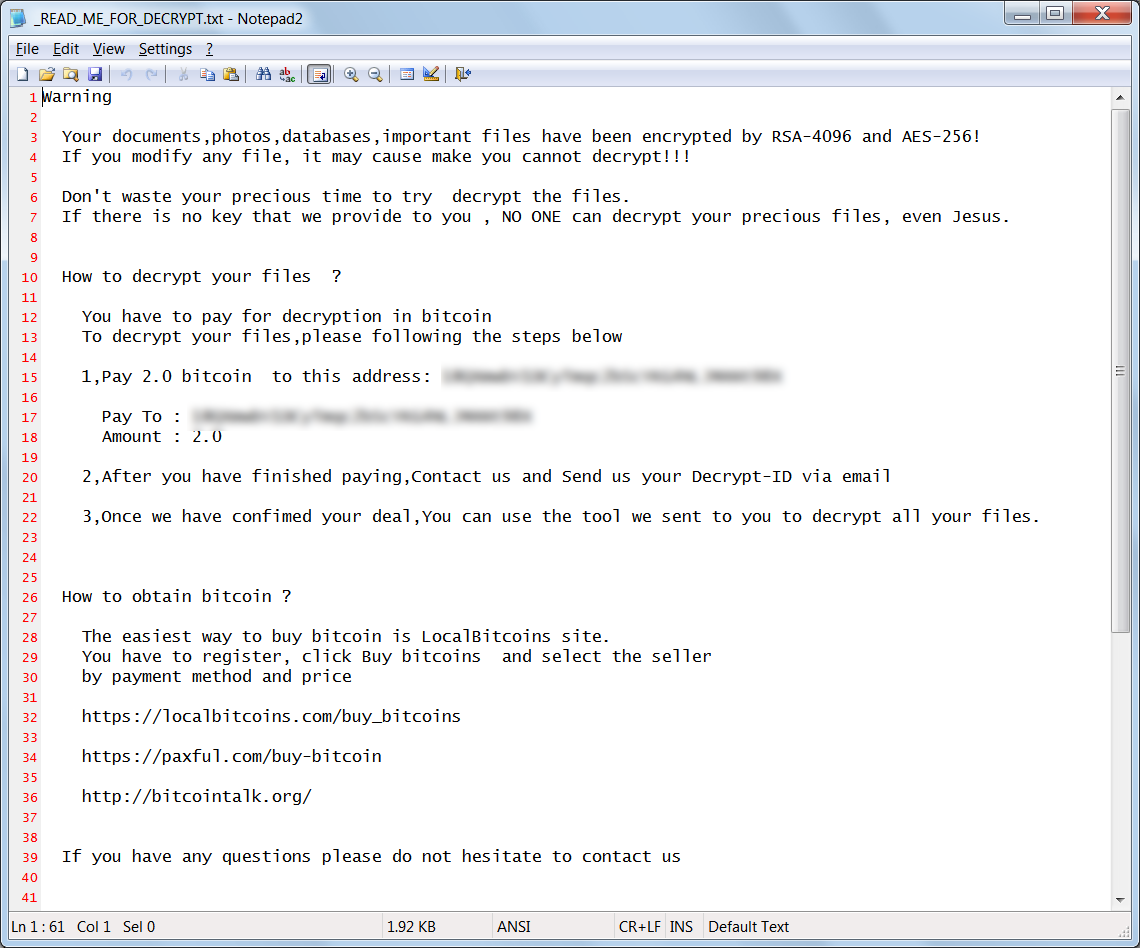

این باجافزار پسوند locked را به فایلهای رمز شده توسط آن الصاق میکند. همچنین فایلی با عنوان READ_ME_FOR_DECRYPT.txt_ نیز که حاوی دستورالعمل پرداخت باج است و نمونهای از آن در شکل زیر قابل مشاهده است کپی میشود.

همچنین در هر پوشه اشتراکی بر روی دستگاه NAS، فایلی با عنوان Autorun.inf و یک فایل با نام 美女与野兽.exe – که در زبان چینی به معنای زیبایی و جانور است – کپی میشود. هدف از این کار، اجرای فایل اجرایی بر روی دستگاههایی است که پوشه اشتراکی به آنها Map شده است. در گذشته بکارگیری این روش بخصوص توسط بدافزارهای از نوع Worm بسیار رواج داشت.

همانطور که اشاره شد در این حملات، رخنه اولیه به دستگاههای NAS از طریق بهرهجویی از آسیبپذیری SambaCry صورت میپذیرد. بنابراین اطمینان از نصب بودن آخرین اصلاحیههای عرضه شده از سوی شرکتهای سازنده، عدم قابل دسترس بودن تجهیزات NAS سازمان از طریق اینترنت یا حداق قرار دادن این تجهیزات در پشت دیواره آتش نقش بسزایی در ایمن ماندن در برابر این نوع حملات دارند.