بررسی نسخه جدید باجافزار Scarab

نسخه جدیدی از باجافزار Scarab از طریق شبکه مخرب Necurs و در قالب هرزنامههای با پیوست 7z کاربران را هدف قرار داده است.

نخستین نسخه از باجافزار Scarab در ماه ژوئن سال میلادی جاری شناسایی شده بود.

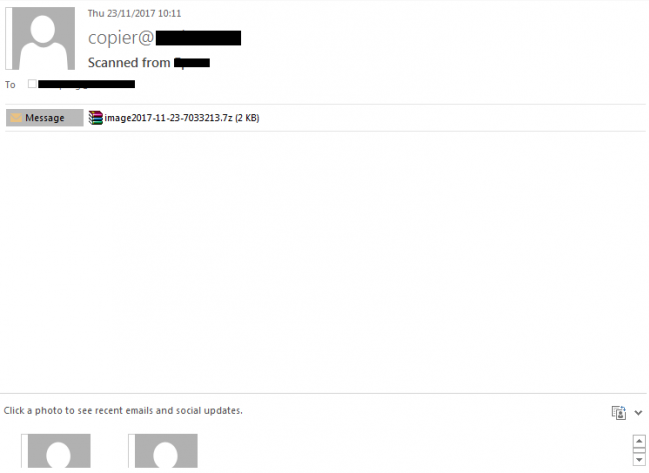

به گزارش شرکت مهندسی شبکه گستر، عنوان هرزنامههای ارسالی “{Scanned from {printer company name” است که در آن {printer company name} با نام یکی از شرکتهای سازنده چاپگر همچون Cannon و HP جایگزین میشود.

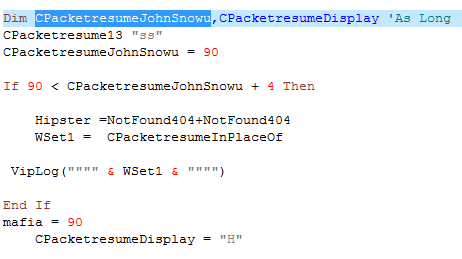

فایل 7z پیوست شده به هرزنامه نیز، خود حاوی یک فایل VBScript است که نقش دریافتکننده فایل مخرب Scarab را بر عهده دارد. در کد VBScript نام برخی شخصیتهای سریال “بازی تخت و تاج” نظیر Samwell و JohnSnow به چشم میخورد.

همچنین سرورهایی که VBScript، فایل مخرب را از آنها دریافت میکند سایتهای هک شدهای هستند که پیشتر نیز توسط شبکه مخرب Necurs مورد استفاده قرار گرفته بودند.

پس از دریافت، فایل مخرب در مسیر زیر ذخیره میشود:

%Application Data%\sevnz.exe

در ادامه کلید زیر نیز در محضرخانه ایجاد میشوند:

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\RunOnce uSjBVNE = "%Application Data%\sevnz.exe

هدف از ایجاد این کلید اجرای فایل باجافزار در هر بار راهاندازی شدن سیستم است.

پس از آن، فایلهای بر روی دستگاه رمزگذاری شده و به آنها پسوند “suupport@protonmail.com].scarab].” الصاق میشود.

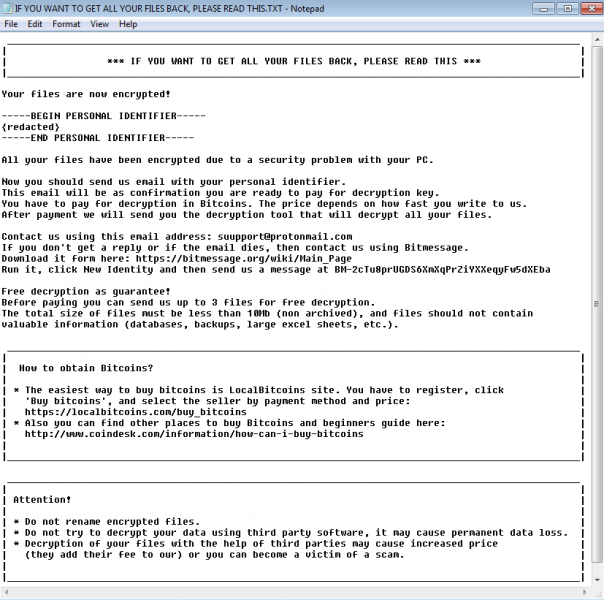

همچنین اطلاعیه باجگیری با عنوان “IF YOU WANT TO GET ALL YOUR FILES BACK, PLEASE READ THIS.TXT” در هر پوشهای که حداقل یکی از فایلهای آنها رمزگذاری شده کپی میشود.

املای نادرست کلمه suupport هم در پسوند الصاقی و هم در اطلاعیه باجگیری به چشم میخورد. احتمالاً دلیل این موضوع در دسترس نبودن کلمه support بر روی سرویس دهنده ایمیل ProtonMail بوده است.

در اطلاعیه باجگیری این نسخه از Scarab از قربانی خواسته شده تا از طریق ایمیل اقدام به برای برقراری ارتباط با گردانندگان باجافزار کند. اما تجربه نشان داده که معمولاً سرویسدهندگان ایمیل پس از آگاهی از استفاده تبهکاران سایبری از خدمات آنها، صندوق پستی مربوطه را مسدود میکنند. بنابراین در اطلاعیه مذکور راه دومی نیز برای برقراری ارتباط با مهاجمان – استفاده از پودمان BitMessage – ارائه شده است.

همچنین Scarab با اجرای فرامین زیر فایلهای موسوم به Shadow Copy را حذف کرده و قابلیت بازگردانی از طریق سیستم عامل Windows را غیرفعال میکند:

cmd.exe /c wbadmin DELETE SYSTEMSTATEBACKUP -keepVersions:0

cmd.exe /c wmic SHADOWCOPY DELETE

cmd.exe /c vssadmin Delete Shadows /All /Quiet

cmd.exe /c bcdedit /set {default} recoveryenabled No

cmd.exe /c bcdedit /set {default} bootstatuspolicy ignoreallfailures

توضیح اینکه فایلهای استفاده شده در نسخه بررسی شده در این خبر با نامهای زیر شناسایی میشوند:

McAfee:

– JS/Downloader.gen.ft

– Generic Trojan.i

Bitdefender:

– Trojan.VBS.Downloader.AFC

– Trojan.GenericKD.12609597

همچون همیشه، برای ایمن ماندن از گزند باجافزارها، رعایت موارد زیر توصیه میشود:

- از ضدویروس قدرتمند و بهروز استفاده کنید.

- از اطلاعات سازمانی بهصورت دورهای نسخه پشتیبان تهیه کنید. پیروی از قاعده ۱-۲-۳ برای دادههای حیاتی توصیه میشود. بر طبق این قاعده، از هر فایل سه نسخه میبایست نگهداری شود (یکی اصلی و دو نسخه بعنوان پشتیبان). فایلها باید بر روی دو رسانه ذخیرهسازی مختلف نگهداری شوند. یک نسخه از فایلها میبایست در یک موقعیت جغرافیایی متفاوت نگهداری شود.

- از نصب فوری آخرین اصلاحیههای امنیتی اطمینان حاصل کنید.

- به دلیل انتشار برخی از باجافزارها از طریق سوءاستفاده از قابلیت Dynamic Data Exchange در Office، با استفاده از این راهنما نسبت پیکربندی صحیح آن اقدام کنید.

- با توجه به انتشار بخش قابل توجهی از باجافزارها از طریق فایلهای نرمافزار Office حاوی ماکروی مخرب، بخش ماکرو را برای کاربرانی که به این قابلیت نیاز کاری ندارند با انتخاب گزینه “Disable all macros without notification” غیرفعال کنید. برای غیرفعال کردن این قابلیت، از طریق Group Policy، از این راهنما و این راهنما استفاده کنید.

- در صورت فعال بودن گزینه “Disable all macros with notification” در نرمافزار Office، در زمان باز کردن فایلهای ماکرو پیامی ظاهر شده و از کاربر خواسته میشود برای استفاده از کدهای بکار رفته در فایل، تنظیمات امنیتی خود را تغییر دهد. آموزش و راهنمایی کاربران سازمان به صرفنظر کردن از فایلهای مشکوک و باز نکردن آنها میتواند نقشی مؤثر در پیشگیری از اجرا شدن این فایلها داشته باشد. برای این منظور میتوانید از این دادهنماییها استفاده کنید.

- ایمیلهای دارای پیوست ماکرو را در درگاه شبکه مسدود کنید. بدین منظور میتوانید از تجهیزات دیواره آتش، همچون Sophos بهره بگیرید.

- سطح دسترسی کاربران را محدود کنید. بدین ترتیب حتی در صورت اجرا شدن فایل مخرب توسط کاربر، دستگاه به باجافزار آلوده نمیشود.

- در دوره های آگاهی رسانی شرکت مهندسی شبکه گستر، شرکت کنید. شرکت در این دورهها برای مشتریان شرکت مهندسی شبکه گستر رایگان است.