موج گسترده حملات باجافزار مخرب Bad Rabbit

در ساعات گذشته منابع مختلف از انتشار گسترده باجافزار مخرب جدیدی با عنوان Bad Rabbit خبر دادهاند.

شبکه متروی شهر کیاف، فرودگاه اودسا در اوکراین و حداقل سه سایت خبری روسی از جمله قربانیان حملات این باجافزار بودهاند. هر چند که به نظر میرسد تمرکز اصلی این باجافزار بر روی کشورهای عضو اتحاد جماهیر شوروی سابق است اما گزارشهای مختلفی در خصوص انتشار آن در بسیاری از کشورهای دیگر نیز منتشر شده است.

به گزارش شرکت مهندسی شبکه گستر، به نقل از شرکت Bitdefender، پروسه آلودهسازی با یک فایل در ظاهر نصاب Adobe Flash آغاز شده است. شرکت McAfee نیز نشانی زیر را منبع اصلی این آلودگی تا این لحظه اعلام کرده است:

- hxxp://1dnscontrol[dot]com/flash_install.php

بررسیهای اولیه نشان میدهد که Bad Rabbit با بکارگیری چندین ابزار کد باز از آنها برای رمزگذاری فایلهای کاربر و انتشار خود در سطح شبکه سازمان استفاده میکند.

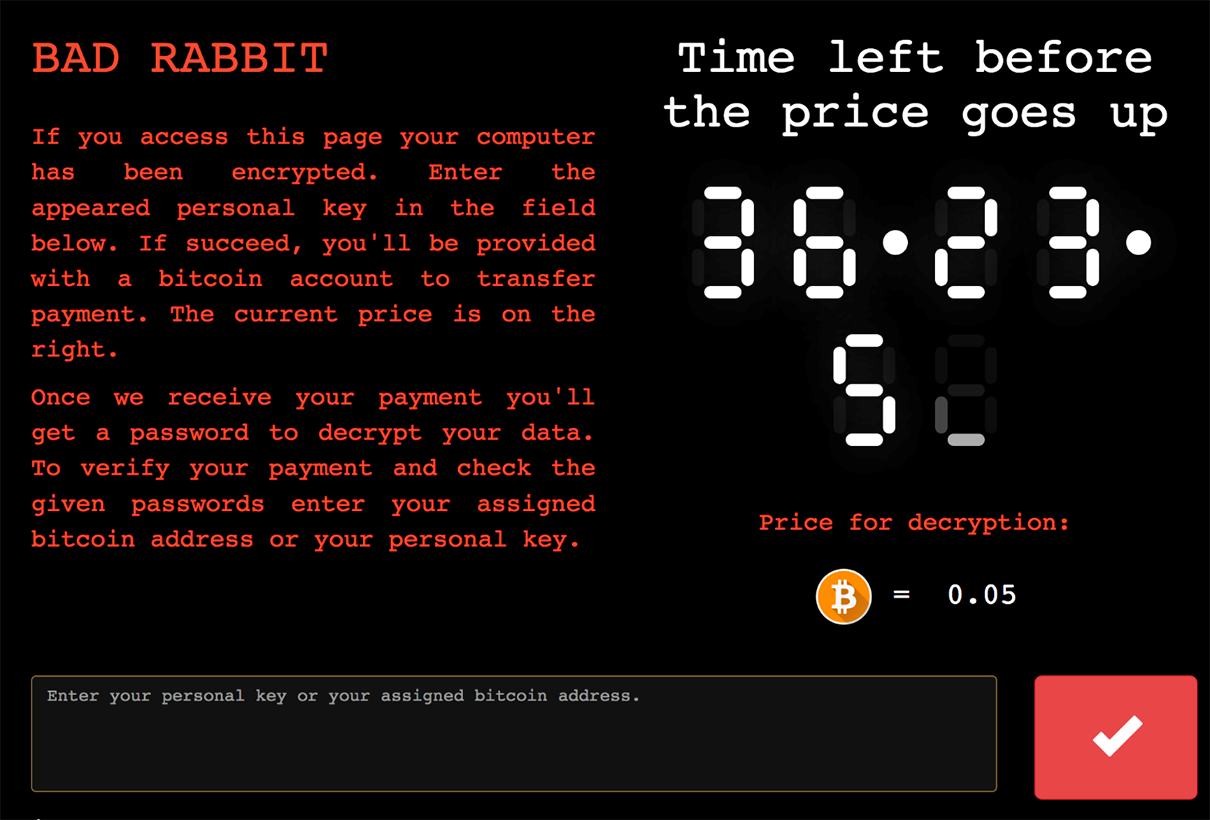

از جمله این ابزارها، DiskCryptor است که در این باجافزار از آن برای نصب یک Bootloader دستکاری شده استفاده شده است. با این ابزار در زمان بالا آمدن دستگاه، کاربر با تصویری مشابه شکل زیر مواجه میشود.

همانطور که در تصویر بالا نشان داده شده مبلغ باج اخاذی شده 0.05 بیتکوین است. هر چند اطلاعی در خصوص خوش قول بودن گردانندگان این باجافزار در دست نیست!

در اطلاعیه باجگیری از کاربر خواسته میشود که تا پیش از پایان مهلتی که در قالب یک شمارنده معکوس به کاربر نمایش داده میشود در شبکه مخفی TOR به نشانی زیر مراجعه کرده و اقدام به پرداخت باج کند:

- caforssztxqzf2nm[dot]onion

در غیر اینصورت – بر اساس اطلاعیه مذکور – کاربر مجبور به پرداخت مبلغ باج بیشتری برای بازگرداندن فایل خود خواهد شد.

علاوه بر دستدرازی به بخش راهانداز دستگاه، Bad Rabbit فایلهای زیر را نیز بر روی دستگاه قربانی رمزگذاری میکند:

.3ds.7z.accdb.ai.asm.asp.aspx.avhd.back.bak.bmp.brw.c.cab.cc.cer.cfg.conf.cpp.crt.cs.ctl.cxx.dbf .der.dib.disk.djvu.doc.docx.dwg.eml.fdb.gz.h.hdd.hpp.hxx.iso.java.jfif.jpe.jpeg.jpg.js.kdbx.key .mail.mdb.msg.nrg.odc.odf.odg.odi.odm.odp.ods.odt.ora.ost.ova.ovf.p12.p7b.p7c.pdf.pem.pfx .php.pmf.png.ppt.pptx.ps1.pst.pvi.py.pyc.pyw.qcow.qcow2.rar.rb.rtf.scm.sln.sql.tar.tib.tif.tiff .vb.vbox.vbs.vcb.vdi.vfd.vhd.vhdx.vmc.vmdk.vmsd.vmtm.vmx.vsdx.vsv.work.xls.xlsx.xml.xvd.zip.

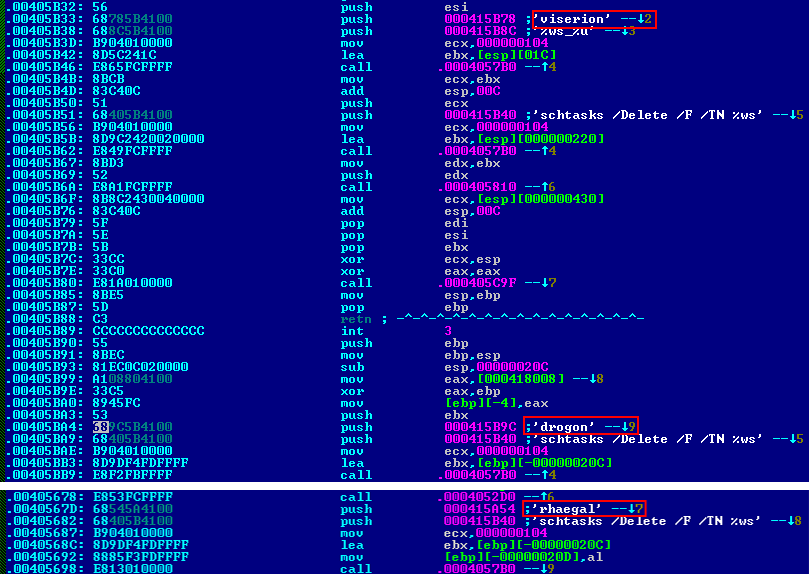

این باجافزار برخی فرامین مخرب خود – برای مثال نمونه زیر – را در از طریق پروسه CMD اجرا میکند:

- Cmd /c schtasks /Create /RU SYSTEM /SC ONSTART /TN rhaegal /TR “C:\Windows\system32\cmd.exe /C Start \”\” \”C:\Windows\dispci.exe\” -id 1082924949 && exit”

در فرمان مذکور پارامتر TN rheagal/ به یک کاربر سیستمی با عنوان rhaegal اشاره دارد که فرمانی را برای اجرای زمانبندی شده یکی از فایلهای باجافزار (dispci.exe) ایجاد میکند. علاوه بر Rhaegal در فرامین زمانبندی شده (Scheduled Task) از دو نام Viserion و Drogon نیز استفاده شده است. به نظر میرسد نویسنده یا نویسندگان این باج افزار از طرفداران سریال بازی تخت و تاج هستند و این نامها را از اسامی سه اژدهای این سریال برگرفتهاند. ضمن اینکه در بخشی دیگر از کد این باجافزار از نام GrayWorm نیز استفاده شده که نام یکی از شخصیتهای این سریال است.

این باجافزار با اجرای فرامینی مشابه فرمان زیر سوابق رویدادهای امنیتی و تغییرات اعمال شده در جدول NTFS را پاک میکند:

- Cmd /c wevtutil cl Setup & wevtutil cl System & wevtutil cl Security & wevtutil cl Application & fsutil usn deletejournal /D C:

باجافزار Bad Rabbit با بکارگیری ابزار Mimikatz خود را از روی یک دستگاه آلوده شده به دستگاههای دیگر سازمان منتقل میکند.

شرکت McAfee از وجود فهرستی از رمزهای عبور در یکی از نمونههای بررسی شده توسط این شرکت خبر داده است. مشخص است که Bad Rabbit از این اطلاعات برای اجرای حملات موسوم به سعی و خطا (Brute Force) و رخنه به سایر کامپیوترهای شبکه استفاده میکند. فهرست مذکور حاوی کلمات زیر است:

- secret

- 123321

- zxc321

- zxc123

- qwerty123

- qwerty

- qwe321

- qwe123

- 111111

- password

- test123

- admin123Test123

- Admin123

- user123

- User123

- guest123

- Guest123

- administrator123

- Administrator123

- 1234567890

- 123456789

- 12345678

- 1234567

- 123456

- adminTest

- administrator

- netguest

- superuser

- nasadmin

- nasuser

- ftpadmin

- ftpuser

- backup

- operator

- other user

- support

- manager

- rdpadmin

- rdpuser

- user-1

- Administrator

نتایج بررسیهای انجام شده بر روی کدهای این باجافزار حاکی از شباهت بسیاری زیاد آن با باجافزار Petya است.

نمونههای بررسی شده در این گزارش با نامهای زیر شناسایی میشوند:

McAfee (DAT 8695):

- RDN/Generic.com

- Ransom-Badrabbit!B14D8FAF7F0C

- RDN/Ransom-O

Bitdefender:

- Gen:Heur.Ransom.BadRabbit.1

- Trojan.GenericKD.6139887

- Trojan.GenericKD.6139888

- Trojan.GenericKD.12514397

تحقیقات بیشتر در خصوص این تهدید در حال انجام است و جزئیات تکمیلی به زودی در این اتاق خبر منتشر خواهد شد.

همچون همیشه، برای ایمن ماندن از گزند باجافزارها، رعایت موارد زیر توصیه میشود:

- از ضدویروس قدرتمند و بهروز استفاده کنید. برای مثال، بر طبق اعلام شرکت Bitdefender، هیچیک از مشتریانی که از محصولات این شرکت استفاده مینمودند به دلیل مدل رفتارشناسی و فناوریهای شناسایی Bitdefender به این باجافزار آلوده نشدهاند.

- از اطلاعات سازمانی بهصورت دورهای نسخه پشتیبان تهیه کنید. پیروی از قاعده ۱-۲-۳ برای دادههای حیاتی توصیه میشود. بر طبق این قاعده، از هر فایل سه نسخه میبایست نگهداری شود (یکی اصلی و دو نسخه بعنوان پشتیبان). فایلها باید بر روی دو رسانه ذخیرهسازی مختلف نگهداری شوند. یک نسخه از فایلها میبایست در یک موقعیت جغرافیایی متفاوت نگهداری شود.

- از نصب فوری آخرین اصلاحیههای امنیتی اطمینان حاصل کنید.

- با توجه به انتشار بخش قابل توجهی از باجافزارها از طریق فایلهای نرمافزار Office حاوی ماکروی مخرب، بخش ماکرو را برای کاربرانی که به این قابلیت نیاز کاری ندارند با انتخاب گزینه “Disable all macros without notification” غیرفعال کنید. برای غیرفعال کردن این قابلیت، از طریق Group Policy، از این راهنما و این راهنما استفاده کنید.

- در صورت فعال بودن گزینه “Disable all macros with notification” در نرمافزار Office، در زمان باز کردن فایلهای Macro پیامی ظاهر شده و از کاربر خواسته میشود برای استفاده از کدهای بکار رفته در فایل، تنظیمات امنیتی خود را تغییر دهد. آموزش و راهنمایی کاربران سازمان به صرفنظر کردن از فایلهای مشکوک و باز نکردن آنها میتواند نقشی مؤثر در پیشگیری از اجرا شدن این فایلها داشته باشد. برای این منظور میتوانید از این دادهنماییها استفاده کنید.

- ایمیلهای دارای پیوست ماکرو را در درگاه شبکه مسدود کنید. بدین منظور میتوانید از تجهیزات دیواره آتش، همچون Sophos بهره بگیرید.

- سطح دسترسی کاربران را محدود کنید. بدین ترتیب حتی در صورت اجرا شدن فایل مخرب توسط کاربر، دستگاه به باجافزار آلوده نمیشود.

- در دوره های آگاهی رسانی شرکت مهندسی شبکه گستر، شرکت کنید. شرکت در این دورهها برای مشتریان شرکت مهندسی شبکه گستر رایگان است.

یک پاسخ

خیلی متشکر هستم از این اطلاعات منتشر شده و مطابق با داده های بین المللی امنیتی و امیدوارم خبرهای بیشتر در اتاق خبر در حوزه ی امنیتی هم دریافت کنیم