آمریکا، عربستان سعودی و کره جنوبی، اهداف گروه نفوذ APT33

شرکت آمریکایی FireEye در گزارشی به بررسی عملیاتی پرداخته که در آن برخی شرکتها و سازمانها در کشورهای آمریکا، عربستان سعودی و کره جنوبی مورد نفوذ قرار میگرفتهاند.

به گزارش شرکت مهندسی شبکه گستر، اجرای این نفوذها به گروهی موسوم به APT33 نسبت داده شده که برخی کارشناسان آن را گروهی متشکل از هکرهای ایرانی میدانند.

بر طبق توضیحات این گزارش، گروه APT33 از اواسط سال 2016 تا اوایل سال 2017 میلادی موفق به رخنه به یک سازمان آمریکایی فعال در حوزه هوافضا شده است. در همین دوره این گروه یک شرکت سعودی هلدینگ در بخش هواپیمایی و یک شرکت فعال در پالایش نفت و صنایع پتروشیمی را در کره جنوبی هدف قرار داده است.

روش اصلی نفوذ APT33 ارسال ایمیلهای فیشینگ اعلام شده است.

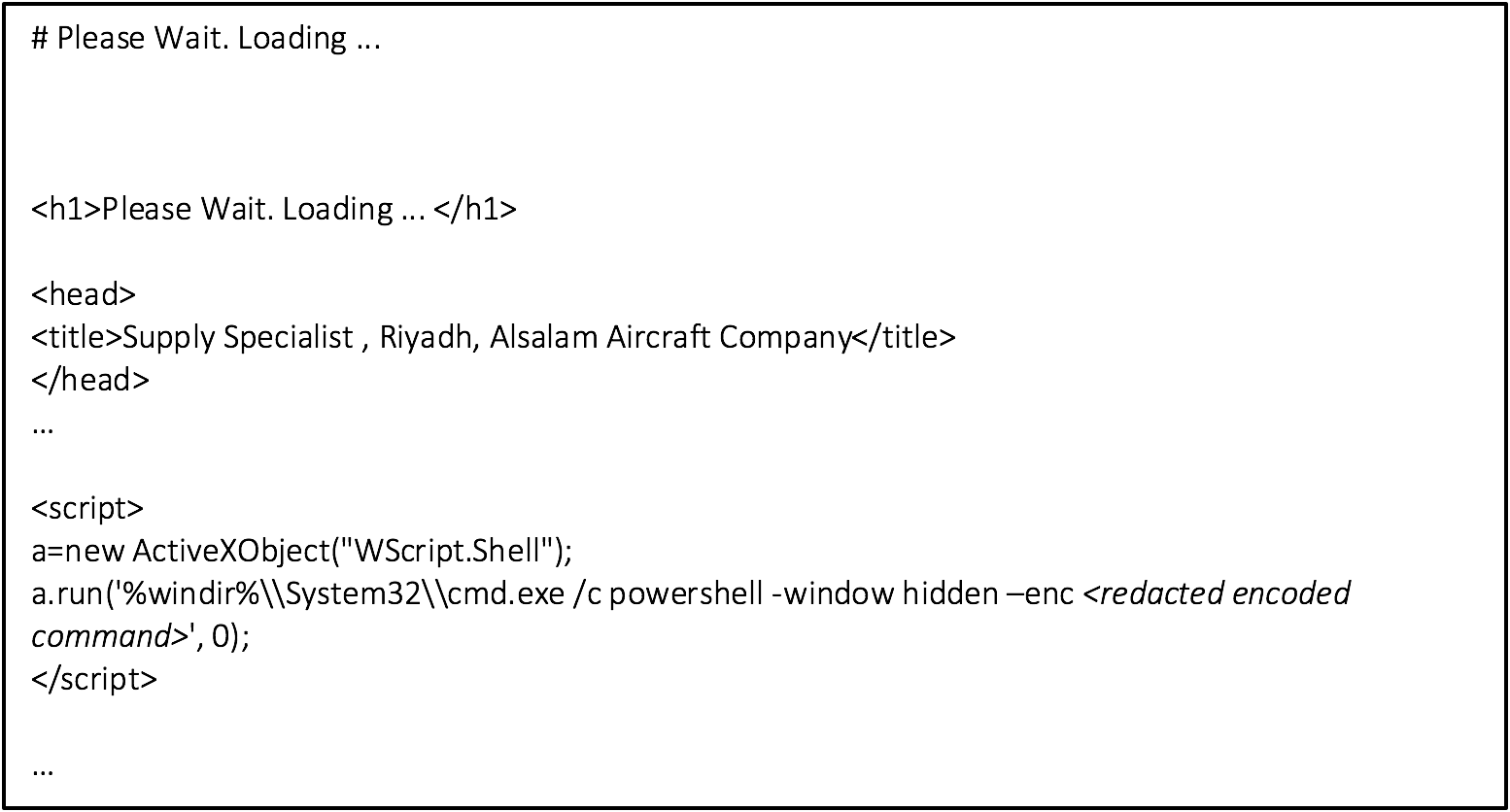

در یکی از این نمونهها این گروه برای رخنه به اهداف خود به صورت هدفمند ایمیلهایی را به آن دسته از کارکنانی که شغل و کارشان مربتط با صنایع هواپیمایی بوده ارسال میکرده است. این ایمیلها در ظاهر آگهی استخدام حاوی لینکهایی به فایلهای HTML مخرب بودهاند.

برای مثال، در شکل زیر هر چند که آنچه به کاربر نمایش داده میشود یک صفحه عادی درخواست استخدام است، اما همانطور که در کد منبع آن قابل مشاهده است فایل حاوی اسکریپتی مخرب است که به صورت خودکار یک دربپشتی (Backdoor) را از اینترنت دریافت میکند.

این گروه تلاش کرده تا با ایجاد دامنههایی مشابه با نام شرکتهای هوافضای سعودی و شرکتهای معروف هواپیمایی و استفاده از لینک آنها در ایمیلهای ارسالی، شانس موفقیت در فریب اهداف انسانی خود را به حداکثر برساند. برخی از این نمونه نامگذاریها بشرح زیر است:

- boeing.servehttp[.]com

- alsalam.ddns[.]net

- ngaaksa.ddns[.]net

- ngaaksa.sytes[.]net

- vinnellarabia.myftp[.]org

شرکت FireEye با ذکر دلایلی از جمله موارد زیر، APT33 را گروهی وابسته به دولت ایران میداند:

- وجود یک نام کاربری در کد یکی از بدافزارهای مورد استفاده این گروه و فعالیت فرد یا افرادی با همان نام کاربری در برخی فارومهای ایرانی؛ همچنین نام کاربری مذکور قبلاً نیز در برخی حملات اجرا شده به یکی از اعضای ارتش سایبری ایران نسبت داده شده است.

- استفاده از سرورهای DNS که پیشتر نیز توسط هکرهای ایرانی مورد استفاده قرار گرفته بودند.

- وجود کلمات فارسی در بخشهایی از کد بدافزارهای مورد استفاده این گروه

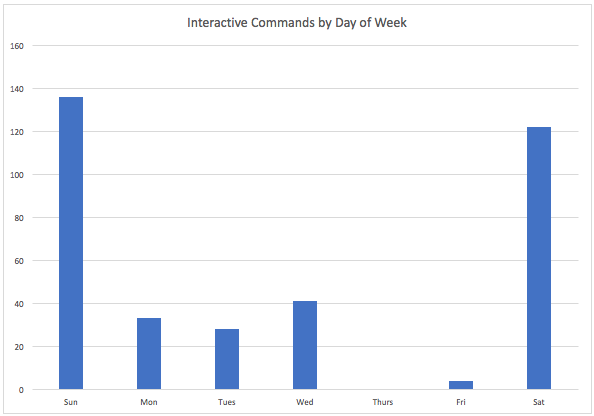

همچنین عمده فعالیت های این گروه مطابق با روزهای کاری ایران – شنبه تا چهارشنبه – گزارش شده که کارشناسان FireEye آن را نیز دلیلی بر ایرانی بودن گروه APT33 میدانند.

لازم به ذکر است که یکی از روشهای مخفیسازی هویت نویسندگان اصلی بدافزار و گردانندگان واقعی حملات سایبری درج اطلاعات نادرست در کدهای بدافزار است.

مشروح گزارش FireEye با عنوان ” Insights into Iranian Cyber Espionage: APT33 Targets Aerospace and Energy Sectors and has Ties to Destructive Malware” در اینجا قابل دریافت و مطالعه است.