انتشار گسترده باجافزار Locky با ترفندهایی جدید

طی چند روز گذشته نسخههای جدیدی از باجافزار Locky از طریق چندین کارزار هرزنامهای کاربران را هدف قرار دادهاند.

به گزارش شرکت مهندسی شبکه گستر، در یکی از کارزارها، یک فایل Word حاوی ماکرویی مخرب به هرزنامه پیوست شده است. استفاده از فایلهای Office و بکارگیری ماکروهای مخرب تکنیکی قدیمی و البته بسیار رایج در میان باجافزارها محسوب میشود اما در این کارزار هرزنامهای از روشی جدید برای آلودهسازی دستگاه به Locky استفاده شده است.

بر خلاف نمونههای رایج، در این نمونه، ماکروی مخرب نه در ابتدای کار که در زمان بسته شدن فایل Word اجرا میشود. هر چند که در عمل فعال شدن در ابتدا یا انتها تفاوتی در نحوه آلوده سازی دستگاه از دید کاربر نمیکند اما آنچه که سبب می شود که این ویژگی را نوآورانه و خلاقانه بنامیم ناتوانی برخی از محصولات ضدویروسی است که صرفاً در زمان باز شدن فایل اقدام به پویش عملکرد آن میکنند. در حقیقت با این ترفند مهاجمان قادر بودهاند دستگاه برخی از کاربر مجهز به ضدویروسهای با قابلیت هوش مصنوعی را نیز آلوده کنند.

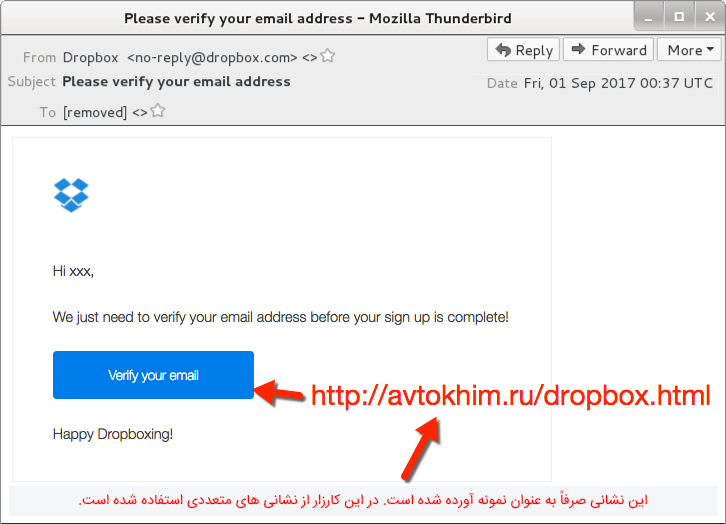

در کارزاری دیگر نیز گردانندگان باجافزار Locky اقدام به ارسال هرزنامه هایی در ظاهر ایمیل های Dropbox کردهاند. در ایمیل از گیرنده خواسته میشود تا با کلیک بر روی دگمه Verify your email صحیح بودن ایمیل خود را تائید کند.

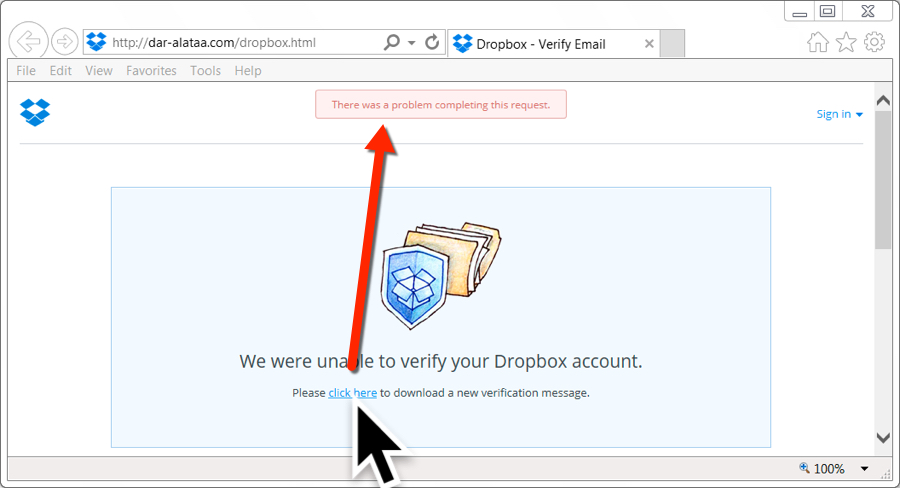

در صورتی که کاربر بر روی دگمه مذکور کلیک کند صفحهای ظاهر خواهد شد که در آن اینطور القاء میشود که به دلیل بروز یک اشکال و بمنظور نمایش پیام صحیح بر روی لینک در صفحه نیز باید کلیک شود.

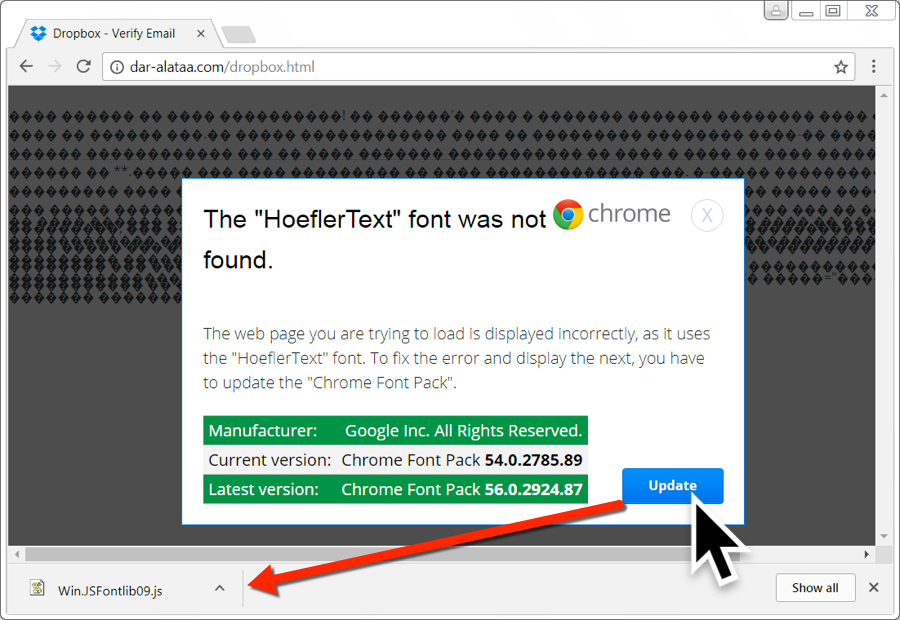

با کلیک دوم پیام دیگری نمایش یافته و این بار به بهانه موجود نبودن فونتی با نام HoeflerText بر روی دستگاه از کاربر خواسته میشود تا بر روی دگمه Update کلیک کند.

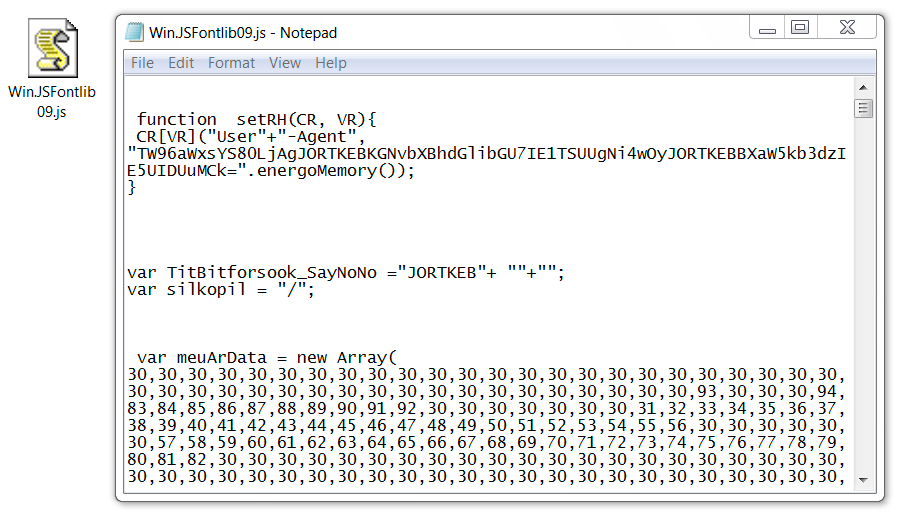

حال آنکه با این کلیک فایلی از نوع JavaScript از اینترنت دریافت شده و با اجرای آن دستگاه به نسخه جدید باجافزار Locky آلوده میشود.

جزییات کامل در خصوص باجافزار Locky در اینجا قابل دریافت و مطالعه است.

همچون همیشه، برای ایمن ماندن از گزند باجافزارها، رعایت موارد زیر توصیه میشود:

- از ضدویروس قدرتمند و بهروز استفاده کنید.

- از اطلاعات سازمانی بهصورت دورهای نسخه پشتیبان تهیه کنید. پیروی از قاعده ۱-۲-۳ برای دادههای حیاتی توصیه میشود. بر طبق این قاعده، از هر فایل سه نسخه میبایست نگهداری شود (یکی اصلی و دو نسخه بعنوان پشتیبان). فایلها باید بر روی دو رسانه ذخیرهسازی مختلف نگهداری شوند. یک نسخه از فایلها میبایست در یک موقعیت جغرافیایی متفاوت نگهداری شود.

- از نصب فوری آخرین اصلاحیههای امنیتی اطمینان حاصل کنید.

- با توجه به انتشار بخش قابل توجهی از باجافزارها از طریق فایلهای نرمافزار Office حاوی ماکروی مخرب، بخش ماکرو را برای کاربرانی که به این قابلیت نیاز کاری ندارند با انتخاب گزینه “Disable all macros without notification” غیرفعال کنید. برای غیرفعال کردن این قابلیت، از طریق Group Policy، از این راهنما و این راهنما استفاده کنید.

- در صورت فعال بودن گزینه “Disable all macros with notification” در نرمافزار Office، در زمان باز کردن فایلهای Macro پیامی ظاهر شده و از کاربر خواسته میشود برای استفاده از کدهای بکار رفته در فایل، تنظیمات امنیتی خود را تغییر دهد. آموزش و راهنمایی کاربران سازمان به صرفنظر کردن از فایلهای مشکوک و باز نکردن آنها میتواند نقشی مؤثر در پیشگیری از اجرا شدن این فایلها داشته باشد. برای این منظور میتوانید از این دادهنماییها استفاده کنید.

- ایمیلهای دارای پیوست ماکرو را در درگاه شبکه مسدود کنید. بدین منظور میتوانید از تجهیزات دیواره آتش، همچون Sophos بهره بگیرید.

- سطح دسترسی کاربران را محدود کنید. بدین ترتیب حتی در صورت اجرا شدن فایل مخرب توسط کاربر، دستگاه به باجافزار آلوده نمیشود.

- در دوره های آگاهی رسانی شرکت مهندسی شبکه گستر، شرکت کنید. شرکت در این دورهها برای مشتریان شرکت مهندسی شبکه گستر رایگان است.