انتشار نسخه جدید باجافزار مخرب CrySis

نسخه جدیدی از باجافزار CrySis – که با نامهای Dharma و Wallet نیز شناخته میشود – در حال انتشار است که پسوند فایلهای رمزگذاری شده را به arena. تغییر میدهد.

CrySis از جمله باجافزارهایی بوده که صاحبان آن با نفوذ به سیستم ها از طریق پودمان RDP اقدام به آلوده سازی آنها میکردهاند.

به گزارش شرکت مهندسی شبکه گستر، این باجافزار پس از نصب شدن، دیسک سخت و پوشههای اشتراکی را – که باجافزار به آنها دسترسی دارد – برای یافتن فایلهای پسوندهای خاص پویش کرده و سپس آنها را رمزگذاری میکند.

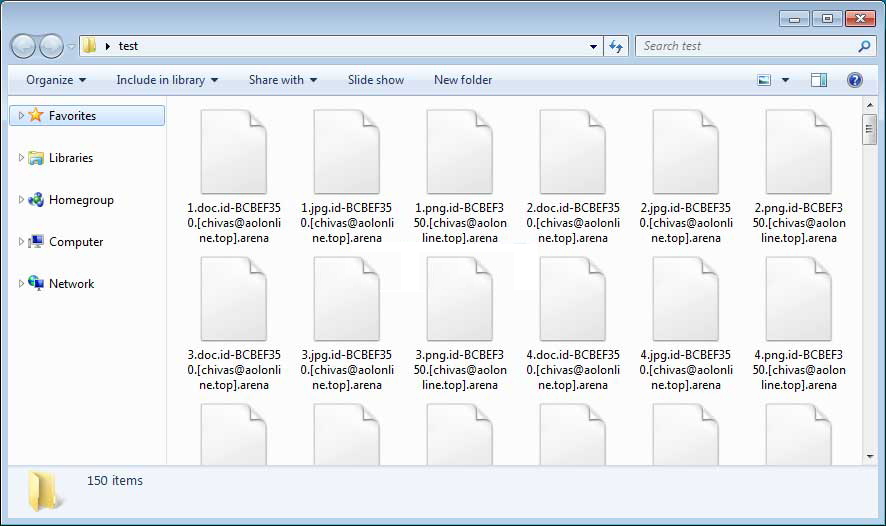

در نسخه جدید، نام و پسوند فایلهای رمزگذاری شده بر اساس الگوی زیر تغییر داده میشود:

- [file name].id-[id].[email].arena

برای مثال فایلی با نام test.jpg پس از رمزگذاری شدن به test.jpg.id-BCBEF350.[chivas@aolonline.top].arena تغییر داده میشود.

همچنین CrySis با اجرای فرمان زیر سخههای Shadow Copy را نیز از روی دستگاه حذف میکند:

- vssadmin delete shadows /all /quiet

اطلاعیههای باجگیری این باجافزار نیز با نامهای info.hta و FILES ENCRYPTED.txt ایجاد میشوند. فایل نخست با هر بار راهاندازی شدن دستگاه به صورت خودکار اجرا میشود.

در هر دوی این فایلها از کاربر خواسته میشود تا برای دریافت دستورالعمل پرداخت باج به نشانی chivas@aolonline.top ایمیل ارسال کند.

متأسفانه در زمان انتشار این خبر، امکان رمزگشایی فایلهای رمزگذاری شده بدون در اختیار داشتن کلید فراهم نیست.

جزئیات بیشتر در خصوص باجافزار Crysis در اینجا قابل دریافت و مطالعه است.

همچون همیشه، برای ایمن ماندن از گزند باجافزارها، رعایت موارد زیر توصیه میشود:

- از ضدویروس قدرتمند و بهروز استفاده کنید. نمونه بررسی شده در این گزارش توسط ضدویروس های McAfee و Bitdefender به ترتیب با نام های Ransom-FBV!F2679BDABE46 و Gen:Variant.Ransom.Crysis.6 شناسایی می شود.

- از اطلاعات سازمانی بهصورت دورهای نسخه پشتیبان تهیه کنید. پیروی از قاعده ۱-۲-۳ برای دادههای حیاتی توصیه میشود. بر طبق این قاعده، از هر فایل سه نسخه میبایست نگهداری شود (یکی اصلی و دو نسخه بعنوان پشتیبان). فایلها باید بر روی دو رسانه ذخیرهسازی مختلف نگهداری شوند. یک نسخه از فایلها میبایست در یک موقعیت جغرافیایی متفاوت نگهداری شود.

- از نصب فوری آخرین اصلاحیههای امنیتی اطمینان حاصل کنید.

- با توجه به انتشار بخش قابل توجهی از باجافزارها از طریق فایلهای نرمافزار Office حاوی ماکروی مخرب، بخش ماکرو را برای کاربرانی که به این قابلیت نیاز کاری ندارند با انتخاب گزینه “Disable all macros without notification” غیرفعال کنید. برای غیرفعال کردن این قابلیت، از طریق Group Policy، از این راهنما و این راهنما استفاده کنید.

- در صورت فعال بودن گزینه “Disable all macros with notification” در نرمافزار Office، در زمان باز کردن فایلهای Macro پیامی ظاهر شده و از کاربر خواسته میشود برای استفاده از کدهای بکار رفته در فایل، تنظیمات امنیتی خود را تغییر دهد. آموزش و راهنمایی کاربران سازمان به صرفنظر کردن از فایلهای مشکوک و باز نکردن آنها میتواند نقشی مؤثر در پیشگیری از اجرا شدن این فایلها داشته باشد. برای این منظور میتوانید از این دادهنماییها استفاده کنید.

- ایمیلهای دارای پیوست ماکرو را در درگاه شبکه مسدود کنید. بدین منظور میتوانید از تجهیزات دیواره آتش، همچون Sophos بهره بگیرید.

- سطح دسترسی کاربران را محدود کنید. بدین ترتیب حتی در صورت اجرا شدن فایل مخرب توسط کاربر، دستگاه به باجافزار آلوده نمیشود.

- در دوره های آگاهی رسانی شرکت مهندسی شبکه گستر، شرکت کنید. شرکت در این دورهها برای مشتریان شرکت مهندسی شبکه گستر رایگان است.