استفاده جاسوسان سایبری روسیه از ابزارهای نفوذ NSA

بر اساس گزارشی که روز جمعه، 20 مرداد ماه شرکت آمریکایی FireEye آن را منتشر کرد گروهی از هکرهای روسی با بکارگیری یکی از ابزارهای نفوذ فاش شده سازمان امنیت ملی آمریکا با نام EternalBlue اقدام به اجرای حملات سایبری و جاسوسی از اهدافشان در هتلهای اروپا و خاورمیانه میکنند.

EternalBlue از جمله ابزارهای سرقت شده از سازمان امنیت ملی آمریکا (NSA) است که در اوایل امسال توسط گروه Shadow Brokers بر روی اینترنت به اشتراک گذاشته شد.

FireEye اجرای این حملات را که به گفته این شرکت حداقل از یک ماه قبل آغاز شده به گروه APT28 نسبت داده است.

APT28 که با نامهای Fancy Bear،و Sofacy،و Sednit،و Tsar Team،و Pawn Storm و Strontium نیز شناخته میشود هک کمیته ملی حزب دموکرات آمریکا و ناتو را در کارنامه خود دارد.

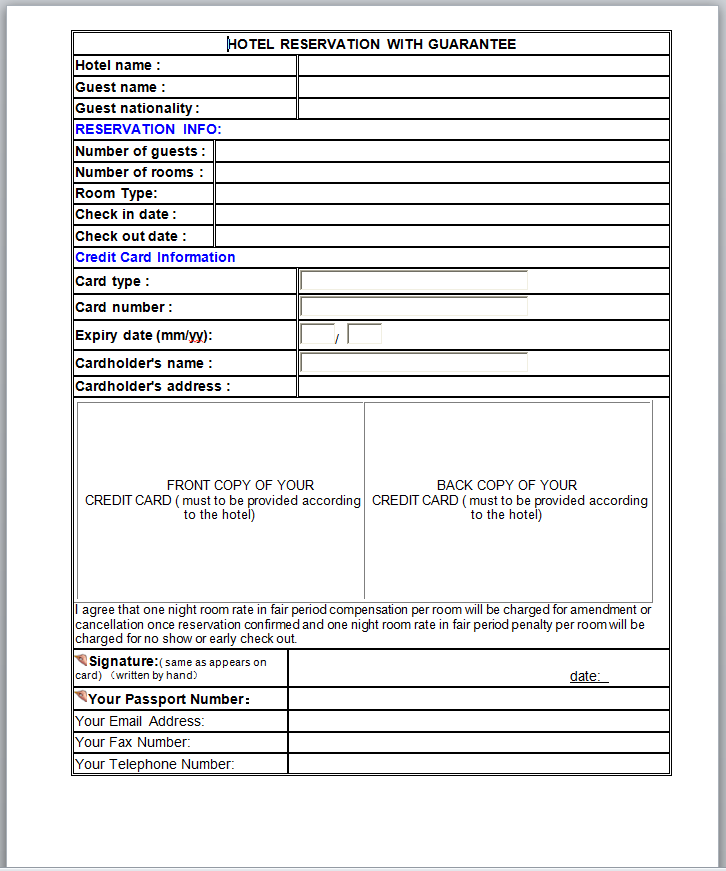

به گزارش شرکت مهندسی شبکه گستر، در جریان حملات اخیر، APT28 با بهرهگیری از تکنیکهای مهندسی اجتماعی اقدام به ارسال ایمیلهایی در ظاهر درخواست رزرو به آن دسته از هتلهایی میکند که میزبان افراد مورد نظر این گروه هستند.

پیوست این ایمیلها نیز فایلی Word است که در درون آن یک ماکروی مخرب جاسازی شده است. در صورت اجرای موفقیتآمیز ماکرو، دستگاه به بدافزار GAMEFISH که از ابزارهای قدیمی مورد استفاده این گروه است آلوده میشود.

در ادامه مهاجمان با استفاده از بدافزار مذکور اقدام به دریافت و اجرای بهرهجوی EternalBlue و ابزار کدباز Responder بر روی دستگاه میکنند.

هر دوی این ابزارها، APT28 را قادر به رخنه به دستگاههای آسیبپذیر هتل از روی نخستین دستگاه آلوده شده میکنند. EternalBlue با بهرهجویی از آسیبپذیری موجود در سرویس SMB و Responder با سوءاستفاده از NetBIOS Name Service عملیات خود را اجرا میکند.

هدف این گروه دست یافتن به شبکه WiFi هتل و اجرای حملات موسوم به مرد میانی به منظور جاسوسی از میهمانان موردنظرشان است.

در سال 2016 نیز APT28 دست به اقدامی مشابه زده بود.

APT28 تنها گروهی نیست که از شبکه WiFi هتلها برای جاسوسی از اهداف خود بهره میگیرد. گروه هک DarkHotel بیش از یک دهه است که با رخنه به هاتاسپاتهای WiFi در هتلهای لوکس، به طور خاص، کارکنان رده بالای شرکتهای تجاری را که میهمان این هتلها هستند هدف قرار میدهد.

در سال 1394 هم گروهی از نفوذگران با استفاده از گونه جدیدی از بدافزار Duqu شبکههای کامپیوتری چندین هتل و دیگر محلهایی که میزبان مذاکرات هستهای ایران با گروه 1+5 بودند را هدف قرار دادند.

مشروح گزارش شرکت FireEye در اینجا قابل دریافت و مطالعه است.