پرداخت باج یک میلیون دلاری توسط شرکت کرهای

به گزارش شرکت مهندسی شبکه گستر، Nayana، شرکت ارائهدهنده خدمات میزبانی وب که دفتر مرکزی آن در کره جنوبی قرار دارد اعلام کرده که در پی آلودگی سرورهایش به باجافزار، در حال پرداخت مبلغ 1 میلیون دلار به باجگیران در ازای بازگردانی فایلهای رمز شده است.

به نظر میرسد که این شرکت در 20 خرداد ماه متوجه آلودگی سرورها به باجافزار شده باشد. دو روز پس از تاریخ مذکور این شرکت وقوع این اتفاق را بر روی سایت خود گزارش کرد.

مهاجمان این باجافزار، در ابتدا، مبلغ 550 بیتکوین، معادل 1.62 میلیون دلار اخاذی کرده بودند. اما ظاهراً پس از دو روز مذاکره با آنها، Nayana موفق به کاهش مبلغ باج به 1 میلیون دلار و قسطبندی پرداخت آن در سه مرحله شده است!

روز شنبه، 27 خرداد ماه، این شرکت از پرداخت دو قسط از باج 1 میلیون دلاری خبر داد. همچنین این شرکت اعلام کرد که فرآیند رمزگشایی فایلها با توجه به حجم بالای آنها ممکن است تا 10 روز به طول بینجامد.

بر اساس توضیحات Nayana در جریان این حمله در مجموع 153 سرور با سیستم عامل Linux که حاوی اطلاعات بیش از 3،400 مشتری این شرکت هستند به باجافزاری با نام Erebus آلوده شدهاند.

در سال گذشته نیز باجافزاری با همین نام دستگاه های با سیستم عامل Windows را هدف قرار داده بود. حال آنکه نمونه شناسایی شده بر روی سرورهای Nayana تنها کامپیوترهای با سیستم عامل Linux را هدف قرار میدهد.

هنوز مشخص نیست که هر دو نسخه این باجافزارها توسط یک فرد یا گروه نوشته شده باشد.

باجافزار Erebus فایلهای با پسوندهای زیر را در سیستم عامل Linux هدف قرار میدهد:

tar, gz, tgz, taz, bz, tbz, bz2, lz, lzma, lz4, contact, dbx, doc, docx, jnt, jpg, mapimail, msg, oab, ods, pdf, pps, ppsm, ppt, pptm, prf, pst, rar, rtf, txt, wab, xls, xlsx, xml, zip, 1cd, 3ds, 3g2, 3gp, 7z, 7zip, accdb, aoi, asf, asp, aspx, asx, avi, bak, cer, cfg, class, config, css, csv, db, dds, dwg, dxf, flf, flv, html, idx, js, key, kwm, laccdb, ldf, lit, m3u, mbx, md, mdf, mid, mlb, mov, mp3, mp4, mpg, obj, odt, pages, php, psd, pwm, rm, safe, sav, save, sql, srt, swf, thm, vob, wav, wma, wmv, xlsb, 3dm, aac, ai, arw, c, cdr, cls, cpi, cpp, cs, db3, docm, dot, dotm, dotx, drw, dxb, eps, fla, flac, fxg, java, m, m4v, max, mdb, pcd, pct, pl, potm, potx, ppam, ppsm, ppsx, pptm, ps, pspimage, r3d, rw2, sldm, sldx, svg, tga, wps, xla, xlam, xlm, xlr, xlsm, xlt, xltm, xltx, xlw, act, adp, al, bkp, blend, cdf, cdx, cgm, cr2, crt, dac, dbf, dcr, ddd, design, dtd, fdb, fff, fpx, h, iif, indd, jpeg, mos, nd, nsd, nsf, nsg, nsh, odc, odp, oil, pas, pat, pef, pfx, ptx, qbb, qbm, sas7bdat, say, st4, st6, stc, sxc, sxw, tlg, wad, xlk, aiff, bin, bmp, cmt, dat, dit, edb, flvv, gif, groups, hdd, hpp, log, m2ts, m4p, mkv, mpeg, ndf, nvram, ogg, ost, pab, pdb, pif, png, qed, qcow, qcow2, rvt, st7, stm, vbox, vdi, vhd, vhdx, vmdk, vmsd, vmx, vmxf, 3fr, 3pr, ab4, accde, accdr, accdt, ach, acr, adb, ads, agdl, ait, apj, asm, awg, back, backup, backupdb, bank, bay, bdb, bgt, bik, bpw, cdr3, cdr4, cdr5, cdr6, cdrw, ce1, ce2, cib, craw, crw, csh, csl, db_journal, dc2, dcs, ddoc, ddrw, der, des, dgc, djvu, dng, drf, dxg, eml, erbsql, erf, exf, ffd, fh, fhd, gray, grey, gry, hbk, ibank, ibd, ibz, iiq, incpas, jpe, kc2, kdbx, kdc, kpdx, lua, mdc, mef, mfw, mmw, mny, moneywell, mrw, myd, ndd, nef, nk2, nop, nrw, ns2, ns3, ns4, nwb, nx2, nxl, nyf, odb, odf, odg, odm, orf, otg, oth, otp, ots, ott, p12, p7b, p7c, pdd, pem, plus_muhd, plc, pot, pptx, psafe3, py, qba, qbr, qbw, qbx, qby, raf, rat, raw, rdb, rwl, rwz, s3db, sd0, sda, sdf, sqlite, sqlite3, sqlitedb, sr2, srf, srw, st5, st8, std, sti, stw, stx, sxd, sxg, sxi, sxm, tex, wallet, wb2, wpd, x11, x3f, xis, ycbcra, yuv, mab, json, ini, sdb, sqlite-shm, sqlite-wal, msf, jar, cdb, srb, abd, qtb, cfn, info, info_, flb, def, atb, tbn, tbb, tlx, pml, pmo, pnx, pnc, pmi, pmm, lck, pm!, pmr, usr, pnd, pmj, pm, lock, srs, pbf, omg, wmf, sh, war, ascx, tif

همچنین از فایلهای ذخیره شده در پوشههای با هر یک از نامهای زیر صرفنظر میکند.

/bin, /boot, /dev, /etc, /lib, /lib64, /proc, /run, /sbin, /srv, /sys, /tmp, /usr, /var, /.gem, /.bundle, /.nvm, /.npm

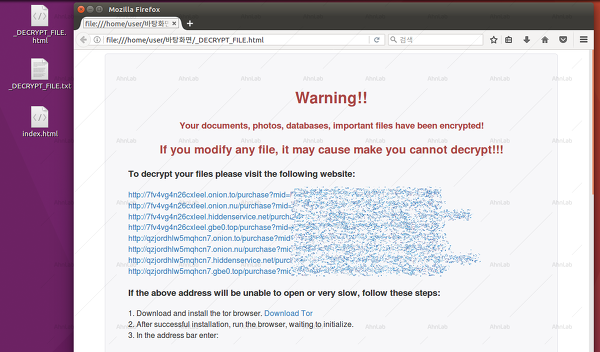

بمحض پایان رمزنگاری، دو اطلاعیه باجگیری با نامهای DECRYPT_FILE.html_ و DECRYPT_FILE.txt_ بر روی دسکتاپ کاربر کپی میشوند.

گفته میشود استفاده Nayana از نسخه های قدیمی و آسیبپذیر Linux،و Apache و PHP، افراد پشت پرده این باجافزار را قادر به آلوده نمودن این سرورها کرده است.