GPAA، باجافزاری برای نجات کودکان؟!

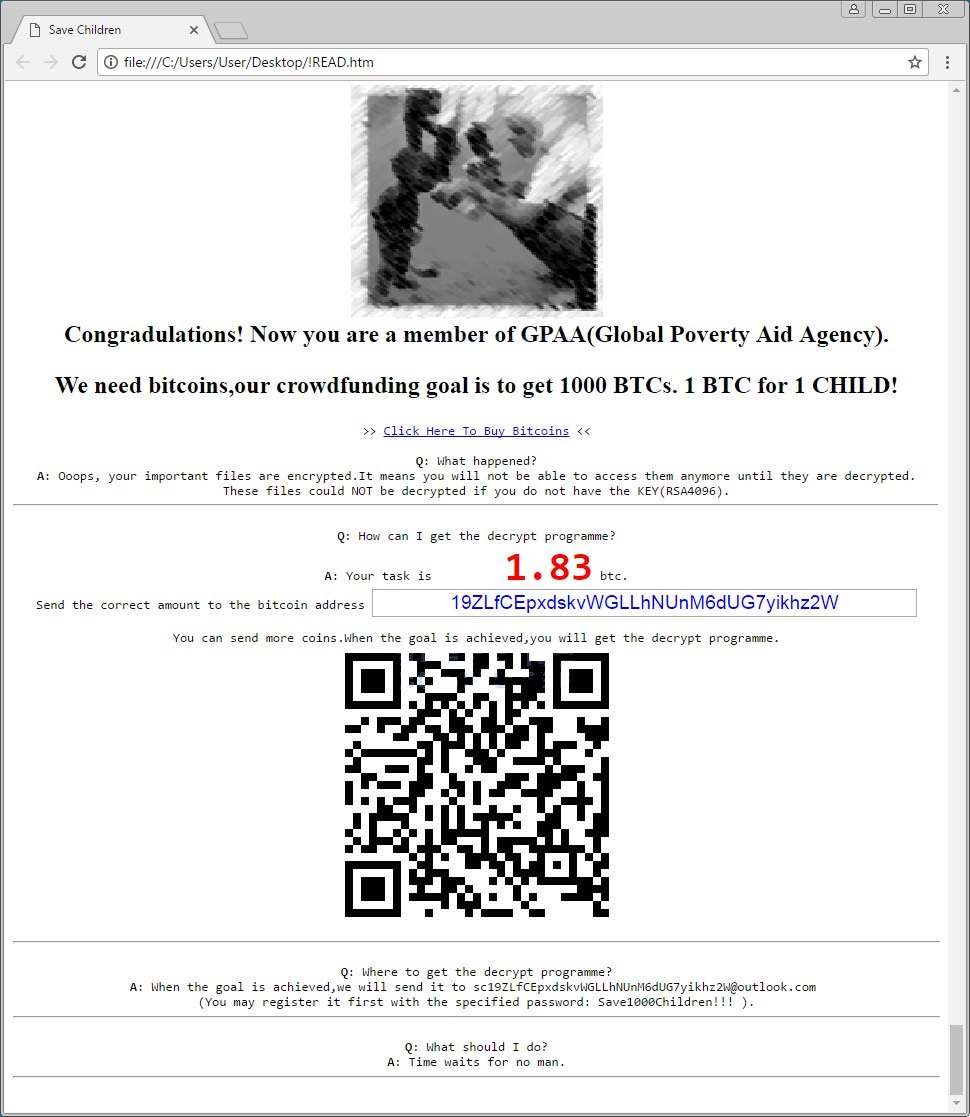

به گزارش شرکت مهندسی شبکه گستر، باجافزار جدیدی شناسایی شده که در اطلاعیه باجگیری (Ransom Note) آن با عنوان “Save Children” ضمن تبریک به قربانی به جهت عضویت در سازمان جهانی کمک به فقر (GPAA) گفته میشود که هدف از کارزار باجافزار جمعآوری 1000 بیتکوین برای نجات کودکان، با شعار هر کودک یک بیتکوین است.

مشخص است که هدف ویروسنویس یا ویروسنویسان این باجافزار فقط اخاذی بوده و از عنوان “نجات کودکان” و سازمان ساختگی GPAA صرفاً برای موفقیت بیشتر در تشویق قربانیان به پرداخت باج استفاده شده است.

باجافزار GPAA فایلهای با هر یک از پسوندهای زیر را هدف قرار میدهد:

.123, .3dm, .3dmap, .3ds, .3dxml, .3g2, .3gp, .602, .7z, .accdb, .act, .aes, .ai, .arc, .asc, .asf, .asm, .asp, .assets, .avi, .backup, .bak, .bat, .bdf, .blendl, .bmp, .brd, .bz2, .c, .c4dl, .catalog, .catanalysis, .catdrawing, .catfct, .catmaterial, .catpart, .catprocess, .catproduct, .catresource, .catshape, .catswl, .catsystem, .cdd, .cgm, .class, .cmd, .config, .cpp, .crt, .cs, .csr, .csv, .dae, .db, .dbf, .dch, .deb, .der, .dif, .dip, .djvu, .doc, .docb, .docm, .docx, .dot, .dotm, .dotx, .dwg, .dxf, .edb, .eml, .fbx, .fla, .flv, .frm, .gif, .gl, .gl2, .gpg, .gz, .h, .hpgl, .hwp, .ibd, .icem, .idf, .ig2, .igs, .ipt, .iso, .jar, .jasl, .java, .jpeg, .jpg, .js, .jsp, .key, .lay, .lay6, .ldf, .library, .m3u, .m4u, .mal, .max, .maxl, .mb, .mdb, .mdf, .mid, .mkv, .mml, .model, .mov, .mp3, .mp4, .mpeg, .mpg, .msg, .myd, .myi, .nef, .obj, .odb, .odg, .odp, .ods, .odt, .onetoc2, .ost, .otg, .otp, .ots, .ott, .p12, .paq, .pas, .pdf, .pem, .pfx, .php, .pl, .png, .pot, .potm, .potx, .ppam, .pps, .ppsm, .ppsx, .ppt, .pptm, .pptx, .ps, .ps1, .psd, .pst, .rar, .raw, .rb, .rtf, .sch, .session, .sh, .sldm, .sldx, .slk, .sln, .snt, .sql, .sqlite3, .sqlitedb, .stc, .std, .step, .sti, .stp, .stw, .suo, .svg, .swf, .sxc, .sxd, .sxi, .sxm, .sxw, .tar, .tbk, .tdg, .tgz, .tif, .tiff, .txt, .unity3d, .uop, .uot, .vb, .vbs, .vcd, .vdi, .vmdk, .vmx, .vob, .vsd, .vsdx, .wav, .wb2, .wk1, .wks, .wma, .wmv, .wrl, .xl, .xlc, .xlm, .xls, .xlsb, .xlsm, .xlsx, .xlt, .xltm, .xltx, .xlw, .xml, .zip, .xmind

با رمزگذاری فایل، نام آن تغییر یافته و عبارت cerber6. به عنوان پسوند جدید به آن الصاق میشود. برای مثال نام و پسوند فایل test.jpg پس از رمزگذاری به 2BiwaFbX6wlPaDSy.cerber6 تغییر مییابد.

بر خلاف بدافزارهای معمول، این باجافزار خود را در هر بار راهاندازی سیستم فراخوانی نکرده و فایلهای اجرایی خود را نیز پس از پایان رمزگذاری از روی سیستم حذف میکند. همچنین هر پوشه ای که حداقل از فایلهای آن رمزگذاری شده باشد فایل اطلاعیه باجگیری با نام READ.htm! کپی میشود.

بر اساس بررسیهای انجام شده توسط یکی از محققان امنیتی، رمزگشایی رایگان فایلهای رمزگذاری شده توسط این باجافزار، حداقل در حال حاضر، امکانپذیر نیست.

در زمستان 95 نیز باجافزاری با نام Popcorn Time شناسایی شد که سازندگان آن ادعا میکردند باج دریافت شده را صرف تهیه غذا، دارو و پناهگاه برای سوریهای آواره از جنگ خواهند کرد.

برای ایمن ماندن از گزند باجافزارها، رعایت موارد زیر توصیه میشود:

- از ضدویروس قدرتمند و بهروز استفاده کنید. توضیح اینکه باجافزار GPAA توسط ضدویروسهای McAfee و Bitdefender به ترتیب با نامهای Artemis!BF58714838ED و Gen:Win32.FileInfector.kmGfa8hwnmfi شناسایی میشوند.

- از اطلاعات سازمانی بهصورت دورهای نسخه پشتیبان تهیه کنید. پیروی از قاعده ۱-۲-۳ برای دادههای حیاتی توصیه میشود. بر طبق این قاعده، از هر فایل سه نسخه میبایست نگهداری شود (یکی اصلی و دو نسخه بعنوان پشتیبان). فایلها باید بر روی دو رسانه دخیرهسازی مختلف نگهداری شوند. یک نسخه از فایلها میبایست در یک موقعیت جغرافیایی متفاوت نگهداری شود.

- با توجه به انتشار بخش قابل توجهی از باجافزارها از طریق فایلهای نرمافزار Office حاوی ماکروی مخرب، بخش ماکرو را برای کاربرانی که به این قابلیت نیاز کاری ندارند با فعال کردن گزینه “Disable all macros without notification” غیرفعال کنید. برای غیرفعال کردن این قابلیت، از طریق Group Policy، از این راهنما و این راهنما استفاده کنید.

- در صورت فعال بودن گزینه “Disable all macros with notification” در نرمافزار Office، در زمان باز کردن فایلهای Macro پیامی ظاهر شده و از کاربر میخواهد برای استفاده از کدهای بکار رفته در فایل، تنظیمات امنیتی خود را تغییر دهد. آموزش و راهنمایی کاربران سازمان به صرفنظر کردن از فایلهای مشکوک و باز نکردن آنها میتواند نقشی مؤثر در پیشگیری از اجرا شدن این فایلها داشته باشد. برای این منظور میتوانید از این دادهنماییها استفاده کنید.

- ایمیلهای دارای پیوست ماکرو را در درگاه شبکه مسدود کنید. بدین منظور میتوانید از تجهیزات دیواره آتش، همچون Sophos بهره بگیرید.

- سطح دسترسی کاربران را محدود کنید. بدین ترتیب حتی در صورت اجرا شدن فایل مخرب توسط کاربر، دستگاه به باجافزار آلوده نمیشود.

- در دوره های آگاهی رسانی شرکت مهندسی شبکه گستر، شرکت کنید. شرکت در این دورهها برای مشتریان فعلی و پیشین شرکت مهندسی شبکه گستر رایگان است.