استفاده EternalRocks از پنج بهرهجوی NSA علاوه بر دو بهرهجوی WannaCry

به گزارش شرکت مهندسی شبکه گستر، محققان، بدافزار جدیدی کشف کردهاند که همانند باجافزار WannaCry با بهرهجویی از آسیبپذیری SMB در بستر شبکه منتشر میشود. اما برخلاف WannaCry که تنها از دو ابزار نفوذ سازمان امنیت ملی آمریکا (NSA) جهت انتشار و اجرا بر روی شبکه استفاده میکند، این بدافزار از هفت ابزار نفوذ فاش شده این سازمان به منظور اجرا و تکثیر خود بهره میگیرد!

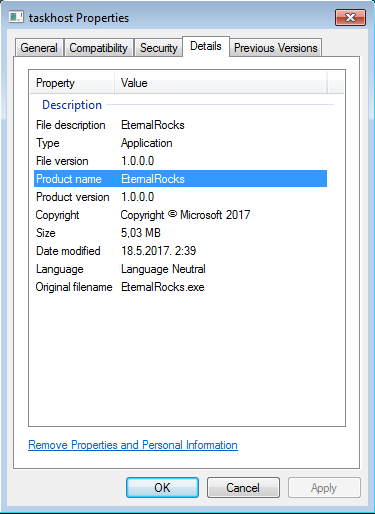

در مشخصات فایل مخرب این بدافزار به نام EternalRocks اشاره شده است. موضوعی که سبب نامگذاری این بدافزار به EternalRocks شده است.

EternalRocks از ابزارهای نفوذ زیر بهرهجویی میکند:

- ETERNALBLUE

- ETERNALCHAMPION

- ETERNALROMANCE

- ETERNALSYNERGY

- SMBTOUCH

- ARCHITOUCH

- DOUBLEPULSAR

EternalRocks از چهار مورد نخست، جهت بهرهجویی از آسیبپذیری SMB استفاده میکند. در حالی که دو مورد آخر، ابزارهایی برای شناسایی دستگاههای آسیبپذیر به SMB تلقی میشوند و این بدافزار نیز به همین منظور از آنها بهره میگیرد.

ماجرای این ابزارها به حدود یک ماه قبل و انتشار اسناد محرمانهای باز میگردد که در جریان آن فایلهای سرقت شده از یک گروه نفوذگر حرفهای با نام Equation – که وابستگی اثبات شدهای به سازمان امنیت ملی دولت آمریکا دارد – توسط گروه Shadow Brokers بر روی اینترنت به اشتراک گذاشته شدند.

به گزارش شرکت مهندسی شبکه گستر، پس از شناسایی هدف آسیبپذیر و رخنه به آن، بدافزار EternalRocks از بهرهجویی دیگر با عنوان DOUBLEPULSAR برای انتشار در سطح شبکه قربانی استفاده میکند.

این در حالی است که در باجافزار WannaCry از ETERNALBLUE برای رخنه اولیه به دستگاه و از DOUBLEPULSAR برای انتشار در سطح شبکه و اینترنت استفاده میشود و بهرهجوهای دیگر نقشی در آن ندارند.

بررسیهای انجام شده نشان میدهد هر چند EternalRocks بسیار پیچیدهتر از WannaCry است اما اثرات مخرب بسیاری کمتری در مقایسه با این باجافزار بجا میگذارد.

اجرای این بدافزار بر روی دستگاه قربانی در فرآیندی دو مرحلهای صورت میپذیرد.

در نخستین مرحله، نرمافزار Tor Client دانلود شده و با سرور فرماندهی خود بر روی شبکه Dark Web ارتباط برقرار میکند.

جالب اینکه در نمونه بررسی شده سرور فرماندهی با تاخیری 24 ساعته به درخواست بدافزار پاسخ میدهد. به نظر میرسد این تاخیر طولانی و غیرعادی برای عبور از سد ابزارهای بررسی بدافزار موسوم به Sandbox لحاظ شده باشد.

همچنین EternalRocks از فایلهایی همنام با WannaCry استفاده میکند که احتمالاً این کار نیز اقدامی در راستای منحرف کردن ابزارهای امنیتی در تشخیص و شناسایی آن است.

تفاوت اصلی دیگر این بدافزار با WannaCry عدم وجود قابلیت Kill Switch در EternalRocks است.

پس از ارسال پاسخ از سوی سرور فرماندهی، مرحله دوم آلودگی آغاز شده و فایل مخربی با نام shadowbrokers.zip بر روی دستگاه اجرا میشود. نویسنده یا نویسندگان EternalRocks تلاشی برای مخفیسازی این نام مشکوک نکردهاند.

در ادامه EternalRocks اقدام به پویش نشانیهای تصادفی IP و حمله به آنها میکند.

هر چند که در نمونه بررسی شده، دستگاه صرفاً به تسخیر مهاجم در میآید و عمل مخرب دیگری حداقل در این نمونه کشف شده گزارش نشده، اما کاملاً مشخص است که EternalRocks میتواند به سلاحی بسیار مخرب تبدیل شود.

به نظر میرسد نویسنده یا نویسندگان EternalRocks، در این نسخه صرفاً قصد آزمایش بدافزار خود را داشتهاند.

هر چند باجافزار WannaCry در مدتی کوتاه، صدمات فراوانی را به کاربران و سازمانها وارد کرد اما حداقل این مزیت را داشت که قربانیان آن همگی به سرعت متوجه آلوده شدن دستگاه خود میشدند. حال آنکه بدافزارهایی همچون EternalRocks قادرند با بهرهجویی از آسیبپذیریهای موجود در سیستم عامل و برنامههای کاربردی برای مدتهایی طولانی اعمال مخربی همچون جاسوسی و سرقت دادهها را بیسروصدا و مخیانه بدون جلب هر گونه توجه اجرا کنند. موضوعی که یکبار دیگر اهمیت نصب بهموقع اصلاحیههای امنیتی را گوشرد میکند.