سرورهای MySQL، هدف باجگیران سایبری

به گزارش شرکت مهندسی شبکه گستر، شرکت GuardiCore خبر داده که بتازگی مهاجمان با اجرای حملاتی گسترده در مدتی کوتاه به صدها سرور MySQL متصل شده و بانک داده آنها را حذف کردهاند. این مهاجمان در ازای بازگرداندن دادهها، از قربانیان مبلغ 0.2 بیتکوین (حدود 200 دلار) را اخاذی میکنند.

تمامی این حملات از سمت نشانی IPو 109.236.88.20 که توسط شرکت WorldStream در کشور هلند میزبانی میشود اجرا شدهاند.

علیرغم یکسان بودن نشانی IP، الگوی اجرای حمله در برخی حملات متفاوت گزارش شده است.

برای مثال در تعدادی از نمونههای بررسی شده، مهاجمان اقدام به ساخت بانک داده جدیدی با عنوان PLEASE_READ کرده و در آن جدولی (Table) با عنوان WARNING را اضافه نمودهاند. جدول مذکور حاوی اطلاعیه باجگیری است.

در حالی که در برخی نمونههای دیگر جدول WARNING در یکی از بانکهای داده موجود اضافه شده است.

بر طبق توضیحات محققان GuardiCore مهاجمان در ادامه محتوای بانک داده هدف قرار گرفته شده را سرقت کرده و سپس اقدام به حذف آنها – بجز جدول Warning – میکنند. ضمن اینکه در برخی نمونههای رصد شده توسط این محققان بدون دانلود محتوا، عملیات حذف انجام شده است.

اطلاعیه باجگیری نیز در تمامی این حملات یکسان نبوده است. در برخی از نمونهها از قربانی خواسته میشود از طریق ایمیل درج شده در اطلاعیه، پرداخت را به مهاجمان اعلام کند.

INSERT INTO PLEASE_READ.`WARNING`(id, warning, Bitcoin_Address, Email) VALUES(‘1′,’Send 0.2 BTC to this address and contact this email with your ip or db_name of your server to recover your database! Your DB is Backed up to our servers!’, ‘1ET9NHZEXXQ34qSP46vKg8mrWgT89cfZoY’, ‘backupservice@mail2tor.com’)

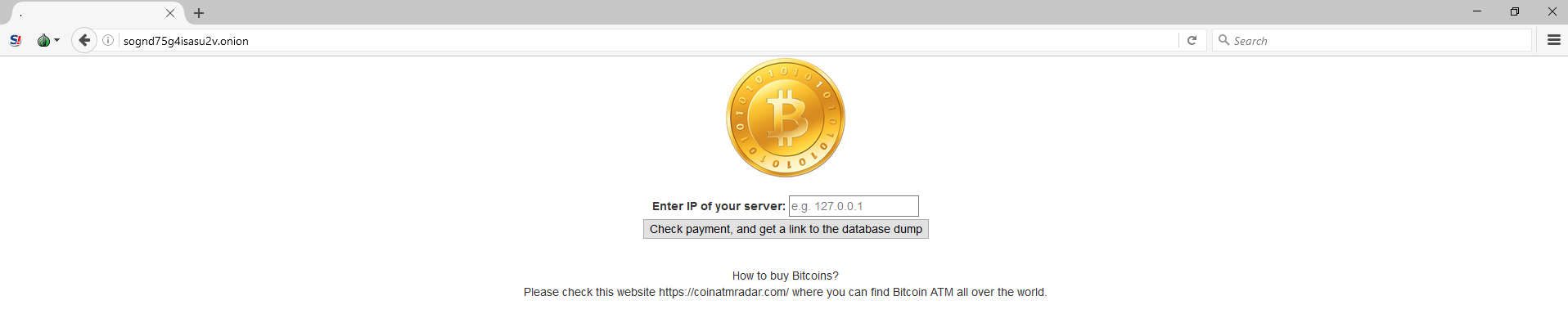

در صورتی که در نمونههایی دیگر از قربانی خواسته میشود تا از طریق ابزار Tor به سایت مهاجمان در شبکه Darknet متصل شده و ادامه کار را از آنجا دنبال کند.

INSERT INTO `WARNING`(id, warning)

VALUES(1, ‘SEND 0.2 BTC TO THIS ADDRESS 1Kg9nGFdAoZWmrn1qPMZstam3CXLgcxPA9 AND GO TO THIS SITE http://sognd75g4isasu2v.onion/ TO RECOVER YOUR DATABASE! SQL DUMP WILL BE AVAILABLE AFTER PAYMENT! To access this site you have use the tor browser https://www.torproject.org/projects/torbrowser.html.en’)

هر چند که بررسی نشانیهای بیتکوین درج شده در اطلاعیههای باجگیری مذکور مشخص میکند که تعدادی واریز به این نشانیها انجام شده اما نمیتوان با اطمینان این واریزها را به قربانیان نسبت داد. این احتمال داده میشود که مهاجمان خود مبالغی را به این نشانیها انتقال داده باشند تا قربانیان با اعتماد بیشتری نسبت به پرداخت باج اقدام کنند.

همانطور که اشاره شد در برخی نمونههای رصد شده مهاجمان پیش از حذف داده ها اقدام به تهیه نسخه پشتیبان نکرده بودند. بنابراین اگر سازمانی به هر دلیلی تصمیم به پرداخت باج بگیرد میبایست قبل از آن از وجود دادهها نزد مهاجمان اطمینان حاصل کند.

همچون همیشه تاکید میشود هیچ تضمینی برای بازگردانی دادهها به حالت اولیه در صورت پرداخت مبلغ اخاذی شده وجود ندارد.

به مدیران سرورهای MySQL توصیه میشود از پیچیده بودن گذرواژه تمامی نامهای کاربری پایگاه داده از جمله root اطمینان حاصل کنند.