TrickBot؛ بدافزار بانکی حرفهای

TrickBot بدافزار بانکی جدیدی است که ساختار و عملکرد آن از جهات بسیاری شبیه بدافزار بانکی معروف Dyreza است. در حالی که گردانندگان بدافزار Dyreza اکنون در زندانی در روسیه روزگار خود را سپری میکنند، نویسندگان TrickBot از حدود دو ماه پیش کاربران بانکهای کشورهای استرالیا، انگلیس، نیوزلند، کانادا و از چند هفته پیش بانکهای آلمانی را هدف قرار دادهاند.

به گزارش شرکت مهندسی شبکه گستر، TrickBot نمونهای از یک بدافزار حرفهای بانکی است که قابلیتهای خاصی را در خود دارد. از جمله مهمترین آنها میتوان به یک روش غیر رایج اجرای حمله Man-in-the-Browser – به اختصار MitB – اشاره کرد.

در حملات MitB بدافزار نصب شده بر روی دستگاه کنترل مرورگر (Browser) را در دست گرفته و به محتوای صفحات وب نمایش داده شده به کاربر دستدرازی میکند. برای مثال هنگام مراجعه به یک سایت مجاز، کاربر چیزی را در صفحه وب مرورگر خود میبیند که در سایت واقعی وجود ندارد.

این روزها، اکثر بدافزارهای پیشرفته بانکی برای جمعآوری اطلاعات حساب بانکی کاربر با اجرای حملات MitB، در زمان مراجعه کاربر به سایت بانکی، کدهایی را در صفحه نمایش داده شده در مرورگر تزریق میکنند. پس وارد کردن اطلاعات توسط کاربر زمانی که بر روی گزینه ارسال / پرداخت کلیک میشود، اطلاعات جمعآوری شده به سرورهای فرماندهی (Command & Control) مهاجمان ارسال میشود.

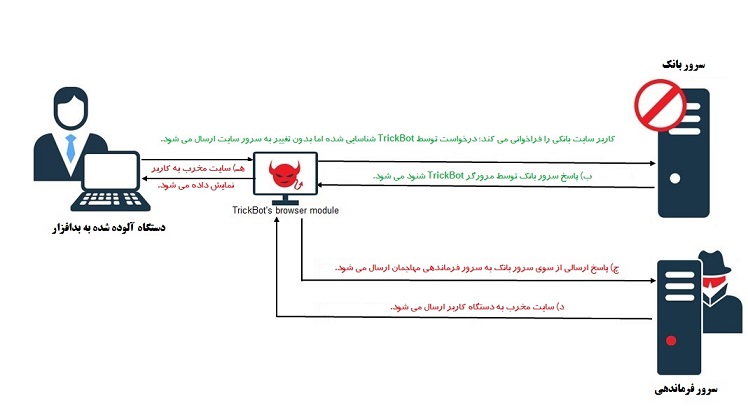

آنچه که TrickBot را از سایر این نوع بدافزارها متمایز میکند نحوه اجرای حمله MitB توسط آن است. روش رایج، دستدرازی بدافزار به کدهای صفحه نمایش داده شده بر روی مرورگر از روی همان دستگاه است؛ حالا آنکه در TrickBot این دستدرازی توسط سرور فرماندهی و نه بدافزار نصب شده بر روی دستگاه انجام میشود. (تصویر زیر)

TrickBot عمدتاً از طریق هرزنامههای با پیوست مخرب و کارزارهای تبلیغات مخرب (Malvertising) – با بهرهگیری از بستهای بهرهجو موسوم به Rig Exploit Kit – دستگاهها را آلوده میکند.

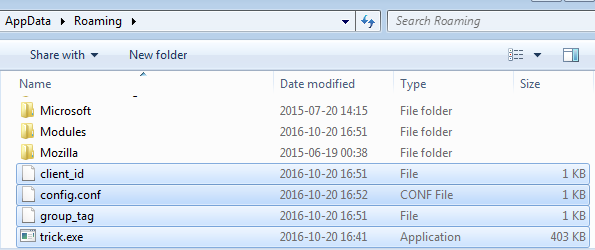

با اجرا شدن بدافزار، نسخهای از آن با نام trick.exe در مسیر %APPDATA% کپی شده و فایل نخست حذف میشود.

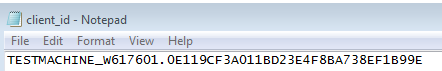

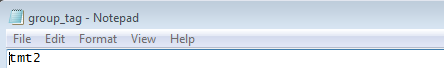

همچنین، دو فایل دیگر با نامهای client_id و group_tag در همان مسیر کپی شده و سپس اجرا میشوند. هدف آنها تخصیص شناسهای به دستگاه آلوده شده و ثبت کارزای است که بدافزار بر روی دستگاه به آن تعلق دارد. محتوای این دو فایل رمزنگاری نشده و بهصورت متن ساده در قالب Unicode ذخیره میشوند.

تصویر زیر نمونهای از محتوای فایل client_id را که بیانگر نام دستگاه تسخیر شده، نسخه سیستم عامل آن و یک رشته ایجاد شده تصادفی بهعنوان شناسه است نشان میدهد.

نمونهای از محتوای group_tag نیز در تصویر زیر قابل مشاهده است.

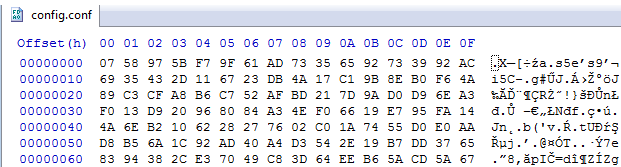

در ادامه فایلی با نام config.conf از سرور فرماندهی مهاجمان دانلود شده و در همان مسیر پیشین کپی میشود. بر خلاف دو فایل قبلی، محتوای config.conf رمزنگاری شده است.

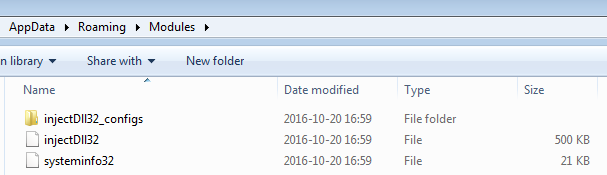

همچنین بدافزار TrickBot، اقدام به ایجاد پوشهای با نام Modules در مسیر %APPDATA% کرده و پس از دریافت فایلهای حاوی کد مخرب جدید از سرور فرماندهی آنها را بهصورت رمزنگاری شده در این پوشه ذخیره میکند.

به گزارش شرکت مهندسی شبکه گستر به نقل از آزمایشگاه Malwarebyte، در یک نمونه بررسی شده، TrickBot اقدام به دانلود فایلهایی با نامهای injectDll32 و systeminfo32 کرده است.

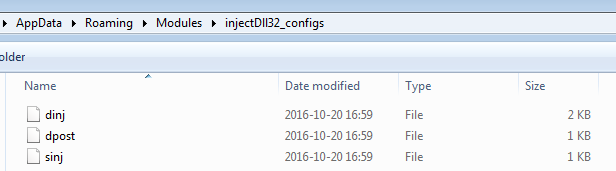

فایلهای جدید ممکن است پوشههایی را نیز ایجاد کرده و تنظیمات خود را در آن ذخیره کنند. الگوی نامگذاری این پوشهها بهصورت module name]_configs] است.

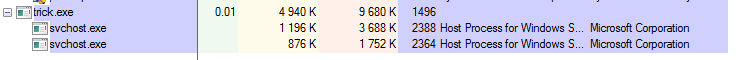

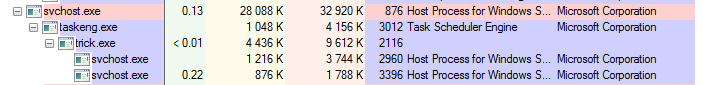

با اجرای فایل trick.exe دو نمونه از فایل مجاز svchost.exe ایجاد میشود.

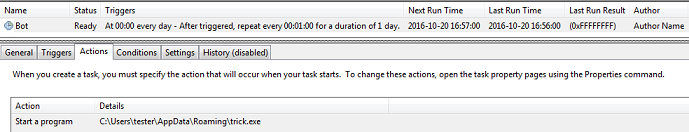

بدافزار با تعریف فرمانی در Windows Task Scheduler خود را بر روی دستگاه قربانی ماندگار میکند. جالب اینکه نویسندگان از نامی گمراهکننده استفاده نکرده و فرمان با نام Bot تعریف میشود!

در صورت از کار انداختن (Kill) پروسه، بدافزار مجدداً از طریق Task Scheduler Engine اجرا میشود.

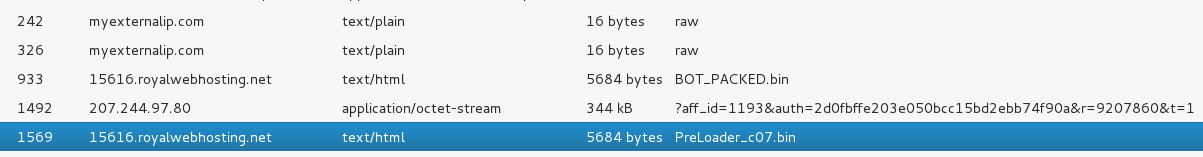

بدافزار از سایت مجاز myexternalip.com برای شناسایی نشانی IP عمومی دستگاه استفاده میکند.

باز هم جالب اینکه بدافزار خود را در قالب یک مرورگر مجاز جا نمیزند و از یکی از نامهای BotLoader و TrickLoader استفاده میکند.

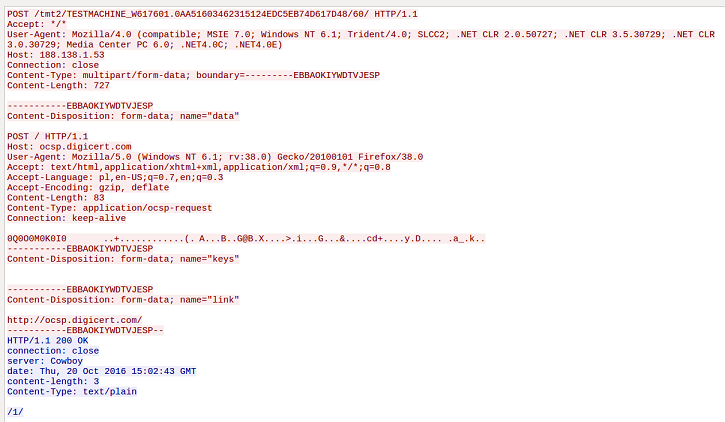

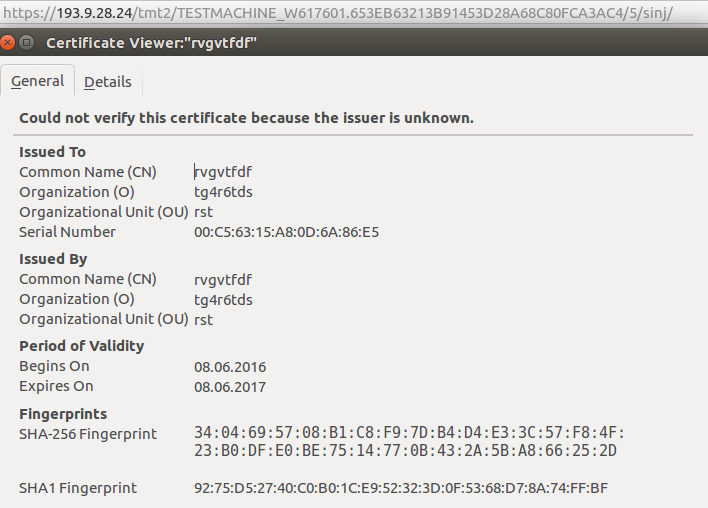

همچنین کلیه ارتباطات با سرور فرماندهی به صورت SSL رمزنگاری شدهاند که نمونهای از آن در تصویر زیر قابل مشاهده است.

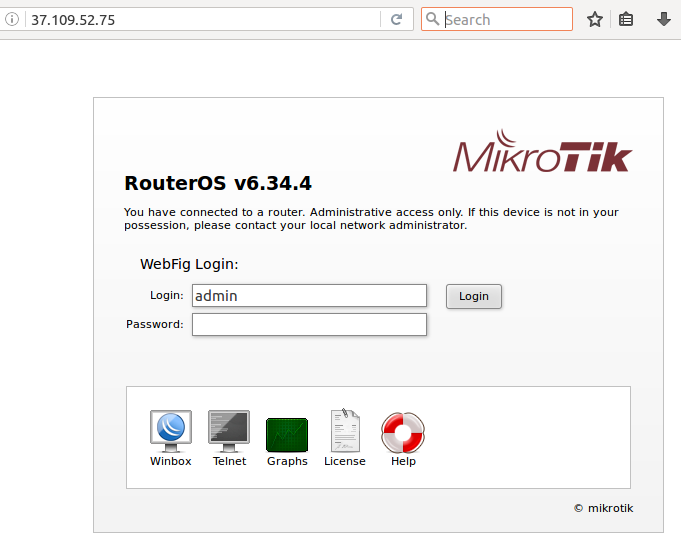

سرورهای فرماندهی این شبکه مخرب روترهای بیسیمی نظیر MikroTik هستند که توسط مهاجمان هک شدهاند. از این روش پیش تر در بدافزار Dyreza نیز استفاده شده بود.

عناوین گواهینامه های HTTPS نیز تصادفی بوده و هیچ تلاشی برای گمراهسازی و استفاده از نامهای غیرمشکوک صورت نگرفته است.

TrickBot به زبان ++C نوشته شده است.

با توجه به بهروزرسانیهای مداوم این بدافزار و همچنین تبحر نویسندگان آن، انتظار میرود دامنه اهداف و قربانیان TrickBot به سرعت افزایش یابد.

بدافزار TrickBot و فایلهای مخرب با آن توسط ضدویروسهای McAfee و Bitdefender با نامهای زیر شناسایی میشوند:

McAfee

– Generic.anf

– RDN/Generic.grp

– GenericRXAM-PQ!F24384228FB4

– GenericRXAL-GB!47D9E7C46492

– RDN/Generic.dx

– RDN/Generic.hbg

– RDN/Generic BackDoor

– RDN/Generic Downloader.x

– Generic.apf

– RDN/Generic PWS.y

Bitdefender

– Trojan.GenericKD.3640339

– Trojan.Generic.19746680

– Backdoor.Agent.ABWI

– Gen:Variant.Trickbot.4

– Generic.Trojan.TrickBot.4774AFFF

– Trojan.Generic.19410709

– Trojan.Trickbot.A

– Trojan.Trick.A

– Gen:Heur.Zygug.2

– Trojan.Generic.19304129

– Trojan.GenericKD.3598332

– Trojan.GenericKD.3785872