باجافزار Mamba، مسبب رایگان شدن سیستم حمل و نقل سانفرانسیسکو

پیشتر در این اتاق خبر به بررسی باجافزاری با نام Mamba که توسط برخی شرکتهای ضدویروس با نام HDDCryptor نیز شناخته میشود پرداختیم. روز جمعه، 5 آذر ماه، مهاجمان از نسخه جدیدی از این باجافزار در حملهای گسترده بر ضد آژانس حمل و نقل شهری سانفرانسیسکو آمریکا استفاده کردند که در نتیجه آن سیستمهای پرداخت این آژانس غیرفعال شدند و برای مدت حدود دو روز حمل و نقل با اتوبوس و قطار در این شهر رایگان شد.

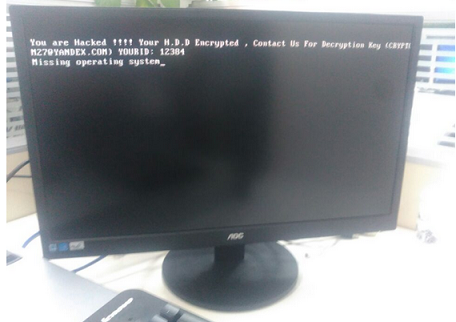

در جریان این حمله 2,112 دستگاه از مجموع 8,565 کامپیوتر این آژانس به باجافزار Mamba آلوده شدند و در زمان راهاندازی شدن هر یک از سیستمها پیامی مشابه تصویر زیر بر روی نمایشگر ظاهر میشد.

باجافزار یا Ransomware گونهای بدافزار است که از راههای مختلف دسترسی به فایلهای کاربر را محدود ساخته و برای دسترسی مجدد، از او درخواست باج میکند.

مهاجمان حمله اخیر در ایمیلی حاوی متن زیر خواسته بودند که برای برگرداندن دادهها مبلغ 100 بیت کوین (حدود 73 هزار دلار) به آنها پرداخت شود.

if You are Responsible in MUNI-RAILWAY !

All Your Computer’s/Server’s in MUNI-RAILWAY Domain Encrypted By AES 2048Bit!

We have 2000 Decryption Key !

Send 100BTC to My Bitcoin Wallet , then We Send you Decryption key For Your All Server’s HDD!!

We Only Accept Bitcoin , it’s So easy!

you can use Brokers to exchange your money to BTC ASAP

it’s Fast way!

این مهاجمان در ایمیلی دیگر تهدید کرده بودند که در صورت عدم تماس آژانس حمل و نقل شهری سانفرانسیسکو با آنها 30 گیگابایت اطلاعات حساس این آژانس از جمله اطلاعات کارکنان را منتشر خواهند کرد:

We Don’t live in USA but I hope Company Try to Fix it Correctly and We Can Advise Them But if they Don’t , We Will Publish 30G Databases and Documents include contracts , employees data , LLD Plans , customers and … to Have More Impact to Company To Force Them to do Right Job!

اما مقامات آژانس حمل و نقل شهری سانفرانسیسکو اعلام کردند که ادعای گردانندگان حمله مبنی بر در اختیار داشتن اطلاعات کذب بوده و این افراد حتی نتوانسته بودند که از سد دیوارههای آتش عبور کنند. همچنین گفته شد که غیرفعال شدن سیستمهای پرداخت تنها یک اقدام احتیاطی برای اطمینان از عدم دستدرازی احتمالی مهاجمان به اطلاعات مسافران بوده است.

به گزارش شرکت مهندسی شبکه گستر، آژانس حمل و نقل شهری سانفرانسیسکو روز دوشنبه، 8 آذر ماه، با انتشار اطلاعیهای اعلام کرد که این آژانس هیچگاه پرداخت باج را در دستور کار نداشته و اطلاعات سیستمهای آلوده شده از طریق نسخههای پشتیبان (Backup) در حال بازگردانی است. این آژانس توضیحی در خصوص نحوه آلوده شدن دستگاهها نداده است.

به نظر میرسد که هدف این مهاجمان از تهدید به انتشار اطلاعات، تلاشی دیگر برای باجگیری در پی آگاهی آنها از وجود نسخههای پشتیبان از اطلاعات رمز شده و نافرجام ماندن اقدامات مخرب آنها بوده است.

بررسی باجافزار Mamba

Mamba بر خلاف باجافزارهای رایج که اقدام به رمز کردن فایلهای کاربر میکنند، دیسک سخت قربانی را رمزگذاری میکند.

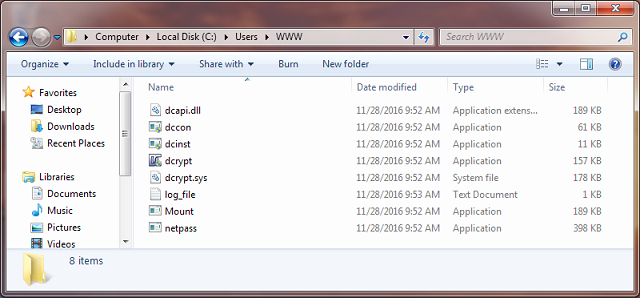

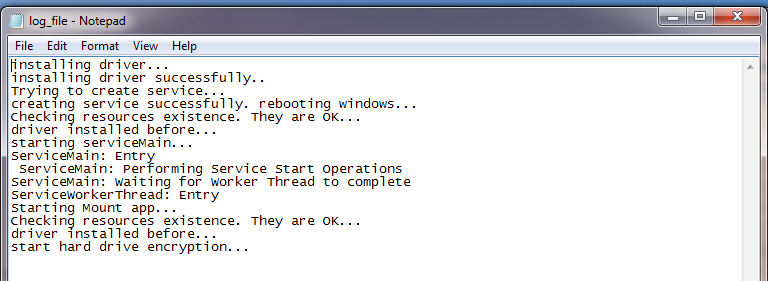

در نخستین نسخه Mamba، باجافزار کاربری با عنوان mythbusters را بر روی دستگاه آلوده شده ایجاد میکرد. در نسخه دوم نام کاربر – احتمالاً به عنوان اقدامی برای عدم شناسایی شدن توسط ابزارهای ضدویروس – به ABCD تغییر کرد. اما در نسخه جدید کاربر جدیدی ساخته نشده و منابع مورد نیاز برای رمزنگاری دیسک سخت و فایلهای موجود در پوشههای اشتراکی در پوشهای با نام WWW در مسیر C:\Users ذخیره میشوند.

در ادامه باجافزار اقدام به رمزنگاری پوشههای اشتراکی که کاربر دستگاه آلوده شده به آنها دسترسی تغییر دادن دارد میکند. این کار از طریق فایلی با نام mount.exe انجام میشود.

در مرحله بعدی سیستم راهاندازی مجدد (Reboot) شده و پس از اجرای فایلهای مورد نیاز، رمزنگاری دیسک سخت دستگاه صورت میپذیرد.

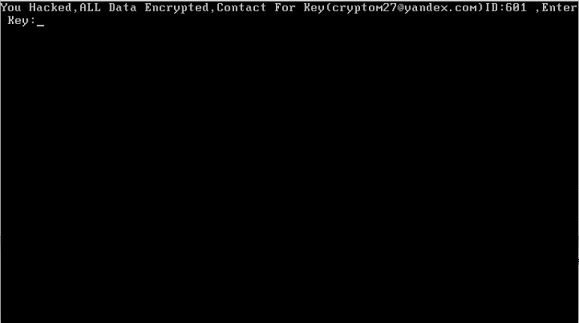

با یک راهاندازی مجدد دیگر، Master Boot Record – به اختصار MBR – جایگزین شده توسط باجافزار که حاوی اطلاعیه پرداخت باج است نمایش مییابد. (تصویر زیر)

همانند گونههای قبلی، برای دسترسی یافتن به اطلاعات دستگاه لازم است که کلید رمزگشایی وارد شود.

فرآیند رمزنگاری باجافزار Mamba، توسط ابزار DiskCryptor انجام میشود. با وجود کدباز (Open Source) بودن این ابزار، نویسندگان Mamba آن را Recompile نکرده و از فایلی با نام dcapi.dll برای نمایش اطلاعیه پرداخت باج استفاده کردهاند.

در نخستین نسخه Mamba فایلها و منابع مورد استفاده باجافزار رمزنگاری نمیشدند. اما از نسخه دوم به بعد از روش سادهای برای رمزنگاری برخی اطلاعات مورد استفاده باجافزار استفاده شده است.

همچنین اولین نسخه باجافزار Mamba در نرمافزار Visual Studio 2012 کامپایل شده بود. اما نسخههای 2 و 3 این باجافزار در نرمافزار Visual Studio 2013 کامپایل شدهاند و قابلیتهای جدیدی نظیر ضد قرنطینه امن (Anti-Sandboxing)، ضدتحلیل، کدبندی نویسهها و همانطور که اشاره شد رمزنگاری ساده منابع مورد استفاده باجافزار به آنها افزوده شده است.

باجافزار Mamba و فایلهای مرتبط با آن که توسط دو شرکت ضدویروس McAfee و Bitdefender مورد بررسی قرار گرفتهاند با نامهای زیر شناسایی میشوند:

McAfee:

– RDN/Ransom

– Ransom-O

– Ransom-Buster!E540C93C2FAE

– Ransom-Buster!ACAB552B5527

– GenericR-IJR!409D80BB9464

– GenericR-IJR!E0358EDB7974

– GenericR-IJR!37C0D7F81F6C

– GenericR-IWP!97EA571579F4

– GenericR-IWP!682CFB092865

– GenericR-IWP!38529ECCA6F8

Bitdefender:

– Gen:Variant.Mikey.53532

– Trojan.GenericKD.3788411

– Gen:Variant.Mikey.53532

– Gen:Variant.Mikey.56419

– Trojan.GenericKD.3785053

– Trojan.GenericKD.3785053

– Trojan.Generic.19365904

– Trojan.GenericKD.3563410

– Gen:Variant.Mikey.53532

– Trojan.GenericKD.3628794

– Trojan.Generic.18772364