انتشار گسترده باج افزار Cerber

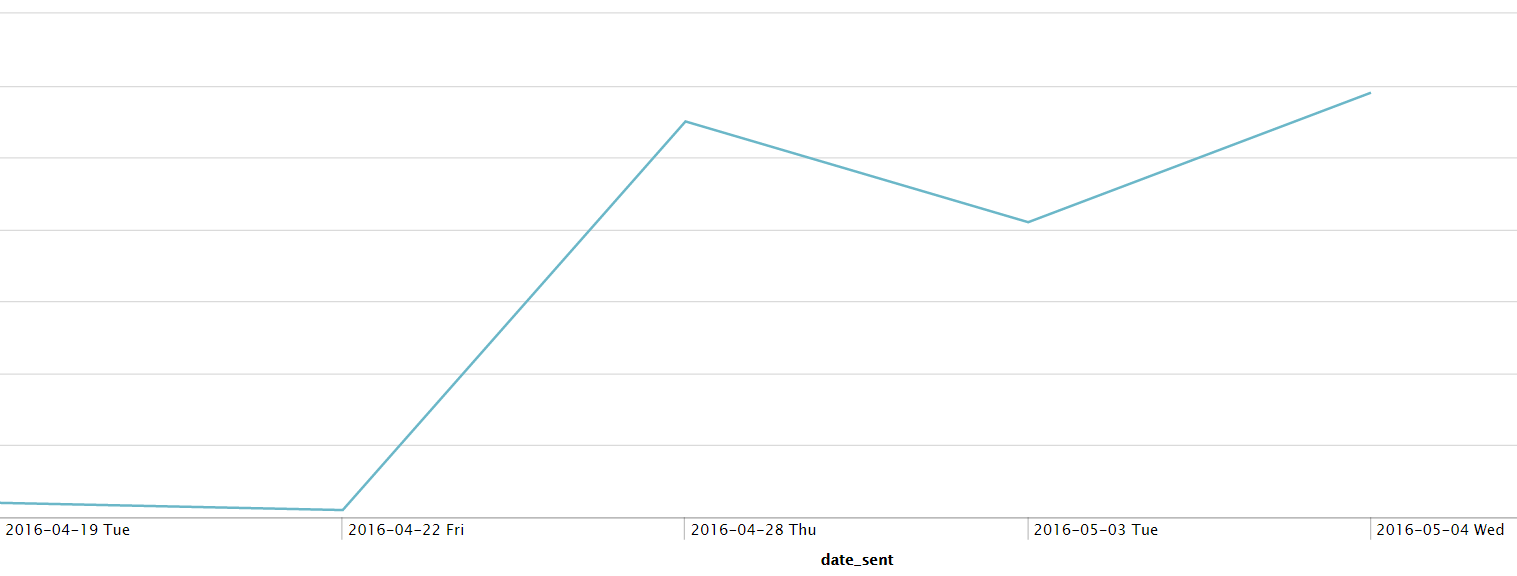

به گزارش شرکت مهندسی شبکه گستر به نقل از شرکت FireEye در طی یک ماه گذشته گونه جدیدی از باج افزار Cerber در حال انتشار است که از روش های پیشرفته ضدتحلیل و فرار از سد نرم افزارها و تجهیزات امنیتی بهره می برد.

Cerber بدافزاری از نوع باج افزار (Ransomware) است که نخستین گونه آن در اسفند سال گذشته شناسایی شد. این باج افزار نیز همانند بسیاری از همنوعان خود از ماکروهای تزریق شده در فایل های Word یا Excel استفاده کرده و از طریق هرزنامه ها (Spam) منتشر می شود.

در گونه جدید، ماکروی تزریق شده در فایل پیوست، یک فایل VBScript را از اینترنت دانلود کرده و آن را در مسیر %appdata% کپی می کند. تفاوت این روش با گونه های قبلی در آن است که بجای درج کدهای مخرب در ماکروی فایل پیوست، ماکرو تنها حاوی یک کد دانلود کننده فایل است. این کار به منظور مسدود نشدن ایمیل در درگاه شبکه قربانی – در نتیجه پویش شدن پیوست ایمیل توسط دیواره های آتش – انجام می گیرد.

همچنین فایل VBScript دانلود شده حاوی کدهایی است که تحلیل عملکرد آن را تا حدودی دشوار می کند. برخی از روش های ضدتحلیل استفاده شده در این گونه بشرح زیر است:

- معرفی چندین “متغیر” (Variable) که از آنها در کد اصلی استفاده نشده است.

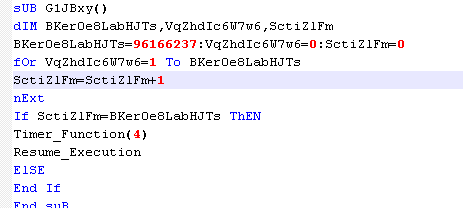

- استفاده از یک “حلقه” (Loop) برای ایجاد تأخیر (شکل زیر)؛ این حلقه، مقدار یک متغیر را از 1 به 96166237 افزایش می دهد. هدف از این روش فریب دادن سیستم های تحلیلگر بدافزار است.

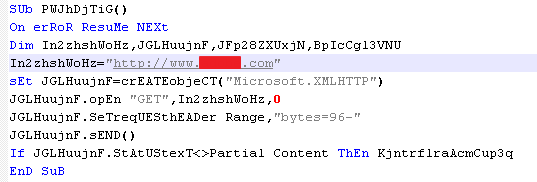

پیش از دانلود کد Cerber، فایل VBScript برقراری ارتباط را بررسی می کند. برای این منظور فایل VBScript یک HTTP Range Request را به یک سایت بی خطر ارسال می کند.

فایل VBScript بدنبال عبارت “Partial Content” در پاسخ دریافت شده می گردد؛ بر اساس توضیحات RFC7233 پاسخ کامل این درخواست، عبارت “206 Partial Content” است. اگر پاسخ دریافت شده صحیح نباشد، کد VBScript تابعی حاوی یک حلقه بی نهایت را فراخوانی می کند. بدین ترتیب اجرا بدون برقراری اینترنت انجام نمی شود.

پس از آنکه فرآیند بررسی برقراری اینترنت به پایان رسید، فایل VBScript یک HTTP Range Request دیگر را برای دریافت یک فایل JPG از نشانی زیر ارسال می کند:

hxxp://bsprint[.]ro/images/karma-autumn/bg-footer-bottom.jpg?ObIpcVG=

در بخش Range Header درخواست مقدار “-bytes=11193” آمده است. بر این اساس، سرور وب تنها آن بخش از فایل JPG که آفست آنها از 11,193 شروع می شود باز می گرداند.

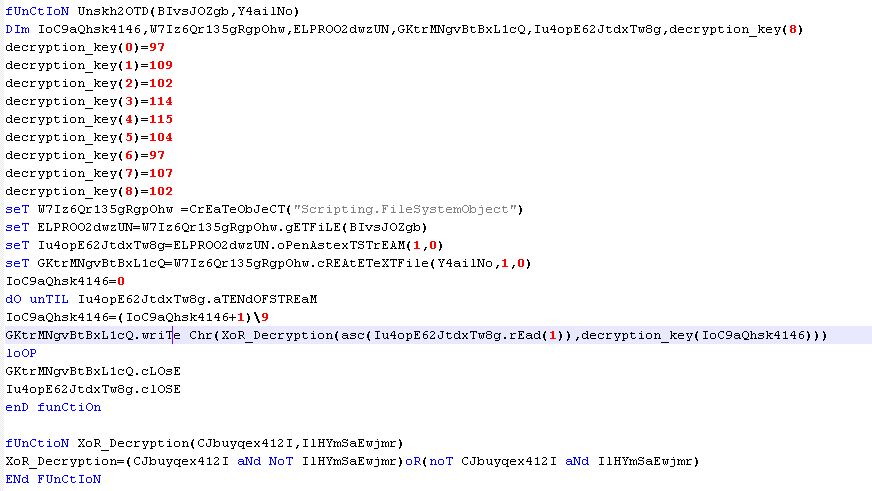

محتوای پاسخ دریافت شده با کلید “amfrshakf”وXOR می شود. شکل زیر بخشی از کد را که وظیفه این رمزگشایی را بر عهده دارد نشان می دهد.

از این روش دریافت فایل، پیش تر در بدافزارهای Dirdex و Ursnif نیز استفاده شده بود.

به گزارش شرکت مهندسی شبکه گستر به نقل از شرکت FireEye، روش های ضدتحلیل مشابه ای نیز برای فایل VBScript دانلود شده استفاده شده است.

عملکرد گونه جدید باج افزار Cerber تغییر چندانی نسبت به گونه های پیشین نداشته است. همچون گونه های پیشین “cerber.” به انتهای فایل های رمز شده اضافه می شود.

همچنین محققان شرکت FireEye شواهدی مبنی بر وجود بخش Spambot در این باج افزار یافته اند. اما به گفته این محققان بنظر می رسد که این Spambot فعلاً در مراحل آزمایشی قرار دارد.

توصیه های همیشگی برای ایمن ماندن از گزند باج افزارها:

- از ضدویروس قدرتمند و به روز استفاده کنید. توضیح اینکه نسخه جدید باج افزار CryptXXX با ضدبدافزارهای McAfee و Bitdefender بترتیب با با نام های RDN/Generic.com و Trojan.GenericKD.3205915 شناسایی می شود.

- از اطلاعات سازمانی بصورت دوره ای نسخه پشتیبان تهیه کنید. پیروی از قاعده ۱-۲-۳ برای داده های حیاتی توصیه می شود. بر طبق این قاعده، از هر فایل سه نسخه می بایست نگهداری شود (یکی اصلی و دو نسخه بعنوان پشتیبان). فایلها باید بر روی دو رسانه دخیره سازی مختلف نگهداری شوند. یک نسخه از فایلها می بایست در یک موقعیت جغرافیایی متفاوت نگهداری شود.

- با توجه به انتشار بخش قابل توجهی از باج افزارها از طریق فایل های نرم افزار Office حاوی Macro آلوده، بخش Macro را برای کاربرانی که به این قابلیت نیاز کاری ندارند با فعال کردن گزینه “Disable all macros without notification” غیر فعال کنید. برای غیرفعال کردن این قابلیت، از طریق Group Policy، از این راهنما استفاده کنید.

- در صورت فعال بودن گزینه “Disable all macros with notification” در نرم افزار Office، در زمان باز کردن فایل های Macro پیامی ظاهر شده و از کاربر می خواهد برای استفاده از کدهای بکار رفته در فایل، تنظیمات امنیتی خود را تغییر دهند. آموزش و راهنمایی کاربران سازمان به صرف نظر کردن از فایل های مشکوک و باز نکردن آنها می تواند نقشی مؤثر در پیشگیری از اجرا شدن این فایل ها داشته باشد.

- ایمیل های دارای پیوست Macro را در درگاه شبکه مسدود کنید. بدین منظور می توانید از تجهیزات دیواره آتش، همچون Sophos UTM بهره بگیرید.

- سطح دسترسی کاربران را محدود کنید. بدین ترتیب حتی در صورت اجرا شدن فایل مخرب توسط کاربر، دستگاه به باج افزار آلوده نمی شود.

- در دوره های آگاهی رسانی شرکت مهندسی شبکه گستر، نظیر “گروگان گرفته نشوید” شرکت کنید.