روش جدید بدافزار Dridex برای سرقت اطلاعات بانکی

به گزارش شرکت مهندسی شبکه گستر، نتایج تحقیقات انجام شده توسط گروه X-Force شرکت IBM نشان می دهد که آخرین نسخه از بدافزار بانکی Dridex از روش DNS Cache Poisoning برای هدایت کاربران به سایت های جعلی بهره می برد.

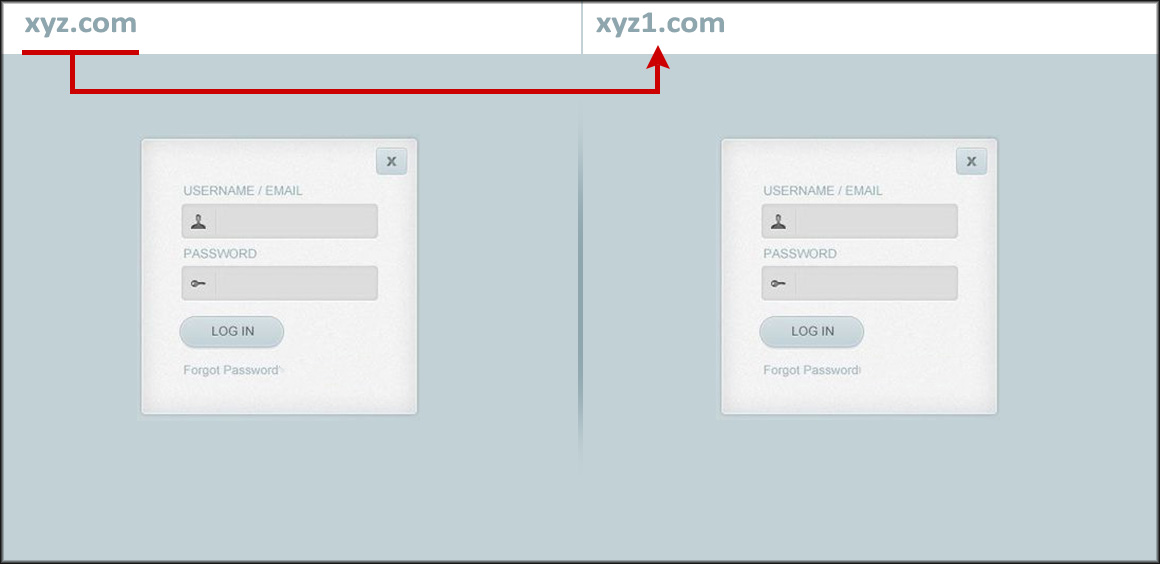

در DNS Cache Poisoning مهاجم نشانی IP یک سایت جعلی را بعنوان نشانی سایت اصلی در کاشه سرور DNS تزریق می کند. بدین ترتیب، زمانی که سایت اصلی در مرورگر فراخوانی می شود DNS سایت جعلی را به کاربر باز می گرداند.

بنابراین در این نوع حمله، حتی اگر کاربر خود نشانی سایت بانکی را بدرستی وارد کند باز به سایتی جعلی هدایت می شود که ظاهری مشابه سایت اصلی دارد و در آنجا از کاربر خواسته می شود اطلاعات اصالت سنجی بانکی خود را برای دسترسی به سامانه وارد کند.

با وارد کردن اطلاعات و کلیک بر روی دگمه مربوطه در صفحه سایت جعلی توسط قربانی، این اطلاعات به سرورهای فرماندهی گردانندگان Dridex ارسال می شود.

بر طبق توضیحات گروه X-Force، گردانندگان Dridex با معطل کردن قربانی با روش های مهندسی اجتماعی اقدام به بررسی صحیح بودن اطلاعات وارد شده توسط قربانی کرده و در صورت نیاز به اطلاعات بیشتر با نمایش فیلدهای دیگر، قربانی را وادار به وارد کردن آن اطلاعات می کنند.

در صورت موفق شدن نفوذگران در جمع آوری اطلاعات صحیح، با اتصال به سایت اصلی اقدام به انتقال پول به حساب قاطر پول می کنند.

محققان X-Force معتقدند نویسندگان Dridex ایده قابلیت جدید را از بدافزار بانکی دیگری با نام Dyre گرفته اند. با این تفاوت که Dyre از روش DNS Local Proxy برای این منظور استفاده می کرده است.

همچنین این محققان اعلام کرده اند سایت های 13 بانک انگلیسی هدف نسخه جدید این بدافزار قرار گرفته اند.

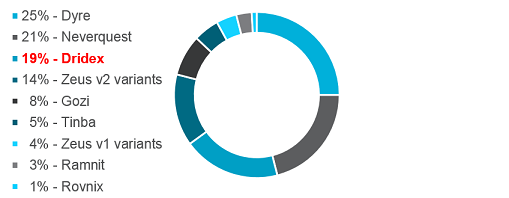

علیرغم تلاش های نهادهای قانونی در متلاشی کردن سرورهای فرماندهی Dridex در مهر ماه امسال این بدافزار همچنان در حال جولان دادن است. بر طبق آمار شرکت IBM، سهم بدافزار Dridex در بین 10 بدافزار اول بانکی سال 2015 میلادی، 19 درصد بوده است.

نسخه جدید Dridex توسط ضدویروس های McAfee و Bitdefender، بترتیب با نام های RDN/Generic BackDoor و Trojan.Generic.15680608شناسایی می شود.