Adwind، درب ورودی نفوذگران

Adwind بدافزاری از نوع درب پشتی (Backdoor) است که بسترهایی را که از فایل های Java پشتیبانی می کنند هدف قرار می دهد. بعد از اجرا شدن فایل مخرب JAR.، بدافزار خود را بی سروصدا نصب کرده و از طریق یک درگاه از پیش تعیین شده با نفوذگر ارتباط از راه دور برقرار می کند.

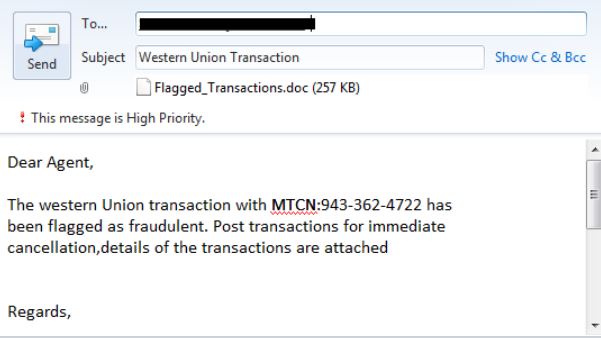

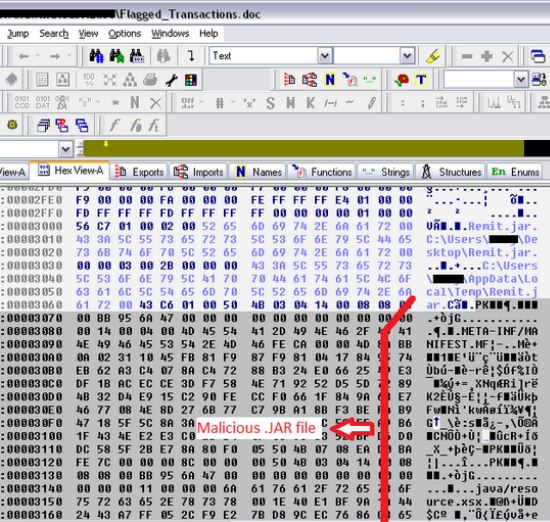

به گزارش شرکت مهندسی شبکه گستر به نقل از شرکت امنیتی McAfee، بدافزار Adwind از طریق هرزنامه ها منتشر می شود. برای مثال، در نمونه زیر، فایل مخرب JAR در یک فایل MS Word جاسازی شده است.

با باز شدن فایل DOC توسط کاربر، کد مخرب اجرا و درب پشتی بر روی دستگاه نصب می شود.

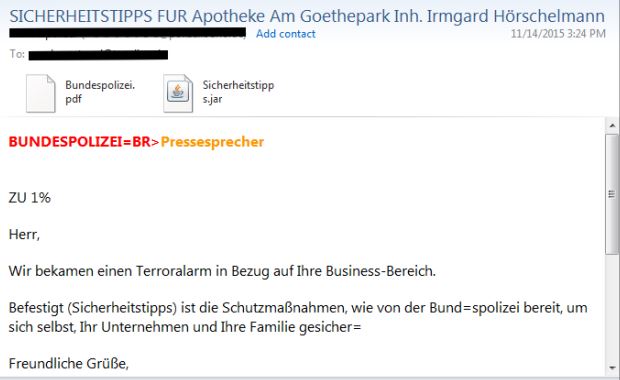

در نمونه ای دیگر، فایل JAR در کنار یک فایل PDF به ایمیل پیوست شده است.

عناوین این هرزنامه ها متفاوت بوده و دائماً در حال تغییر هستند. برخی عناوین استفاده شده بشرح زیر می باشد:

- ***SPAM*** Re: Payment/TR COPY-Urgent

- credit note for outstanding payment of Invoice

- Fwd: //Top Urgent// COPY DOCS

- Re:Re: Re:Re:Re TT copy & PIs with Amendments very urgent…

- PO#939423

- Western Union Transaction

به همین ترتیب نام فایل های مخرب JAR نیز متغیر هستند. تعدادی از نمونه های مشاهده شده عبارتند از:

- Shipment_copies (2).jar

- FUD FIle.jar

- PO 8324979(1).jar

- Shipping Documents.jar

- Telex Copy.jar

- INSTRUCTIONCZ121.jar

- Order939423.jar

- Payment TT COPY.jar

- SCAN_DRAFT COPY BL,PL,CI.jar

- Enquiries&Sample Catalog CME-Trade.jar

- Transaction reciept for reconfirmation.xslx.jar

- P-ORD-C-10156-124658.jar

- Proforma Invoice…jar

- TT APPLICATION COPY FORM.jar

- Dec..PO.jar

- Credit_Status_0964093_docx.jar

به گزارش شرکت مهندسی شبکه گستر به نقل از شرکت امنیتی McAfee، در حال حاضر گونه های مختلفی از Adwind در حال انتشار هستند.

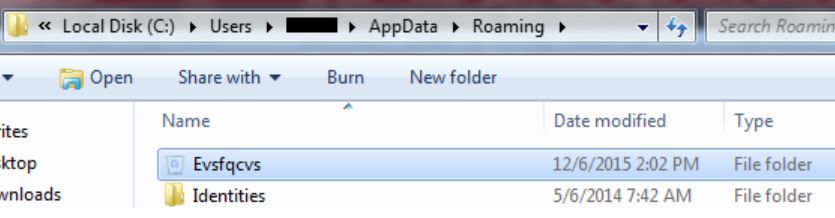

این بدافزار بمحض اجرا شدن، خود را در مسیر زیر کپی می کند:

%AppData%\[random folder name]\[random file name].jar

برخی گونه های این بدافزار، فایل را با پسوندی تصادفی در مسیر مذکور ایجاد می کنند.

در ادامه Adwind با اجرای فرمان attrib، پوشه و فایل ایجاد شده را در حالت مخفی و فقط خواندنی قرار می دهد.

![]()

![]()

در نهایت بدافزار فایل را اجرا کرده و کلید زیر را در Registry ایجاد می کند.

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run] “[random value name”=”[Java Runtime Environment directory]\jawaw.exe” – jar “%AppData%\[random folder name]\[random filename].jar”

هدف از ایجاد این کلید، اجرای خودکار فایل بدافزار با هر بار راه اندازی سیستم است.

نویسندگان Adwind، برای مخفی ساختن عملکرد بدافزار از دید تحلیلگران و مهندسان بدافزار، بخش اصلی فایل اجرایی و فایل حاوی تنظیمات آن را با یکی از الگوریتم های DES،و RC4 و یا RC6 رمزنگاری می کنند. این بدافزار در حین نصب خود را رمزگشایی می کند.

بسته به افزایه های استفاده شده در هر گونه، Adwind نفوذگر را قادر به اجرای برخی یا تمامی فرامین زیر می کند:

- تصویربرداری از صفحه

- دانلود فایل های دیگر و اجرای آنها

- تغییر و حذف برخی فایل ها

- برگرداندن برخی فایل های بر روی دستگاه قربانی

- ثبت کلیدهای فشرده شده توسط کاربر

- دسترسی به به دوربین دستگاه

- کنترل موشواره و صفحه کلید کاربر

- به روز رسانی خود

جزییات بیشتر در خصوص این بدافزار از اینجا قابل دریافت است.