انتشار باج افزار LowLevel04 از طریق RDS

سایت Bleeping Computer از انتشار باج افزاری جدید با عنوان LowLevel04 خبر داده که اقدام به رمزنگاری فایل ها با الگوریتم Advanced Encryption Standard می کند. LowLevel04 برای رمزگشایی فایل ها از کاربر 4 بیت کوین اخاذی می کند.

به گزارش شرکت مهندسی شبکه گستر به نقل از سایت Bleeping Computer، گردانندگان این باج افزار با هدف قرار دادن سرورهای با بخش Remote Desktop Services فعال می کوشند تا با اجرای حملات سعی و خطا (Brute Force) به آنها متصل شده و آنها را به LowLevel04 آلوده کنند. استفاده از گذرواژه های قدرتمند، می تواند دستگاه ها را برابر این نوع روش انتشار محافظت کند.

با اجرا شدن فایل مخرب، باج افزار اقدام به شناسایی تمامی درایوها از جمله درایوهای شبکه ای کرده و فایل های با پسوندهای زیر را رمزنگاری می کند:

.3fr,.dbf,.dcr,.dwg,.doc,.der,.erf,.eps,.jpg,.mp3,.mp4,.mef,.mrw,.mdf,.bay,.bck,.bkp,.bcp,.cdr,.mid,.nef,

.mdb,.jpeg,.indd,.docx,.docm,.pfx,.raw,.rwl,.opd,.odm,.odc,.orf,.odb,.pdd,.pdf,.pst,.ppt,.rtf,.rw2,.odt,

.ods,.pem,.sql,.xls,.xml,.xlk,.wpd,.wav,.wb2,.wps,.x3f,.zip,.xlsb,.arw,.bmp,.cer,.crw,.cr2,.crt,.dxf,.r3d,.srf,

.sr2,.srw,.p12,.p7b,.p7c,.ptx,.pef,.png,.psd,.php,.rar,.raf,.xlsx,.xlsm,.exe,.bad,.lpa,.sys,.dll,.msi,.ie5,.ie6,

.ie7,.ie8,.ie9,.ini,.inf,.lnk,.scr,.com,.ico,.desklink,.mapimail,.search-ms,.automaticDestinations-ms,

.bkup,.database,.backup,.zip,.nrw,.dat,.dxg,.dng,.pptx,.pptm,.jpe,.kdc,

LowLevel04 عبارت .oorr را به ابتدای نام فایل رمز شده اضافه می کند.

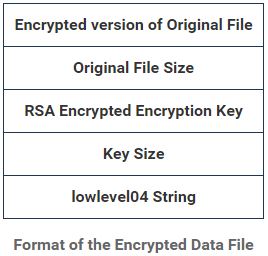

فایل رمزنگاری شده حاوی لایه هایی از اطلاعات است که هنگام رمزگشایی مورد استفاده قرار می گیرند. لایه های فایل رمزنگاری شده جدید شامل محتوای رمز شده فایل اصلی، اندازه فایل اصلی، کلید رمزنگاری، اندازه کلید و در نهایت عبارت LowLevel04 است که مورد آخر نشان می دهد که فایل توسط این باج افزار خاص رمزنگاری شده است.

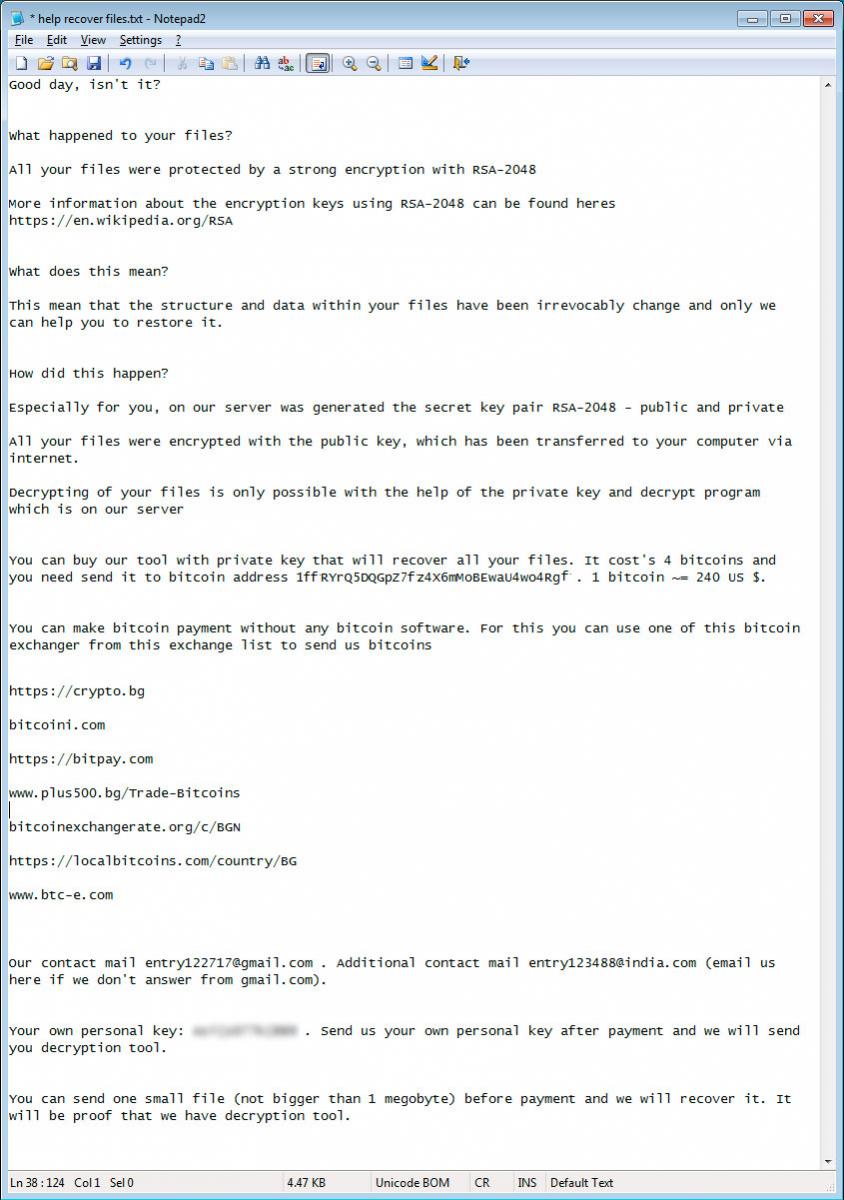

در هر پوشه ای که فایل رمزشده در آن وجود دارد فایلی با نام help recover files.txt ایجاد می شود. این فایل حاوی دستورالعمل برای پرداخت باج است. نشانی های ایمیلی که در حال حاضر توسط ویروس نویسان استفاده می شوند entry122717@gmail.com و entry123488@india.com هستند. متن این فایل در تصویر زیر نمایش داده شده است.

پس از اتمام فرآیند رمزنگاری، باج افزار اقدام به پاکسازی و حذف فایل های موقت ایجاد شده می کند. ضمن اینکه لاگهای بخش های Application،وSecurity و System سیستم عامل Windows را نیز با اجرای فرامین زیر حذف می کند:

wevtutil.exe cl Application

wevtutil.exe cl Security

wevtutil.exe cl System

خبر خوب در مورد این باج افزار اینکه LowLevel04 فایل های Shadow Volume Copies را حذف نمی کند. ضمن اینکه حذف فایل ها هم به صورت غیرقابل بازگشت انجام نمی شود. بنابراین احتمال امکان بازگرداندن موفقیت آمیز فایل ها با ابزارهای بازیابی وجود دارد.