ویروس W32/Rotinom

دیگر زمان آن گذشت که هر ویروس دارای یک عملکرد مشخصی باشد که ویروس نویس برای آن در نظر گرفته است. ویروس نویسان امروزی به معنای واقعی کلمه با هم همکاری کرده و از تجربیات یکدیگر به نحو احسن استفاده می کنند. با این مقدمه نباید تعجب کنیم اگر بفهمیم ویروس W32/Rotinom عملکرد “کرم” (Worm) داشته باشد و در عین حال همچون جاسوس(Spyware) خبره ای، یک کپی از فایلهای کاربر را در جایی از دستگاه ذخیره نماید. فایل های سرقت شده معمولاً از روی دیسک های قابل حملی که به دستگاه متصل می شوند، برداشته شده و درهنگام وصل شدن دستگاه به اینترنت، برای نویسنده ویروس فرستاده می شوند. به بیان دیگر این ویروس تمام اطلاعات کاربری که دستگاهش آلوده شده است را دیـده بانی (Monitor) می کند و به همین خاطر اگر کلمه Monitor را برعکس بخوانیم، به نام این ویروس یعنی Rotinom می رسیم. پیش از این هم در برخی از موارد برای نامگذاری ویروسها از حروف بهم ریخته کلماتی استفاده شده که به دلایلی مرتبط با عملکرد ویروس بوده است. مانند ویروس Nimda که برعکس کلمه Admin است و سالها قبل به جان رایانه ها در اقصی نقاط دنیا افتاده بود.

اولين نمونه ويروس Rotinom، در اواخر تیرماه سال جاری مشاهده و سپس یک گونه دیگر از آن در اواخر مردادماه کشف شده است. گرچه به خاطر انتشار کم آن در دنیا به این ویـروس درجـه خطـر کـم (Low) داده شـده است، اما نمونه هایی از این ویروس در ایران هم مشاهده شده است. جالب اینجاست که برخی از شرکتهایی که در ایران به این ویروس آلوده شده اند، به اینترنت وصل نبوده اند و در نتیجه ویروس از طریق دیسک های قابل حمل USB ( مانند Flash Disk) به شبکه وارد شده است. در اینجاست کـه لزوم کنترل تجهیزات سخت افزاری، از جمله ابـزارهـای ذخیره سازی قابل حمل تـوسط نرم افزارهای ویـژه حس می گردد. استفاده از ایـن نـرم افـزارهـا (مانند نرم افزار McAfee Device Control یا مشابه آن) امروزه از شکل تشریفات به ضرورت تبدیل شده است.

با این تفاصیل می توانیم ويروس W32/Rotinom را در خانواده ويروسهای “خوداجرا” ((Autorun هم قرار دهیم. اينگونه ويروسها، پس از اجرا شدن، فايلی را به نام autorun.infا در ريشه درايوهای ديسک سخت (درايوهای C و D و …) و ابزارهای ذخيره سازی USB (در صورت وجود) ايجاد می کنند. درون اين فايل، نام فايل اجرايی ويروس مانند update.exe آورده شده است. پس از آن، کامپيوتر آلوده می تواند هر حافظه فلش را نيز که به آن کامپيوتر وصل می شود، آلوده سازد.

همچنين اين ويروس از طريق پوشه های به اشتراک گذاشته شده بر روی شبکه نيز اقدام به تکثير خود می کند. به عبارت دیگر، با کپی کردن خود در شاخه های اشتراکی (Share) ساير دستگاه های شبکه، آنها را هم در معرض آلودگی قرار می دهد. به اين صورت که اگر در شبکه، درايو C: دستگاهی برای کامپيوتر آلوده قابل دسترسی باشد، کافی است دو فايل autorun.inf و update.exe در ريشه آن کپی شود تا بعد از راه اندازی دستگاه، کاربر با کليک کردن بر روی درايو C: آلوده شود.

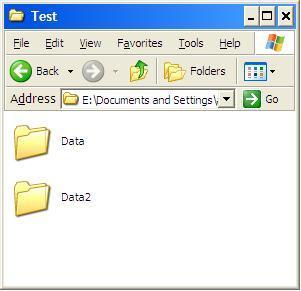

البته این ویروس در مواردی که به ریشه (Root) درایوها دسترسی نداشته باشد، فقط فایل اجرایی (EXE) آلوده را درون شاخه های اشتراکی کپی می کند. برای اطمینان از اجرای آن توسط کاربر نیز نام فایل آلوده را مشابه نام شاخه های کاربر در آن مسیر قرارداده و از نشان (Icon) مربوط به شاخه ها برای فایل آلوده استفاده می کند. اینک با پنهان کردن شاخه های کاربر، او را به سمت باز کردن و اجرای فایل های آلوده می کشاند زیرا کاربر فکر می کند با کلیک کردن برروی این فایل ها، شاخه های مورد نظرش را باز می کند. برای نمونه به شکل زیر نگاه کنید.

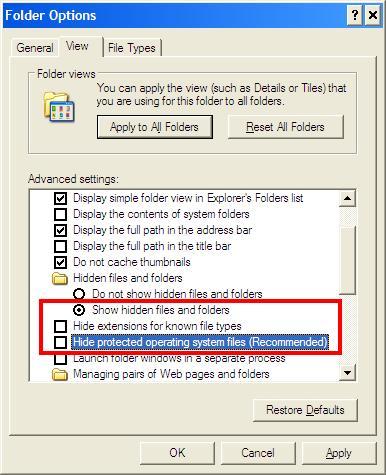

در اینجا به نظر می رسد که دو شاخه به نامهای Data و Data2 داریم، اما اگر نمایش پسوند فایل های آشنا و نیز نمایش فایل های سیستمی را فعال کنیم، مسیر مزبور را به شکل زیر خواهیم دید.

برای نمایش پسوند فایل های آشنا باید در Control Panel تنظیمات Folder Options را باز کرده و از زبانه View گزینه Hide extensions for known file types را غیرفعـال کنید. همچنین برای نمایش تمام فایلها از جمله فایل های پنهان، گزینه Show Hidden Files and Folders را بـایـد در همیـن پنجره انتخـاب کـرد. بعلاوه، گزینه Hide Protected Operating System Files نیز باید غیرفعال گردد. به شکل زیر نگاه کنید.

ویروس W32/Rotinom درصورت یافتن دستگاه های دیگر در شبکه، از مجموعه رمز عبورهای ضعيف (مانند Blank، 1 و 123 و …) استفاده می کند تا به آنها وصل شده و فایل آلوده را برروی آنها قرار دهد. بنابراین در صورت عدم تنظیم رمزعبور قوی برای دستگاه ها، آلودگی می تواند به سرعت در شبکه های محلی (LAN) گسترش يابد.

یک پاسخ

خیلی متشکرم… واقعا مطلبتون به دردم خورد… عالی بود…