تسخیر دوربین های مدار بسته برای اجرای حملات DDoS

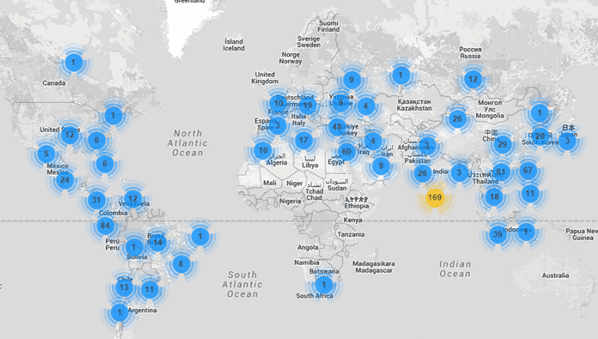

بر اساس بررسی های به عمل آمده توسط شرکت Incapsula، نفوذگران از شبکه ای مخرب (Botnet)، متشکل از 900 دوربین مدار بسته (CCTV) که در کشورهای مختلف پراکنده اند، برای اجرای “حملات توزیع شده برای از کاراندازی سرویس” (DDoS) بر ضد سایت های اینترنتی استفاده می کنند.

به گزارش شرکت مهندسی شبکه گستر به نقل از وبلاگ شرکت Incapsula، سامانه های مدیریتی این دوربین ها به سبب دارا بودن گذرواژه های پیش فرض یا ضعیف و پذیرفتن تمامی درخواست های اینترنتی آسیب پذیر هستند. این دستگاه ها همگی از برنامه ای با نام BusyBox استفاده می کنند. BusyBox نرم افزاری است که مجموعه ای از ابزارهای Unix را در قالب یک فایل اجرایی ارائه می کند. این فایل ویژه دستگاه های با سیستم های عامل نهفته (Embedded) با منابع محدود طراحی شده است.

گردانندگان این شبکه مخرب از بدافزاری استفاده می کنند که با پایش شبکه، دستگاه های BusyBox که درگاه Telnet/SSH آنها باز است را شناسایی کرده و به روش سعی و خطا (Brute Force) می کوشند تا به آنها متصل شده و آنها را تحت سیطره خود در آورند.

این نفوذگران با ارسال فرامینی به دستگاه های تسخیر شده سبب ارسال بسته های درخواست به سایت قربانی می شوند. ارسال همزمان چنین درخواست هایی می تواند سبب بروز اختلال در سایت و یا حتی از کارافتادن کامل سرویس دهی آن می شود.

بررسی های شرکت Incapsula نشان می دهد در اوج حملات این شبکه مخرب، در هر ثانیه، 20 هزار درخواست به سایت قربانی ارسال می شده است.

پیشتر هم در خبرها داشتیم که نفوذگران با سوءاستفاده از رهیاب ها، از آنها، برای اجرای حملات از کاراندازی سرویس بهره می برند. واقعیت آنست که دستگاه هایی همچون رهیاب ها، مودم ها، تجهیزات Access Point و حتی دوربین های مدار بسته تنها دستگاه هایی با منابع محدود نیستند. بلکه کامپیوترهایی هستند که اگر به طور صحیح پیکربندی و ایمن سازی نشوند، می توانند به ابزاری مخرب در دست نفوذگران تبدیل شوند. به خصوص اگر از طریق اینترنت در دسترس باشند.