W32/Worm-AAEH؛ چندریختی قدیمی

W32/Worm-AAEH بدافزاری با ویژگی های کرم (Worm) است که به زبان Visual Basic نوشته شده است. این بدافزار با قابلیت چندریختی شدن (Polymorphic) توانسته فعالیت خود را از اواسط سال 2009 تا همین چند روز پیش همچنان ادامه دهد.

W32/Worm-AAEH بدافزاری با ویژگی های کرم (Worm) است که به زبان Visual Basic نوشته شده است. این بدافزار با قابلیت چندریختی شدن (Polymorphic) توانسته فعالیت خود را از اواسط سال 2009 تا همین چند روز پیش همچنان ادامه دهد.

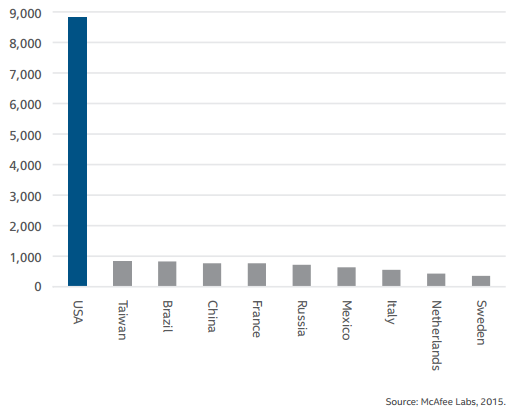

بدافزارهای چندریختی فرم خود را به ازای هر آلودگی تغییر می دهند و به همین سبب شناسایی و مقابله با آنها بسیار دشوار است. در حال حاضر، در آزمایشگاه های McAfee بیش از 5 میلیون نمونه یکتا از این بدافزار وجود دارد. این شرکت در بین سال های 2013 و 2014، 205 هزار نمونه از W32/Worm-AAEH را بر روی 23 هزار سیستم در 195 کشور جهان شناسایی کرده است که بیشترین تعداد، مربوط به کشور آمریکا می شده است.

این بدافزار هر چند ساعت یکبار تغییر شکل داده و به سرعت در بستر شبکه منتشر می شود و شروع به دریافت بدافزارهای دیگر می کند. بررسی های آزمایشگاه های McAfee نشان می دهد که از اوایل سال 2014 سرورهای فرماندهی (Command & Control)، بدافزارها را در هر شبانه روز بین 1 تا 6 بار با نمونه های جدید جایگزین می کرده اند. همچنین راهکار خودکار “چندربختی کننده” (Polymorphic Engine) بر روی سرور فرماندهی نیز سبب می شود که با هر تماس سیستم آلوده، نمونه ای یکتا به آن ارسال شود.

تکامل W32/Worm-AAEH

اولین نمونه بدافزار W32/Worm-AAEH با درهم ساز 6ca70205cdd67682d6e86c8394ea459e در 22 ژوئن 2009 کشف و با عنوان Generic Packed.c شناسایی شد. در همین اولین نمونه نیز، نویسندگان بدافزار از یکی از روش های ضدتحلیل استفاده کرده بودند. بدین ترتیب که با جایگزین کردن هر رشته از حروف با یک کاراکتر مستقل و اتصال آنها در زمان اجرا، کوشیده بودند که تحلیل آن را دشوار کنند. علاوه بر آن، نمونه سال 2009 دارای قابلیت های زیر بود:

- اجرا در هربار راه ندازی سیستم و جاسازی خود در پوشه User Profile

- کپی خود و یک فایل Autorun مخرب بر روی تمامی حافظه های جدا شدنی متصل به دستگاه

- استفاده از روش های فریب و نمایش عبارت “Open folder to view files” برای تشویق کاربر به اجرای فایل. بدافزار قادر به نمایش این پیام به 16 زبان اروپایی بود.

- غیرفعال ساختن Windows Task Manager برای توقف برنامه ها و جلوگیری از متوقف شدن پروسه بدافزار بصورت دستی توسط کاربر

- تماس با سرور فرماندهی برای دریافت و اجرای بدافزارهای بیشتر

با گذشت زمان، نویسندگان این بدافزار قابلیت های زیر را نیز بدان اضافه نمودند:

- شناسایی ماشین های مجازی و نرم افزارهای ضدویروس

- قطع ارتباط سیستم قربانی با دامنه های مربوط به شرکتهای ضدویروس

- استفاده از الگوریتم DGA برای یافتن سرورهای فرماندهی

- تزریق بدافزار به پروسه های موجود

- بهره گیری از رمزنگاری

- غیرفعال کردن ابزارهای مورد استفاده محققان بدافزار

- انتشار از طریق درایوهای CD/DVD

- سواستفاده از ضعف امنیتی CVE-2010-2568

- تزریق خود به فایل های فشرده شده با پسوندهای ZIP و RAR

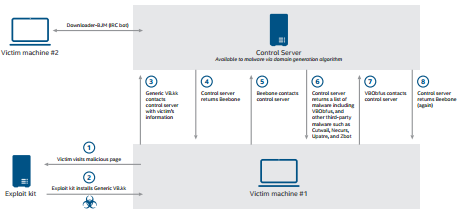

این مجموعه از قابلیت ها توسط دو جزء با نام های Beebone و VBObfus (که با نام VObfus نیز شناخته می شود) مدیریت می شوند. اولین جزء، دریافت کننده ای برای VBObfus است. در حالی که جزء دوم حاوی تمامی اسب های تروا و قابلیت های کرمی بدافزار است.

ترفندهای مخفی کاری و ضدتحلیل این بدافزار در کنار روش های رمزنگاری آن که پیوسته در حال تغییر بوده اند، همگی سبب تدوام فعالیت و بقای این بدافزار از سال 2009 شده است.

الگوریتم ایجاد دامنه

W32/Worm-AAEH از الگوریتمی ساده اما همچنان موثر برای ایجاد دامنه استفاده می کند. الگوریتم ایجاد دامنه این بدافزار گردانندگان آن را قادر می سازد در زمان وقوع یک رویداد خاص، مانند مسدود شدن دسترسی به سرور توزیع کننده بدافزار توسط یک ضدویروس، نام دامنه و نشانی IP دامنه بدون قطع شدن ارتباطات جاری با آن تغییر کند. با تغییر یافتن نشانی IP و نام دامنه، رکوردهای DNS جدیدی ثبت می شوند. ضمن اینکه رکوردهای DNS قبلی دست نخورده باقی می مانند تا ارتباط سیستم های آلوده شده متوقف نشده و با اولین تماس به سرور جدید تغییر مسیر داده شوند.

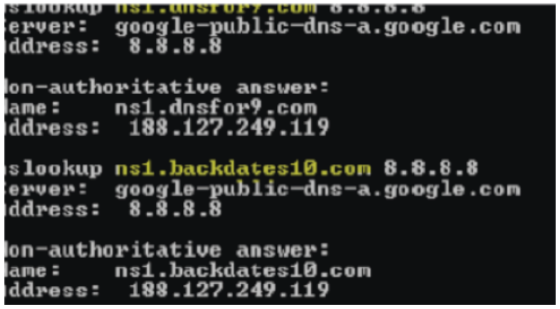

برای نمونه در تصویر زیر که تاریخ آن به 23 شهریور 1393 باز می گردد، نشانی IP سرور فرماندهی 188.127.249.119 است و به نام های دو دامنه اشاره می کند.

روش دانلود زنجیره ای

یکی از اصلی ترین دلایل عدم موفقیت نرم افزارهای ضدویروس در مقابله با این بدافزار، توانایی W32/Worm-AAEH در ایجاد نمونه های جدید با مشخصه های متفاوت بوده است. بدین ترتیب قبل از اینکه مشخصه های فعلی در بانک داده های ضدویروس قرار بگیرد، بدافزار نمونه ای جدید از خود ایجاد می کند که حتی با ضدویروس به روز نیز قابل شناسایی نمی باشد.

این کار با دریافت نمونه های جدید توسط اجزای ویروس (Beebone و VBObfus) صورت می گیرد و هر یک، جزء دیگر را ارتقا می دهد. با این کار، حتی اگر ضدویروس یکی از اجزا را نیز شناسایی کند، جزء دیگر قادر به ایجاد نمونه ای غیر قابل شناسایی از آن جزء دیگر خواهد بود.

همانطور که در شکل بالا نمایش داده شده است Beebone در مراحل 5 و 6 گونه ای از VBObfus را دریافت می کند و VBObfus خود در مراحل 7 و 8 جزء Beebone قدیمی را با نمونه ای جدید از Beebone جایگزین می کند.

راهکار “چندربختی کننده”

در اوایل سال 2014، آزمایشگاه های McAfee، سیستم خودکاری را برای برقراری ارتباط با سرورهای فرماندهی بدافزار W32/Worm-AAEH راه اندازی کردند. هدف از این کار، دریافت نمونه های جدید به محض انتشار توسط سرورهای توزیع کننده بود. تلاش شد تا این سیستم عملکردی کاملاً یکسان با بدافزارهای اجرا شده بر روی سیستم های آلوده داشته باشد.

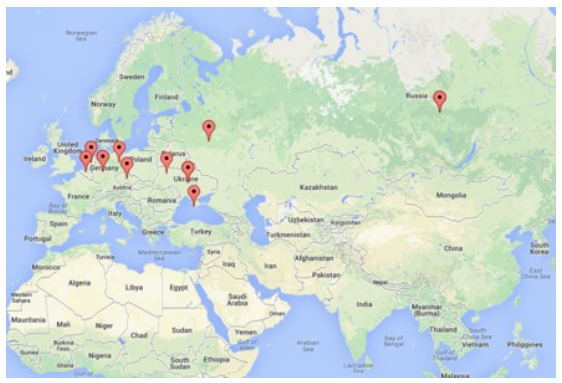

از آن زمان تا کنون این سیستم خودکار توانسته 20 هزار نمونه یکتا از 35 سرور فرماندهی که همگی آنها در اروپا قرار دارند (شکل زیر) را جمع آوری کند.

نمونه های جمع آوری شده به کارشناسان شرکت McAfee در اضافه نمودن فرمول های جدید به نرم افزارهای امنیتی این شرکت کمک شایانی کرده است.

شناسایی بدافزار

محصولات شرکت McAfee نمونه های این بدافزار را با نام های زیر شناسایی می کنند:

- W32/Autorun.worm.aaeh

- W32/Worm-AAEH

- VBObfus

- Generic VB

از کاراندازی بدافزار