بدافزارهای Rootkit به دنبال سیستم های 64 بیتی

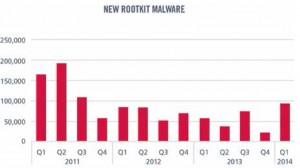

پس از دو سال که بطور مستمر تعداد بدافزارهای Rootkit در حال کاهش بود اکنون شاهد فعالیت مجدد این نوع از بدافزارها هستیم. طبق گزارش فصلی McAfee، آمار بدافزارهای Rootkit جدید که در سه ماهه ابتدای سال میلادی جاری شناسایی شده اند، در سه سال گذشته بی سابقه بوده است.

پس از دو سال که بطور مستمر تعداد بدافزارهای Rootkit در حال کاهش بود اکنون شاهد فعالیت مجدد این نوع از بدافزارها هستیم. طبق گزارش فصلی McAfee، آمار بدافزارهای Rootkit جدید که در سه ماهه ابتدای سال میلادی جاری شناسایی شده اند، در سه سال گذشته بی سابقه بوده است.

در گزارش آماری و تحلیلی McAfee از تهدیدات سایبری آمده است که افزایش بی سابقه آلودگی به بدافزارهای Rootkit در سه ماهه اول سال میلادی جاری، اکثراً مربوط به یک گونه خاص از این نوع بدافزارها بوده است. این گونه از Rootkit فقط قادر به آلوده ساختن سیستم های 32 بیتی است. ولی در گزارش McAfee پیش بینی شده است که با افزایش Rootkit هایی که اختصاصاً برای سیستم های 64 بیتی طراحی و ساخته خواهند شد، شاهد افزایش آلودگی در سیستم های 64 بیتی هم خواهیم بود.

Rootkit نوعی بدافزار است که برای مخفی ساختن فعالیت ها و برنامه های مخرب طراحی و بکار گرفته می شود. بطور معمول، این نوع بدافزار در سطح هسته مرکزی (Kernel) سیستم عامل با حداکثر مجوزهای دسترسی، فعال است. به همین دلایل نیز شناسایی و پاکسازی Rootkit دشوارتر از دیگر انواع بدافزارها می باشد.

یکی از دلیل کاهش فعالیت Rootkit ها در دو سال گذشته و کاهش میزان آلودگی به این بدافزارها، استفاده بیشتر از سیستم های 64 بیتی Windows می باشد که در آنها راهکارهای امنیتی برای مقابله با Rootkit ها بکار گرفته شده اند. راهکارهایی نظیر PatchGuard و داشتن گواهینامه دیجیتالی برای گرداننده (Driver) هایی که در محیط Kernel فعال می شوند.

تابحال میزان سیستم های 64 بیتی در مقایسه با 32 بیتی اندک بوده و برای بدافزارنویسان چندان جذابیت نداشتند. ولی اکنون که شاهد افزایش قابل توجه سیستم های عامل 64 بیتی هستیم، طراحی و ساخت بدافزار برای این محیط رو به رشد، می تواند برای بدافزارنویسان جذاب و سودآدر باشد.

راهکارهای امنیتی بکار گرفته شده در سیستم های عامل 64 بیتی هم برای بدافزارنویسان حرفه ای و نفوذگران بیشتر جنبه مزاحمت و وقفه دارند تا اینکه واقعا بصورت یک دیوار مقاوم امنیتی در برابر رخنه به سطح Kernel سیستم عامل عمل کرده و مانع از فعالیت Rootkit ها ی جدید شوند. همین حالا هم راه های مختلفی برای نفوذ به Kernel سیستم های عامل ابداع شده است.

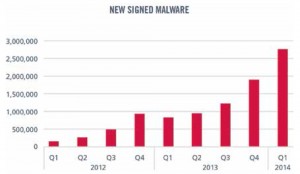

نصب هر گرداننده در سطح Kernel نیازمند داشتن گواهینامه دیجیتالی معتبر برای آن گرداننده است. بدافزارنویسان برای دور این مانع و نفوذ به Kernel سیستم عامل 64 بیتی، ابتدا یک گرداننده معتبر ولی آسیب پذیر را نصب کرده و سپس با سوء استفاده از ضعف امنیتی در گرداننده، دسترسی غیرمجاز به Kernel پیدا می کنند.

یک راه رایج دیگر برای نفوذ به Kernel سیستم های 64 بیتی، سرقت گواهینامه های دیجیتالی معتبر می باشد. در دو سال گذشته بیشتر از 20 بدافزار Rootkit شناسایی شده اند که از گواهینامه های معتبر سرقت شده، استفاده می کردند. بدافزار W64/Winnti تابحال از پنج گواهینامه دیجیتالی مسروقه مختلف برای نصب در محیط های 64 بیتی استفاده کرده است. هم اکنون نیز دو مورد از این گواهینامه ها ابطال نشده و مورد استفاده صاحب آن و بدافزار Winnti قرار می گیرند.

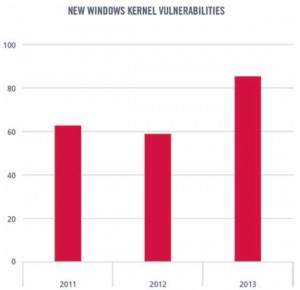

راه دیگری که بدافزارنویسان برای رخنه به Kernel سیستم های 64 بیتی Windows انتخاب کرده اند، سوء استفاده از نقاط ضعف خود Windows در بخش Kernel است. تعداد نقاط ضعفی که مایکروسافت در دو سال گذشته در بخش Kernel سیستم عامل Windows اصلاح و ترمیم کرده، به میزان قابل توجهی افزایش یافته است.

گزارش فصلی شرکت McAfee برای سه ماهه اول سال 2014 درباره روند تهدیدات در فضای مجازی را می توانید از طریق این پیوند دریافت و مطالعه کنید.

2 پاسخ

آزمایشگاه امنیت كسپرسكی هشدار داد كه حملات بدافزار جاسوسی Miniduke دوباره بازگشته و طیف وسیعی از كاربران را هدف قرار داده است. این شركت امنیتی حملات بدافزار Miniduke را در سال 2013 هشدار داده بود و در این حملات، دولت ها بیشتر قربانی این نرم افزار جاسوسی بودند. Eugene Kaspersky بنیان گذار و مدیرعامل كسپرسكی در خصوص این بدافزار می گوید “ما از نویسندگان این بدافزار تعجب می كنیم كه در دهه اول 2000 برای مدت زیادی در خاموشی بسر می بردند، سپس به یكباره فعال و عضو گروه های پیچیده از مجرمان سایبری دنیا شدند. نویسندگان این بدافزار قدیمی در گذشته در ایجاد بدافزارهای پیچیده بسیار موثر عمل می كردند ولی در حال حاضر مهارت های آنها در جنگ با sandboxهای پیشرفته ای هست كه از اجرای اكسپلویت های مختلف و هدف قرار دادن سازمان ها و نهادهای دولتی و موسسات تحقیقاتی چندین كشور جلوگیری می كند.”

ولی به تازگی به نظر می رسد زمان های بین فعالیت های مجدد این بدافزار كاهش یافته است، و از آخرین گزارش كسپرسكی در این خصوص تنها یك سال می گذرد. اخیراً كسپرسكی خبرهایی را در مورد حملات جدید این بدافزار منتشر كرده است و گمان می رود كه این بدافزار Miniduke پیچیده تر و مورد استفاده سازمان های مجری قانون باشد. در ضمن در حال حاضر این بدافزار دارای یك backdoor جدید و قابلیت های بیشتری از Cosmicduke است. محققان آزمایشگاه كسپرسكی دریافته اند كه نوع قدیم بدافزار miniduke كه از سال 2013 نصب شده اند هنوز در برخی كشورها فعال هستند و برخی موسسات و سازمان های دولتی را هدف قرار می دهند.

به علاوه پلتفرم جدید miniduke- Botgenstudio-ممكن است نه تنها توسط هكرهای حملات هدفمند(APT) بكار گرفته شود بلكه توسط سازمان های مجری قانون و مجرمان معمولی نیز مورد استفاده قرار گیرد. Botgenstudio برای ایجاد یك حمله سه جانبه جهت شناسایی، نفوذ و حملات متناوب بكار می رود. این نرم افزار به علت وجود ویژگی های غیرمنتظره، قربانیان غیرمنتظره نیز دارد.

اما دو احتمال در مورد این بدافزار وجود دارد. یكی آنكه پلتفرم بدافزار Botgenstudio كه در Miniduke استفاده می شود به عنوان نرم افزارهای جاسوسی دولت ها مانند نرم افزار دسترسی از راه دور شركت hacking team جهت استفاده قانونی بكار می رود. احتمال دیگر آن است كه توسط گروه های زیرزمینی و كسب و كارهای مختلف جهت جاسوسی از رقیبان استفاده می شود.

منابع :

1- http://www.theinquirer.net/inquirer/news/2353682/kaspersky-tracks-the-return-of-miniduke-spyware

2- http://www.securelist.com/en/blog/208214341/Miniduke_is_back_Nemesis_Gemina_and_the_Botgen_Studio

شاید شما کاربر گرامی معنی متفاوتی از بخش “دیدگاه” دارید که چنین مقاله مفصلی را در این بخش وارد کرده اید. به هر حال، مطلبی است خواندنی، پس چرا از دیگران دریغش کنیم !

شما بازدیدکننده گرامی اگر چنین علاقه و قلمی دارید، خوشحال می شویم تا با وبلاگ شبکه گستر هم همکاری داشته باشید. البته به روش اصولی تر !؟