هر آنچه که درباره عملیات جاسوسی Mask باید بدانید

Mask نام عملیات جاسوسی گسترده ای است که از سال 2007 میلادی در جریان بوده است. عاملی که عملیات Mask را بااهمیت می کند، پیچیدگی ابزارهایی است که در این عملیات بکار گرفته شده است. ابزارهایی نظیر یک بدافزار پیشرفته، یک Rootkit و یک Bootkit که همگی دارای نسخه های اختصاصی برای Linux ،Mac OS X ،Windows و Android هستند.

نام عملیات جاسوسی گسترده ای است که از سال 2007 میلادی در جریان بوده است. عاملی که عملیات Mask را بااهمیت می کند، پیچیدگی ابزارهایی است که در این عملیات بکار گرفته شده است. ابزارهایی نظیر یک بدافزار پیشرفته، یک Rootkit و یک Bootkit که همگی دارای نسخه های اختصاصی برای Linux ،Mac OS X ،Windows و Android هستند.

در ضمن، عملیات جاسوسی Mask، سیستم هایی را که از نسخه های قدیمی ضدویروس Kaspersky استفاده می کنند، هدف ویژه قرار داده و از یک نقطه ضعف در این ضدویروس برای مخفی کردن خود بر روی سیستم قربانی سود می برد.

پیچیدگی و تنوع عملیاتی که Mask قادر به انجام آنها هست، این فرضیه را قوت می بخشد که یک دولت با امکانات فنی، مالی و انسانی گسترده پشت این عملیات جاسوسی بوده است.

چرا نام Mask؟

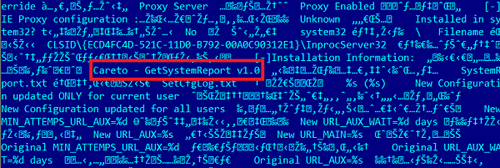

Mask ترجمه انگلیسی کلمه Careto در زبان اسپانیانی است. Careto به معنی ماسک یا چهره زشت است. کلمه Careto به دفعات در فایل های مختلف و مرتبط با این عملیات جاسوسی بکار رفته و قابل مشاهده است.

قربانیان عملیات Mask

سیستم هایی که مورد حمله و نفوذ Mask قرار گرفته اند، در حوزه های زیر شناسایی شده اند:

– نهادهای دولتی

– سفارتخانه ها

– شرکت ها و مراکز نفت، گاز و پتروشیمی

– مراکز تحقیقاتی

– شرکت های خصوصی مالی و سرمایه گذاری

– فعالان سیاسی و اجتماعی

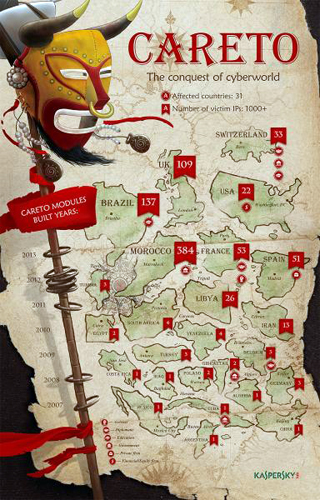

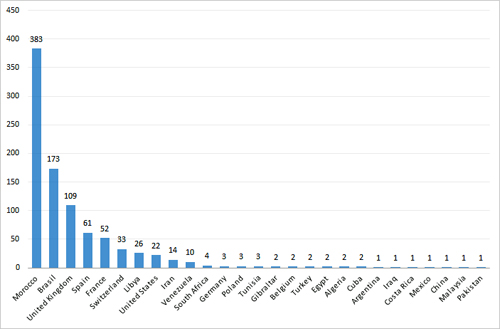

آمار قربانیان Mask

گرچه آمار دقیق و کاملی در دسترس نیست ولی تاکنون بیش از یک هزار نشانی IP آلوده در 31 کشور شناسایی شده است. از جمله این کشورها، می توان به الجزایر، آرژانتین، بلژیک، بولیوی، برزیل، چین، کوبا، مصر، فرانسه، آلمان، عراق، لیبی، مالزی، پاکستان، نروژ، سوئیس، ترکیه، انگلیس، آمریکا، ونزوئلا و همچنین ایران اشاره کرد.

یک هزار نشانی IP آلوده متعلق به 380 مرکز، شرکت و موسسه می باشند.

باید توجه داشت که این آمار از تعدادی سرور فرماندهی Mask که شناسایی شده اند و همچنین از تعدادی سرور فرماندهی دروغینی که توسط شرکت های امنیتی برای جمع آوری اطلاعات راه اندازی شده اند، به دست آمده است.

Mask چکار می کند؟

آلودگی به Mask می تواند عواقب شدیدی به همراه داشته باشد. تمام ارتباطات سیستم آلوده کنترل و اطلاعات گوناگونی از سیستم آلوده جمع آوری می شود.

شناسایی فایل های مخرب و مرتبط با Mask به دلیل استفاده از فناوری های Rootkit بسیار دشوار است. همچنین علاوه بر ساختار اولیه Mask، گردانندگان این عملیات می توانند امکانات و تنظیمات جدیدی به Mask اضافه کنند تا مشخصات و رفتار Mask دائما در حال تغییر و دگرگونی باشد.

نحوه آلودگی Mask

بخش عمده آلودگی های مشاهده شده از طریق ایمیل های مخرب و هدفمند بوده است. این ایمیل ها برای هریک از قربانیان بطور اختصاصی ساخته شده اند تا کاملا واقعی و مرتبط با فعالیت های قربانی به نظر آید.

در این ایمیل های جعلی، پیوند (Link) هایی وجود دارد که قربانی را به سایت های مخرب هدایت می کند. در این سایت ها از نقاط ضعف مختلف بر روی سیستم قربانی سوءاستفاده می شود تا بدافزار موردنظر به سیستم قربانی نفوذ کرده و بر روی آن فعال گردد. پس از آلوده شدن سیستم، قربانی به یک سایت خبری عادی و سالم و یا یک فیلم بر روی سایت YouTube هدایت می شود.

باید توجه داشت که سایت مخربی که قربانی به آن هدایت می شود، مستقیما برای نفوذ و آلودگی سیستم بکار گرفته نشده است. بلکه ابزارهای نفوذ در شاخه های خاصی از سایت یا حتی در سایت های زیرمجموعه (sub-domain) سایت اصلی قرار دارند. نشانی این شاخه ها و یا سایت های زیر مجموعه در هیچ کجا ذکر نشده اند و نشانی آنها فقط در پیوند داخل ایمیل وجود دارد.

آیا Mask از نقاط ضعف امنیتی ناشناخته و جدید استفاده می کند؟

بر اساس اطلاعاتی که تاکنون به دست آمده، Mask از یک نقطه ضعف شناخته شده و قدیمی در نرم افزار Adobe Flash Player به دفعات برای نفوذ به سیستم قربانیان خود، سوءاستفاده کرده است.

این نقطه ضعف که دارای شناسه CVE-2013-0773 است در نسخه های قدیمی تر از 10.3 و 11.2 در نرم افزار Flash Player وجود داشته است.

نکته بسیار جالب درباره این نقطه ضعف، نحوه کشف آن است. شرکت فرانسوی VUPEN در مسابقات نفوذ Pwn2Own که هرساله همزمان با کنفرانس امنیتی CanSecWest برگزار می شود، برای اولین بار از این نقطه ضعف برای دور زدن امکان امنیتی Sandbox در مرورگر Chrome استفاده کرد. در آن زمان، شرکت VUPEN از افشای جزئیات این نقطه ضعف خودداری کرد و اعلام نمود که این نقطه ضعف را به معرض فروش خواهد گذاشت. اکنون به نظر می رسد که گردانندگان Mask این نقطه ضعف را خریداری کرده اند.

علاوه بر سوءاستفاده از نقطه ضعف Flash Player برای نفوذ به سیستم قربانی، از روش های فریبکارانه برای وسوسه و گمراه کردن قربانیان نیز استفاده شده است. نظیر ترغیب کاربر به دریافت و نصب فایل های به روز رسانی Java و یا دریافت و نصب افزونه (add-ons) جدید برای مرورگر Chrome.

Mask بر روی چه سیستم هایی عمل می کند؟

تاکنون نسخه هایی از بدافزارهای Mask برای محیط های Windows و Mac OS X مشاهده شده است. همچنین بر روی سرورهای فرماندهی Mask، افزونه هایی خاص محیط های Linux شناسایی شده اند ولی تاکنون این افزونه ها بر روی سیستم های آلوده مشاهده نشده اند. بعلاوه، در فایل های Log بر روی سرورهای فرماندهی نشانه هایی از فعالیت بر روی سیستم های Apple iOS و Android گزارش شده است.

Mask چگونه کشف شد؟

شرکت ضدویروس Kaspersky به فعالیت بدافزاری که سعی در سوءاستفاده از یک نقطه ضعف قدیمی در محصولات ضدویروس این شرکت داشت، حساس شده و آن را تحت نظر گرفت.

گرچه این نقطه ضعف حدود 5 سال قبل در نسخه های قدیمی ضدویروس Kaspersky اصلاح و ترمیم شده بود، تلاش یک بدافزار برای سوءاستفاده از آن، توجه و حساسیت کارشناسان Kaspersky را به خود جلب کرد.

آیا Mask گونه های مختلف دارد؟

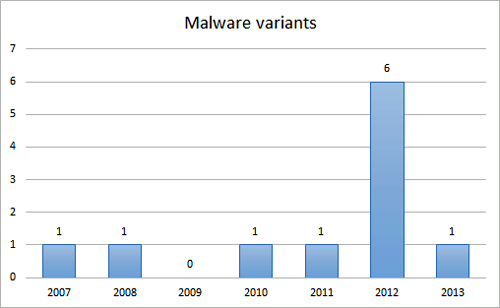

Mask یک سیستم پیش ساخته است که از اجزای (Module) مختلف تشکیل شده. امکانات و تنظیمات جدید از طریق اضافه و کم کردن اجزای آماده به Mask به راحتی اعمال می شود.

از سال 2007، اجزای تشکیل دهنده Mask بطور مستمر در حال تغییر و تحول بوده ولی عمده تغییرات در سال 2012 رخ داده است.

آیا مراکز فرماندهی و کنترل Mask همچنان فعال هستند؟

در حال حاضر تمام سرورهای فرماندهی Mask خاموش و غیرفعال می باشند. متوقف شدن سرورها توسط گردانندگان این عملیات از ماه گذشته آغاز شده است.

Mask چه اطلاعاتی را سرقت می کند؟

بدافزارهای Mask اطلاعات گسترده ای را جمع آوری و سرقت می کنند، از جمله کلیدهای رمزگذاری، تنظیمات VPN و کلیدهای SSH.

همچنین تعدادی پسوند (extension) ناآشنا نیز دائما توسط Mask کنترل و ردیابی می شود. این پسوندها احتمالا کاربرد نظامی و امنیتی دارد و تاکنون در مصارف عمومی دیده نشده اند. پسوندهای زیر توسط Mask کنترل و جمع آوری می شوند:

*.AKF,*.ASC,*.AXX,*.CFD,*.CFE,*.CRT,*.DOC,*.DOCX, *.EML,*.ENC,*.GMG,*.GPG,*.HSE,*.KEY,

*.M15,*.M2F,*.M2O,*.M2R,*.MLS,*.OCFS,*.OCU,*.ODS, *.ODT,*.OVPN,*.P7C,*.P7M,*.P7Z,*.PAB,*.PDF,

*.PGP,*.PKR,*.PPK,*.PSW,*.PXL,*.RDP,*.RTF,*.SDC, *.SDW,*.SKR,*.SSH,*.SXC,*.SXW,*.VSD,

*.WAB,*.WPD,*.WPS,*.WRD,*.XLS,*.XLSX

آیا عملیات Mask حامی دولتی دارد؟

پیچیدگی و تنوع ابزارهای Mask، دقت و نظم خاص در اجرای عملیات، مدیریت سرورها، از بین بردن کامل فایل ها به جای حذف عادی آنها، توقف عملیات در زمان احساس خطر و … همه نشانه هایی از یک عملیات حرفه ای با امکانات گسترده و نامحدود هستند که فقط در اختیار دولت ها می باشد.

چه کسی می تواند در پشت عملیات Mask باشد؟

شناسایی دقیق گردانندگان عملیات جاسوسی Mask بسیار دشوار و احتمالا غیرممکن است.

استفاده از زبان اسپانیایی در برخی فایل های مرتبط با Mask هم کمک چندانی نمی کند. بسیاری از کشورهای جهان اسپانیایی زبان هستند. همچنین استفاده از زبان اسپانیایی می تواند اقدام گمراه کننده ای از سوی گردانندگان اصلی Mask باشد.

وضعیت فعلی Mask چیست؟

عملیات جاسوسی Mask از سال 2007 میلادی آغاز شده و تا اواخر دی ماه امسال ادامه داشته است. احتمالا به دنبال تحقیقات و بررسی های اخیر شرکت ضدویروس Kaspersky و ترس از شناسایی شدن، سرورهای فرماندهی Mask طی یک ماه گذشته یک به یک خاموش و متوقف شده اند. در حال حاضر عملیات Mask غیرفعال و متوقف شده است.

آیا Mask توسط محصولات امنیتی شناسایی می شود؟

پس از افشا شدن عملیات جاسوسی Mask و انتشار جزئیات آن از سوی شرکت های امنیتی، اکنون غالب ضدویروس ها قادر به شناسایی اجزا و فایل های مرتبط با Mask می باشند.

اطلاعات فنی و جزئیات بیشتر درباره Mask را از کجا می توان به دست آورد؟

شرکت MacAfee یک گزارش فنی 27 صفحه ای درباره عملیات Mask و تجزیه و تحلیل کامل آن، منتشر کرده است. گزارش McAfee Lab Threat Advisory را می توان در اینجا مطالعه کرد.