بدافزار BackDoor-FBPZ

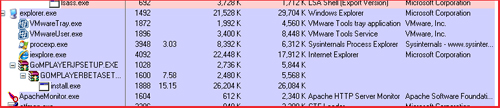

BackDoor-FBPZ بدافزاری از نوع “درب مخفی” (Back-Door) است که هنگام به روز رسانی نسخه های مختلف نرم افزار GOM Player، به همراه فایل های به روزرسانی وارد سیستم می شود. GOM Media Player یک نرم افزار کاربردی محبوب جهت نمایش فایل های چندرسانه ای است. بدافزار BackDoor-FBPZ برای هر دو محیط 32 و 64 بیتی طراحی شده است. بدافزار با تزریق خود در سرویس Explorer.exe و باز کردن یک درگاه و اتصال به سرور فرماندهی و کنترل، دستورات را از مرکز فرماندهی خود دریافت و بر روی سیستم قربانی اجرا می کند.

نامگذاری

ضد ویروس مک آفی با فایل های اطلاعاتی DAT 7328 و یا بالاتر، این بدافزار را با نام BackDoor-FBPZ شناسایی می کند.

انتشار

منبع انتشار این بدافزار، سایت هایی هستند که نسخه های به روز شده نرم افزار GOM Player و فایل های به روز رسانی آن را ارائه می کنند. هنگام به روز رسانی، یک فایل اجرایی فشرده (Zip) که حاوی فایل های به روز رسانی به همراه فایل های ناقل آلودگی است، بر روی سیستم قربانی قرار می گیرد و با اجرای آن سیستم مورد نظر آلوده می شود.

خرابکاری

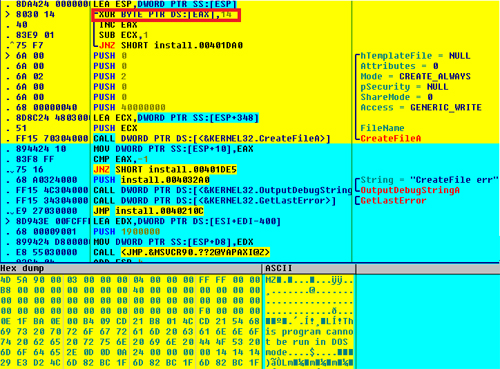

در صورت اقدام کاربر به نصب و یا به روزرسانی نرم افزار GOM Player از طریق فایلهای نصب آلوده به بدافزار BackDoor-FBPZ، هنگامی که کاربر فایل نصب Install.exe را اجرا نماید، فایل های آلوده در حین نصب رمزگشایی شده و بر روی سیستم قرار می گیرند. همچنین بدون اجازه و اطلاع کاربر، درگاهی در پس زمینه جهت ارتباط با سرور فرماندهی بر روی سیستم باز می شود.

Install.exe فایل های مخرب را جهت استفاده در حافظه ذخیره می کند.

فایل هایی که جهت استفاده بدافزار در حافظه قرار می گیرند عبارتند از:

Install.ocx

Dll.tmp

Dll64.tmp

Instructions.pdf

Instructions64.pdf

سپس نسخه سیستم عامل بررسی شده و در صورت 32 بیتی بودن، فایل های زیر در شاخه Temp قرار می گیرند:

a) DLL.TMP (MD5: d5548e1913950a42a04debcac4222bd2)

b) INSTRUCTIONS.PDF (MD5: 569071c45f47b7fb7a75f30bc07d5739)

در صورت 64 بیتی بودن سیستم عامل، فایل های زیر در شاخه Temp قرار می گیرند:

a) DLL64.TMP (MD5: 01f7b465242237bd3d31d39767aa68e0)

b) INSTRUCTIONS64.PDF (MD5: 55474f8e26f2b6fc3b5d78ce9a77b0b0)

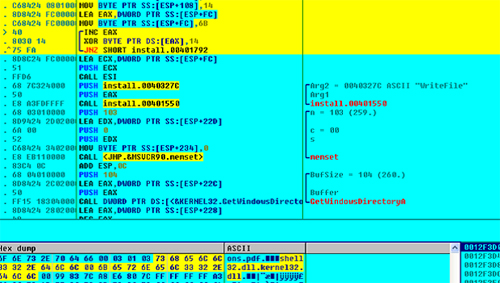

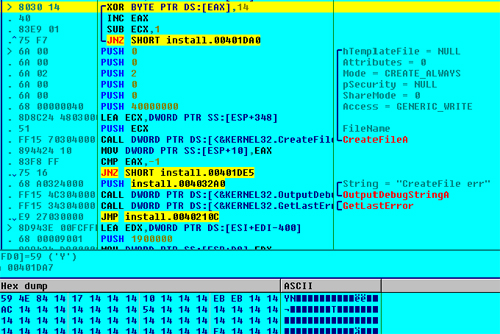

تمام فایل هایی که در شاخه Temp قرار می گیرند با کلید 0x14 رمزگشایی می شوند. سپس پروسه ی Install.exe فایل dll.tmp را می خواند:

فایل های رمز نگاری شده در زیر نشان داده شده اند.

فایلی که رمزنگاری شده است با کلید 0x14 در حافظه رمزگشایی می شود:

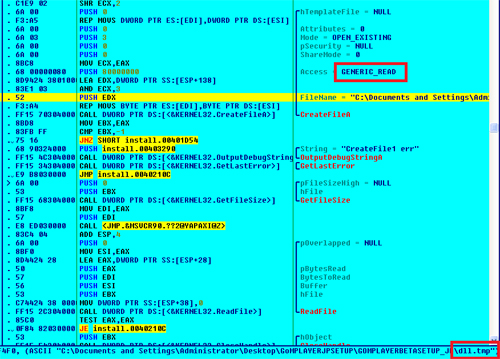

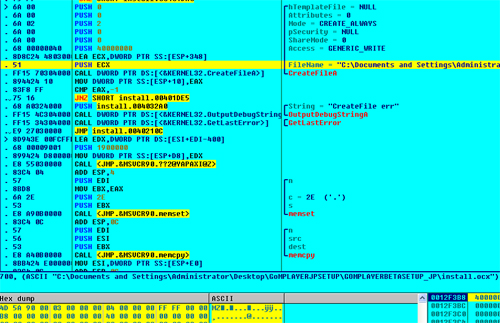

سپس فایل Install.exe فایل Dll.tmp یا Dll64.tmp را رمزگشایی کرده و با اضافه کردن حجم فایل به بیش از 20 مگابایت آن را در شاخه windows\temp با نام Install.OCX قرار می دهد.

پس از ساخته شدن فایل Install.ocx این فایل اجرا شده و پروسه ی Explorer.exe با دستور زیر راه اندازی می شود:

cmd.exe /C taskkill /f /im explorer.exe &ping -n 3 127.1> nul& start %windir%\explorer.exe

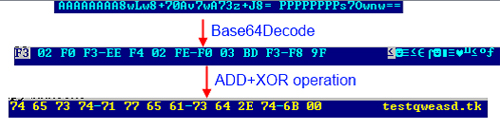

سپس پروسه ی Install.ocx فایل INTRUCTIONS.PDF یا INSTRUCTIONS64.PDF را در حافظه رمزگشایی نموده و فایل رمزگشایی شده مشخصات سرور فرماندهی را با رمز گشایی پیدا می کند:

در این نمونه نام سرور testqweasd.tk است و با استفاده از درگاه 443 به نشانی IP 211.43.220.89 متصل می شود.

از این مرحله به بعد بدافزار با باز کردن یک درب مخفی به سرور کنترل و فرماندهی خود گوش داده و منتظر دستورات می ماند.

فایل های زیر در صورتی که در شاخه Temp وجود داشته باشند با روشی که در بالا گفته شد، رمزنگاری می شوند. از آنجایی که این فایلها از قبل در فایل نصب بدافزار وجود ندارند و بعدا توسط بدافزار استفاده می شوند، به احتمال زیاد توسط سرور کنترل و فرماندهی بدافزار دریافت می شوند:

neercss.ocx

elifs.ocx

llehss.ocx

draobyeks.ocx

ssecorps.ocx

tidegers.ocx

secivress.ocx

oedivs.ocx

oiduas.ocx

pamtrop.ocx

لازم به ذکر است که هیچ راهکار راه اندازی خودکار برای این بدافزار در صورت راه اندازی مجدد سیستم، مشاهده نشده است.

پيشگيری

به روز نگه داشتن ضدويروس، نصب آخرين اصلاحيه های سيستم عامل، پرهيز از بکارگيری رمزهای ضعيف، در کنـار آگـاه کـردن کـاربـران شبکه از خطـرات کليک بر روی پیوندهای ناآشنا و بازدید از سایت های مشکوک، همگی با هم می توانند خطر آلوده شدن به اين بدافزار و يا گونه های مشابه را به حداقل برساند.